零信任十周年峰会:联软科技分享《零信任的落地实践SDP》

星期四, 六月 18, 2020

2020年6月5日,零信任十周年峰会圆满召开,大会由云安全联盟大中华区主办,联合国UN2020指导,联软科技等众多网络安全领域代表厂商共同承办。

会议伊始,零信任之父John Kindervag为大会致贺词,云安全联盟大中华区主席兼研究院院长李雨航在开幕致辞中指出零信任在全球已经成为网络安全关键技术大趋势,会上邀请了10多位零信任方面的专家、实践者共同探讨零信任十年的发展历程与实践。参会人数达10000+,受到多方关注,联软科技副总裁黄国忠分享了联软对于零信任的思考:

1993年,《纽约客》刊登了一则由自彼得·施泰纳(Peter Steiner)创作的漫画,“On the Internet, nobody knows you’re a dog”,网络的隐秘性和匿名性可见一斑,同时,作者也想强调网络就是虚拟世界,和现实不一样。

如今,我们的现实生活高度依赖网络空间,据IDC预测,2020年,全球GDP的60%将是数字经济,不管是在线交易还是关键信息设施的访问还是无人驾驶,人们无时无刻不享受着信息化时代的便利,但是在网络空间和物理空间深度融合、网络威胁复杂的今天,如果做不到以下2点,后果将十分严重,甚至是灾难性:

1、正确的人或“物”:出于正确的原因,能够在正确的时间、正确的地点从正确的设备中获取到正确的资源(应用、数据等)。

2、随时识别异常行为和安全状态、动态调整访问策略。

早期的网络是局限在一个物理范围内,用户、服务器都在企业内部,这些资源通过防火墙和互联网连接,人们坚信内网是可信的,外网是不信任的。随着云大物移的发展,用户需要随时随地访问企业的数据,企业服务器很多不在自己的数据中心,而是部署在云端,联网设备的海量化使得暴露面也在极度扩大中。

数字经济、数字资产的价值越来越大,也吸引了更多的利益集团和攻击者,攻击手段有传统的设备接入、DDoS、暴力破解,夹杂着鱼叉式钓鱼攻击、水坑攻击、供应链攻击、APT攻击等多种方式,网络攻击变得更加复杂化、组织化、高级化及有针对性,传统的防火墙以及城堡式边界防护等形式越来越无能为力,甚至在高级黑客的攻击下形同虚设,内网某台机器一旦被突破,黑客往往采用横向移动的方法寻找有价值的资产,整个内部网络很容易暴露给黑客。与此同时,内部人员的威胁和恶意行为也是很多安全事件的根源,企业内部网络中依然充满着威胁。

网络安全行业期待新的架构,新的纪元,新的变革,需要新的边界防护,这时候零信任应运而生。

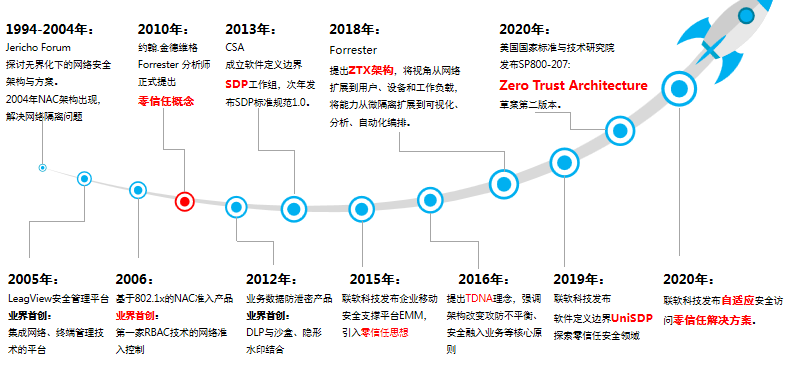

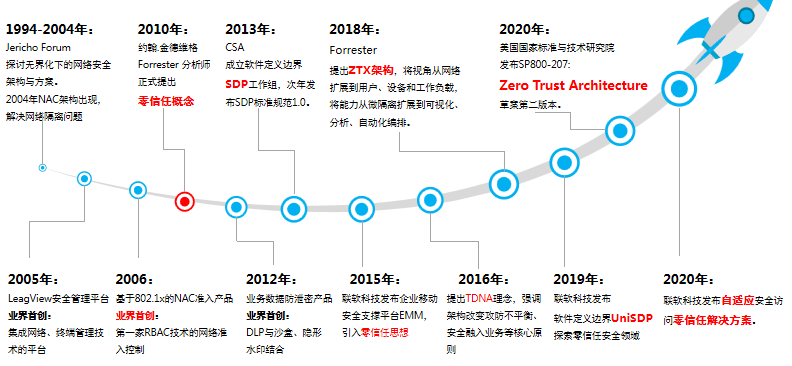

2010年,Forrester 分析师约翰·金德维格正式提出零信任概念,自此零信任开始崭露头角,特别是近两年得到快速发展。2020年2月美国国家标准与技术研究院发布SP800-207:Zero Trust Architecture 草案第二版本,代表着零信任已经从理念走向工程实践甚至标准化,在其发展完善的过程中,Forrester 、NIST、Google、Gartner、CSA等机构都扮演了重要的角色,一步步将零信任推向成熟。

谈零信任之前,我们先看看什么是信任,信任就是一方对另外一方行为的依赖,是一个受多方面因素影响,有时效性的动态词。Gartner在CARTA模型提出“我们不能追求零风险,信任和风险是相互相伴的,需要动态调整”。零信任按照零的含义来讲即为“不信任”,但是如果是这样,之后的连接等关系便不能发生,所以说零信任这样一个抽象的词,应该指的是零网络信任、零默认信任、零特权,即使通过了最初的认证,后期也要不断校验,根据安全态势和具体情况调整风险等级,这就是零信任的核心思想,在不可信的网络中重构安全体系,永远不信任,始终在校验。

总结:零信任是一种概念、模型、体系框架,安全访问资源的方式,有多种流派,内涵和外延在不断演进中,它不是一种产品和技术,(点击阅读:一文读懂零信任),也不是能解决所有安全问题的银弹,其主要价值是指导安全体系规划建设,通过网络访问方式的改变,减少暴露面和攻击面,严格控制非授权访问。

(1)软件定义边界

Gartner的报告里又将SDP称为零信任网络访问,在其2019的市场报告中指出,2023年,60%的VPN用户将会被SDP取代,近期由于新冠疫情的影响,相关机构预测,如果疫情持续下去,SDP与VPN的终决战将会提前上演。

最早的时候,SDP是云安全联盟在2013年提出的新一代网络安全解决方案,在移动+云时代,构建起一个虚拟的企业边界,利用基于身份的访问控制,来应对边界模糊化带来的控制粒度粗、有效性差等问题,以此达到保护企业数据安全的目的。Gartner在零信任网络访问市场指南报告里则称“SDP是围绕某个应用或一组应用创建的基于身份和上下文的逻辑访问边界。应用是隐藏的,无法被发现,并且通过信任代理限制一组指定实体访问,在允许访问之前,代理会验证指定访问者的身份,上下文和策略合规性,这个机制将应用资源从公共视野中消除,从而显著减少攻击面”。

SDP技术架构分为三个部分:客户端、控制器、网关。所有的客户端在访问资源之前,都要和控制器通过SPA单包验证,含有双方共同信息的秘密报文,通过UDP协议发给控制器,敲开访问的大门,任何其他的包将会被丢掉,SDP控制器不做任何回应,如果身份合法,会通知访问应用网关,告知客户端的相关信息和通信参数,之后客户端和网关之前以同样的流程进行双向验证,然后才能访问看到有权限的应用资源。整个过程中,我们可以看到通过控制平面和数据平面的分离,受保护的资源是消失的, 所以SDP也被称做“黑云”,将机密信息隐藏起来,不被授权外的人看到。常见的5种SDP部署模型中比较普遍的是客户端——网关模型,我们所熟知的谷歌Beyond Corp便是其变种,而现在物联网的发展中,有些企业是无法安装Agent的,那么他们就需要网关——网关的交换模型,还有些企业在数据中心的服务器之间常通过API交换数据,这就需要采用服务器——服务器的模型,总的来说,目前SDP有5种机制保障企业信息体系安全。

我们前面说到当内外部的威胁层出不穷、传统边界防护的模式愈显疲态,零信任理念诞生。通过我们刚才讲到的SDP的技术架构,可以看出SDP是严格遵守了零信任理念,以资源为中心进行安全防护,以身份为基础,先认证后授权,关注保护面而不是攻击面,将控制平面与数据平面分离,细粒度动态自适应访问控制体系,让服务隐身并保障安全,强调网络隐身而不是防御,从架构设计上改变攻防极度不平衡状况。同时,SDP是应用级的准入控制与微隔离,可以真正将安全融于业务,实现企业内生安全体系。

(2)SDP如何打断攻击链

2019年RSA创新沙盒大赛中夺冠的以色列冠军Axonius聚焦资产安全管理,提出一个概念:你无法保护你看不到的东西。而采用SDP的隐身技术,可以让黑客无法攻击其看不见的目标。根据Kill Chain的七个步骤,攻击者展开攻击的第一步要做侦查,SDP通过SPA单包授权,服务隐身等方式将我们的服务资源从公众视野消失,将会极大收敛暴露面。这里要提一下,不管网络安全技术如何发展,暴露面收敛依然是网络安全的核心原则。SDP通过抗DOS Token 、流量加密、应用分段与隔离、客户端持续动态设备验证、访问行为可视、实时事件响应以及贯穿整个零信任模型的按需授权和最小权限原则可以有效限制攻击者在行动阶段的活动,在多个环节打破攻击链,极大提高攻击者的成本。

SDP的应用场景在除了我们刚提到的VPN外,还有生态合作伙伴的资源访问、企业上云、IaaS、SaaS、物联网等多个场景。

●2004年,业界提出NAC(网络准入控制)技术,从网络层实现资源的隔离;

●2006年联软在国内首家推出基于NAC架构的准入控制产品,而SDP正是基于零信任思想的新一代应用层隔离技术;

●2015年,联软发布企业移动安全支撑平台EMM,引入零信任思想;

●2016年,提出TDNA理念,强调通过架构改变攻防不平衡、安全融入业务等核心原则,SDP就是从架构上解决网络攻防不平衡,这一点与TDNA不谋而合;

●2019年,联软科技发布软件定义边界UniSDP,探索零信任安全领域;

●2020年,联软发布了自适应安全访问零信任解决方案。一个客户端,一个界面,根据用户在内网还是外网,自适应地安全访问数据中心、混合云、公有云下的各种资源。

零信任是一种以应用(数据)为中心的端对端,细粒度的动态访问控制架构,端点的重要性不言而喻,而作为国内终端安全管理和准入控制领域的厂商,联软的方案升级到零信任体系也是必然趋势。

如同我们所知道的,威胁不断变化,安全工作永无止境。例如我们知道美国政府给重要单位倡导和建设了很多安全项目和工程,例如爱因斯坦工程、可信互联网连接TIC、持续诊断和缓解CDM、高价值资产HVA等,充分显示了对网络安全的重视,但引人思考的是安全的尽头在哪里?走在长长的黑暗隧道里,安全的光明出口是什么?零信任就是黑暗隧道里的光明,它以一个统一的视角帮助网络安全建设者去看待和规划网络安全体系。有人想问,既然零信任这么先进,那传统的安全防护体系还有用吗?我们要知道,零信任要做的不是完全替代防火墙这些传统技术,而是在原有基础上,充分利用已有技术和设施,以新的理念和架构,重新组合,帮助企业平滑过渡到零信任的体系建设。

在企业体系中,SIEM、SOC、SA等这些平台通常拿来收集资产、威胁、数据等,但这些平台往往缺乏业务和数据视角,很难做到统一策略的下发和决策。而零信任正是以业务安全访问为中心,如果将零信任与这些平台结合起来,就可以做到网络安全风险态势整体感知和掌控,以及业务风险的安全管理控制。

最后想说的是,零信任是一个美好的愿景,它不是一个结果,而是一个长期的过程,需要分阶段建设。每家企业的信息化规模、业务特点及面临威胁、安全基础和预算也不一样,对零信任方案的需求也不同,不能一味求全求大,合适的就是最好的。

零信任架构体系不光包含安全产品和技术本身、还涉及到信息基础环境、端点、网络、业务系统、应用开发、流程和策略等,整个体系是很难依靠单一厂商构建起来的,只有形成标准化组件和建立开放合作的机制,才能像汽车产业一样做大做强,惠及用户。

联软科技希望和用户、安全厂商、应用软件开发厂商、云安全厂商等共建零信任生态,一起构建更加安全的网络空间。

如有侵权请联系:admin#unsafe.sh