数据说话:威胁现状

根据网络安全公司Lookout的说法,由于受到新冠病毒(COVID-19)的影响,全球工作者纷纷将办公地点从公司转移到了家中,这也导致攻击者开始将攻击目标瞄准了设备缺乏足够安全防护机制的远程工作者。由此开展的大多数攻击活动的目的都是窃取用户的银行凭据。

近日,Lookout发布了一份最新的安全报告,其调查了在过去一年的移动网络钓鱼攻击,发现去年专针对移动设备的网络钓鱼攻击,在全球都呈现上升的趋势,从2019年第四季到2020年第一季,全球行动钓鱼攻击事件更是大幅增长37%。

该报告提到,一旦网络钓鱼攻击成功,通常会让企业损失惨重,在拥有1万台移动设备的企业,每个钓鱼攻击事件会让企业损失3,500万美元,而拥有5万台移动设备的企业,在每次钓鱼攻击事件中,损失将可能达1.5亿美元。而在个人隐私资料更为重要的医疗保健产业,企业每年平均需要花费50万美元来应对网络钓鱼攻击。Lookout表示,新兴的技术通常是主要的攻击目标,而移动设备则提供给了有心人攻击企业的绝佳渠道。

该研究表明,2020年第一季度就大约有22%的企业移动用户遭到了网络钓鱼尝试,而这一数据在上一季度仅为16%。该公司表示,此数据是基于全球2亿台移动设备所收集和遥测的数据得出的。

报告指出,移动网络钓鱼攻击的激增可能与越来越多的远程工作人员将移动设备用于个人和商业目的的行为有关。这些新习惯使员工更容易成为企业凭据收集攻击的目标。

Lookout的报告指出,

恶意行为者已经注意到我们对于移动设备的依赖程度。从他们的角度来看,移动网络钓鱼通常是入侵个人或组织最方便有效的方式。

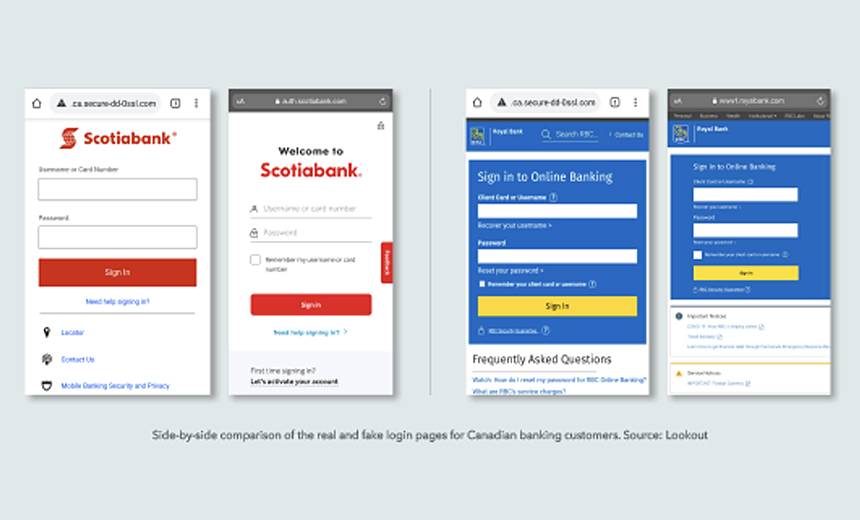

该报告还指出,尽管这些移动网络钓鱼活动大多针对各种部门,包括医疗保健、制造业和政府机构等展开,但是值得注意的是,旨在窃取银行客户信用凭证的攻击也正在激增。例如,该报告展示了针对两家加拿大银行(Scotiabank和Royal银行)的移动网络钓鱼活动的登陆页面(如下所示)。

针对加拿大银行业客户的两个伪造(左图)和真实(右图)登录页面的并排比较

Lookout安全解决方案高级经理Hank Schless说道,

虽然我们无法确定究竟有多少人在虚假登录页面中输入了他们的登录凭据,但我们可以安全地假设,确实有一定比例的人泄露了自己的登录凭据。

成功的攻击模式

报告称,移动网络钓鱼攻击已经成为攻击者得心应手、且成功率越来越高的攻击模式,他们通常依靠欺骗性的网络、SMS消息、可疑的应用程序和其他社交工程技术来诱骗受害者。

除此之外,攻击者还在越来越多地为移动设备量身定制钓鱼活动。例如,据Lookout称,攻击者发送的钓鱼链接与原始域非常相似,这通常会导致受害者忽视这种“包装精良”的网络钓鱼迹象,如果是在笔记本电脑或台式机设备上,使用更大的屏幕查看,这种骗局可能会更容易被发现一点,而在移动设备的小屏幕上,这通常会被忽略掉。

Schless表示,

现在,移动设备比以往任何时候都更大程度地渗入我们的工作和个人生活之中。一天之间,设备会无数次在个人和工作目的间切换,这就意味着攻击者可以通过个人社交媒体平台或第三方消息传递应用程序从受害者处窃取公司凭据。

当然,这种网络钓鱼攻击还可以针对具有较高特权访问权限的员工,包括对组织的财务记录、研究或客户数据具有用户权限的高管的等等。

其他COVID-19网络钓鱼攻击

近几个月来,许多安全研究人员一直在跟踪以COVID-19主题并试图传播恶意软件(包括间谍软件和信息窃取程序等)的攻击活动。结果发现,不仅网络犯罪分子正在利用COVID-19的契机,甚至连民族国家行为者也参与其中。

根据安全公司Intsights的最新报告显示,COVID-19的全球肆虐也使得针对YouTube凭据的攻击者受益匪浅。随着新冠病毒的全球流行,大量个人用户开始花费更多的时间上网,而攻击者也把握契机越来越多地使用已经感染了恶意软件的系统来搜索高级YouTube帐户的凭据。

然后,威胁行为者就会在暗网论坛(即只能通过匿名Tor浏览器访问的网络犯罪论坛,任何人都可以下载该浏览器)上出售获取到的这些合法YouTube用户的凭据。

报告称,这些被盗凭证的价格是基于该帐户的订阅者数量而定的。报告指出,对于拥有200,000个订阅者的帐户,价格起价为1,000美元,而记录990,000个YouTube有效频道的日志的价格起价为1,500美元。

需要警惕的其他攻击方式

移动恶意软件

Check Point报告指出,其发现了至少16个声称提供与疫情爆发有关信息的移动恶意软件,其中包括广告软件(Hiddad)和银行木马(Cerberus)等,这些软件窃取用户个人信息或进行欺诈性评价服务。

报告称,

狡猾的攻击者正在利用人们对于新型冠状病毒的关注,通过声称能够提供新型冠状病毒相关的信息,来促使移动恶意软件的传播,包括移动远控木马(MRAT)、银行木马等。

据了解,被发现的所有应用程序都与新创建的与新型冠状病毒有关的域名有关,过去几周内已经实现了激增。

恶意附件

随着人们越来越多地使用诸如Zoom和Microsoft Teams之类的在线通信平台进行工作,攻击者正在发送以zoom-us-zoom_##########.exe和microsoft-teams_V#mu#D_##########.exe为附件名的钓鱼邮件,引诱在设备上下载这些恶意软件。

勒索软件

国际刑警组织表示,网络犯罪分子正试图利用勒索软件攻击奋战在一线的主要医院和其他机构。他们使用勒索软件阻碍医院的医疗服务,加密重要的文件和系统,直到医院支付赎金为止。

防护建议

攻击者会根据新的社会热点不断地调整攻击策略,这次的COVID-19也不例外,攻击者利用民众对COVID-19相关信息的关注为恶意软件和勒索软件的传播提供机会。个人和组织都应该对此保持高度警惕。

一般情况下,我们要做到避免点击未知来历的电子邮件中的链接,并且对电子邮件的附件要保持高度警惕。在使用在线会议时,确保启用密码进行保护,防止视频会议被劫持。

参考链接:

https://thehackernews.com/2020/04/cronavirus-hackers.html

本文翻译自:https://www.bankinfosecurity.com/covid-19-drives-spike-in-mobile-phishing-attacks-report-a-14381?rf=2020-06-05_ENEWS_SUB_BIS__Slot1_ART14381&mkt_tok=eyJpIjoiTTJWbE5HRTNaR016WlRrNSIsInQiOiJSTVBpcE9mU1wvSkhWMGZldWIxTmtVa3VReFZvTWZDbm1kXC90cWJcL202YW44U3hIV2RreWlpeDdmRUx4MzJPalZBV0hJVzRKYTBrNnJEbmdhMGppWkpsNGd4R0w2MnFUc1YwMkZZMjdXUVpjUk04WE50dVBKWW9HaVZCc1VFMjllNSJ9如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh