由于不可抗因数,约定俗成目标域名为xxx.com;ip为xxxx.xxx.xxx.118,文章写出来也就给大家图一乐呵,如有不对之处还望各位大佬指正。(已获得授权)

1. 信息收集

网站名称:https://xxx.com IP:xxxx.xxx.xxx.118

开放的端口信息:22,25,21,80,53,110,143,443,465,587,995,993,2080,2086,2082,2079,2083,2077,2096,2087,2095,2078,2222,3306,46015。

使用Wappalyzer识别出来的信息如下图:

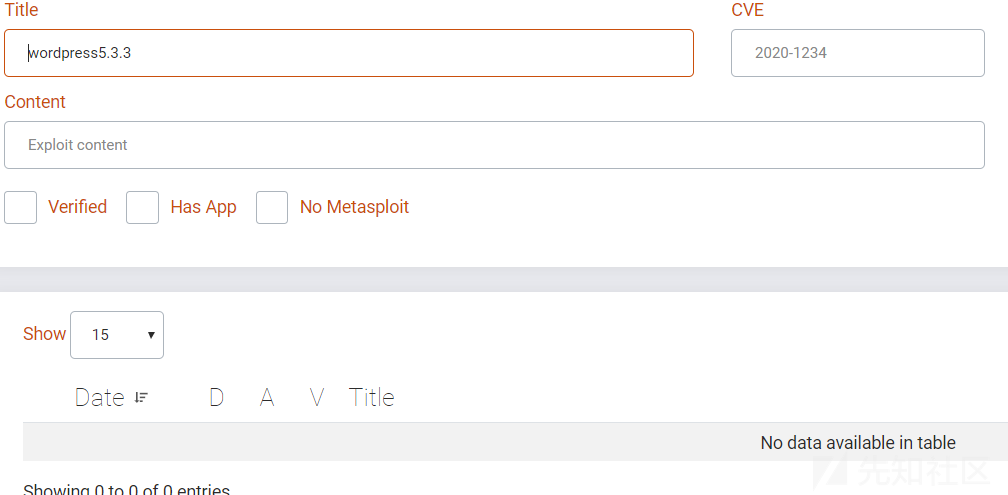

WordPress5.3.3emmm今年4月份更新的,不甘心的去exploit-db等网站瞅了瞅只能找到5.3.2版本的。

没办法用wpscan扫扫插件看看能发现什么。

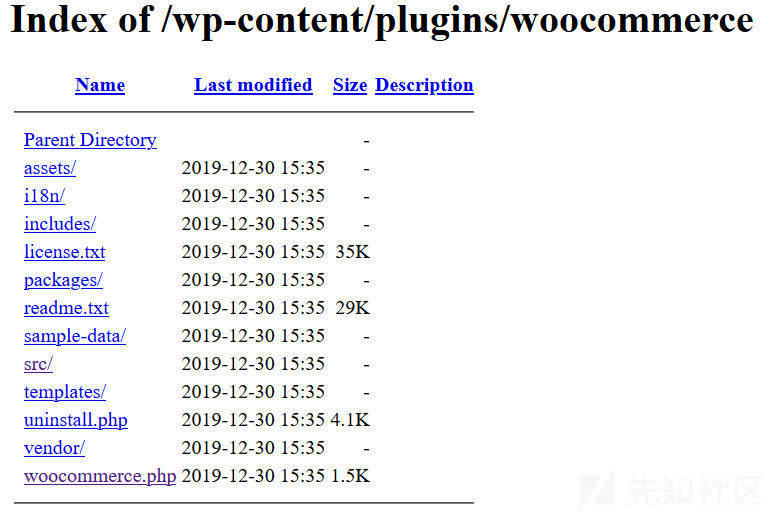

查阅资料这是一个存放用户ip的数据库,另外还发现woocommerce插件,但没办法读取文件。

对网站目录进行下扫描

python3 dirsearch.py -u https://xxx.com/ -e *获取到网站后台地址:https://xxx.com/wp-login.php

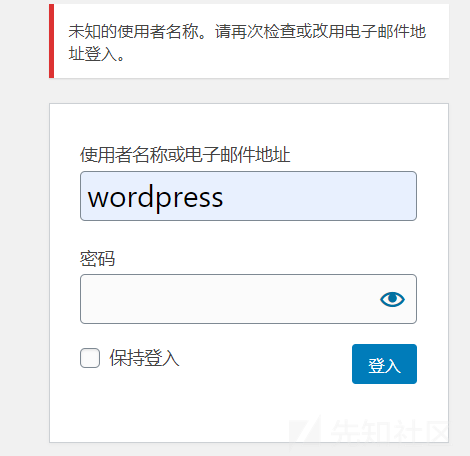

尝试输入admin/admin,root/root,wordpress/wordpress,通过错误提示确认两个账户名:admin,root之后可以尝试爆破。

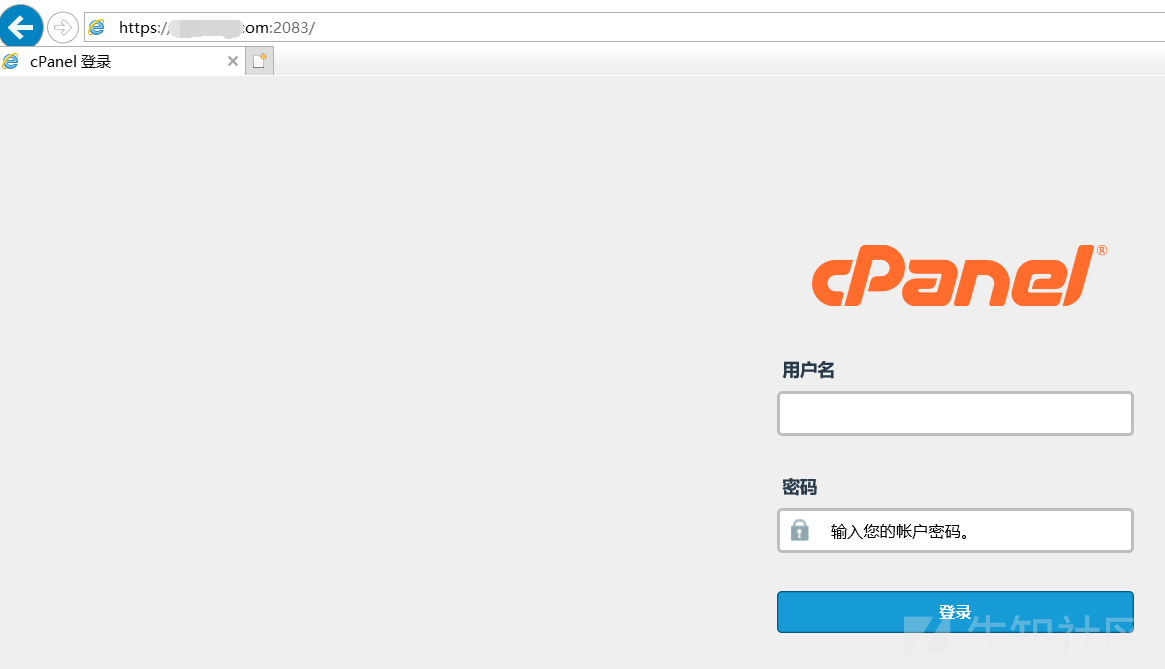

通过一些其他页面获取到两个疑似管理员邮箱账户,以及cpanel面板

邮箱账户:[email protected],[email protected]

cpanel面板:https://xxx.com/controlpanel

面板基本可以放弃,邮箱账户通过社工库获取到一些历史密码。

[email protected]查询社工库获取了一个疑似手机号的密码,进行识别确认了地理位置信息及所有者的名字,可惜通过支付宝爆破姓名暂时未爆破出来,通过手机联系人关联获取到了QQ和微信。

既然有邮箱账户和历史密码,我肯定希望登入进去看看,毕竟邮箱最容易泄露信息,也可以进去钓鱼(笑),那现在就差邮箱登入地址。

根据开放的端口信息,我尝试访问了pop3.xxx.com,imp.xxx.comftp.xxx.com但都不行,最后灵机一动,通过对子域名进行扫描找到的邮箱入口:webmail.xxx.com

2. 脆弱点攻击

2.1. 通过信息收集获得的账户密码,QQ,微信等信息生成特质的社工字典进行撞库,这里使用safe6大佬的字典生成工具。

对后台root账户进行密码爆破如下,应该是触发了安全策略。

对邮箱进行爆破同样未果,利用收集到的密码登入QQ和微信也没有成功,这就很尴尬了。

2.2. 后台登入处有注册和忘记密码功能,尝试在这里搞搞事情。

使用临时邮箱尝试注册:

点击进去直接给我弹回到登录框,没有密码无法登入emmmmm。

尝试忘记密码功能,看返回包能不能抓个验证码或者链接什么的,果然我又想多了

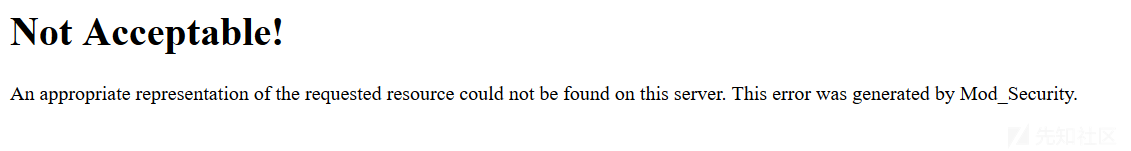

2.3. 之后找到了一处留言处,尝试xss攻击,但等了很久也没有收到cookie,也没能发现其他漏洞。

2.4. 按理说现在基本已经测试完了,但我这个人有个习惯,渗透先扫C段,这次渗透刚开始就Goby工具对整个C段进行信息收集。(虽然C段不一样是同一资产,但这次瞎猫碰上死耗子了)

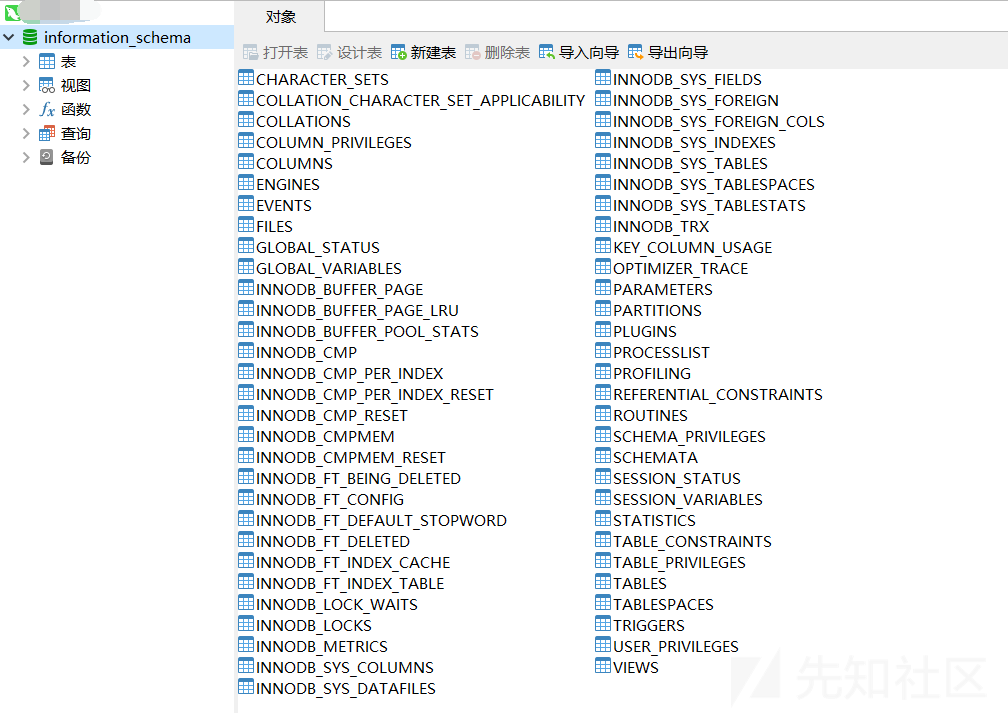

在一个IP上扫到了mysql弱口令 admin/admin,登入上了数据库,通过访问80端口确认了是该目标资产,总算打开突破口,接下来就是提权一把梭了。

通过navicat连接数据库

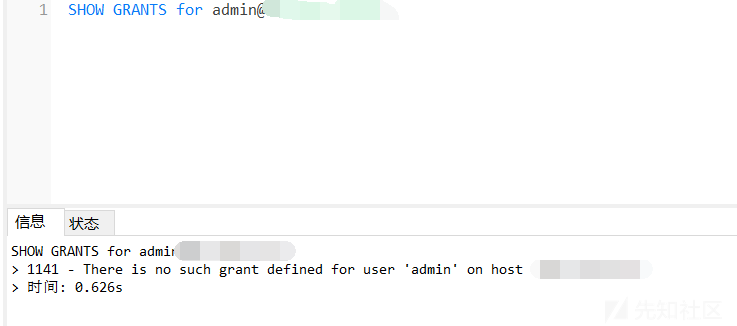

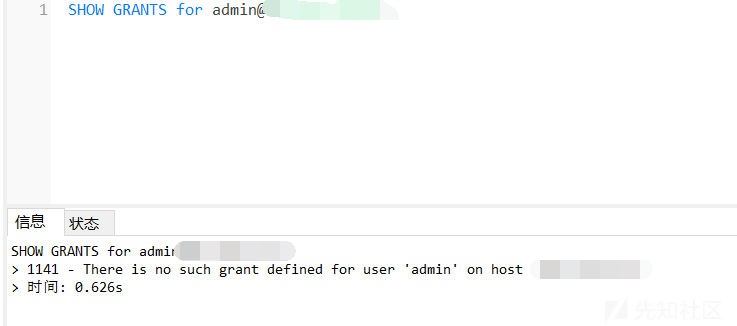

WTF?这是什么鬼库,我手颤抖的查询下权限。

彳亍口 巴,认栽了,该IP80端口也找不到绝对路径,有心杀贼,可惜回天乏术了,该想想怎么不会被主管锤了,毕竟菜鸡的我已经一个多星期没交成果了,孩子太难了。

如有侵权请联系:admin#unsafe.sh