导语:来自洛桑联邦理工学院(法文:École Polytechnique Fédérale de Lausanne, EPFL)的研究人员在近日发表的论文中泄露了蓝牙的一个安全漏洞。

来自洛桑联邦理工学院(法文:École Polytechnique Fédérale de Lausanne, EPFL)的研究人员在近日发表的论文中泄露了蓝牙的一个安全漏洞。攻击者利用该漏洞可以欺骗远程配对设备,预计有数十亿设备受到该漏洞的影响。

Bluetooth Classic (蓝牙经典,也称为Bluetooth BR/EDR)是用于低功耗设备、或笔记本之间传输数据的无线通信协议,比如手机、蓝牙耳机等。Bluetooth Classic支持设备之间以基本速率 (Basic Rate,BR)和增强数据速率(Enhanced Data Rate,EDR)来进行无线数据传输。蓝牙通信中可能会包含隐私或敏感数据,蓝牙标准提供了一些保护数据机密性的安全特征。

BIAS攻击

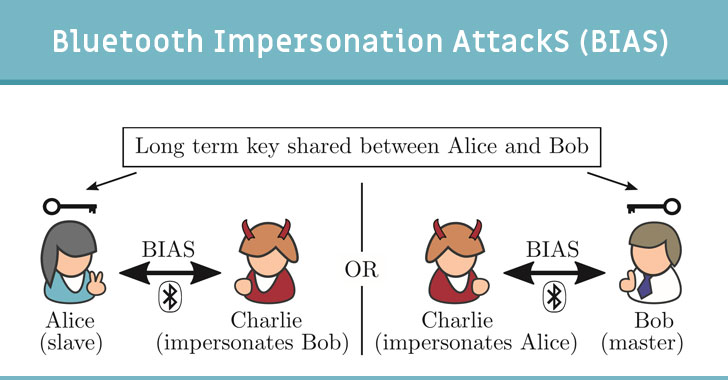

BIAS攻击,即Bluetooth Impersonation AttackS——蓝牙冒充攻击。研究人员在Bluetooth BR/EDR中发现了一些严重的安全漏洞,包括缺乏强制相互身份认证、角色转化过度轻松、认证过程降级等。攻击者利用该漏洞可以打破标准适配设备的蓝牙安全机制。最后,攻击者可以在安全连接建立后冒充已配对设备发起冒充数据。

漏洞的根源在于2个之前配对的设备如何处理长期密钥(link key),该密钥用于对设备进行相互认证,并激活设备之间的安全通信。Link key也用来确保用户在数据传输开始后无需每次都对设备进行配对。

因此,攻击者可以利用该漏洞来位置其他终端设备蓝牙地址,然后请求与有漏洞的设备建立连接,然后在无需拥有之前用于建立连接的长期配对密钥的情况下获取其他设备的访问权限。

要使得BIAS攻击成功进行,攻击者设备需要与被攻击的设备处于无线范围内,攻击者还需要知道与被攻击者设备建立过蓝牙连接的设备地址。

此外,BIAS还可以与KNOB这样的攻击结合起来,这样攻击者就可以暴力破解加密密钥,然后用它来解密通信。

POC视频参见:https://www.youtube.com/embed/fASGU7Og5_4

受影响的设备

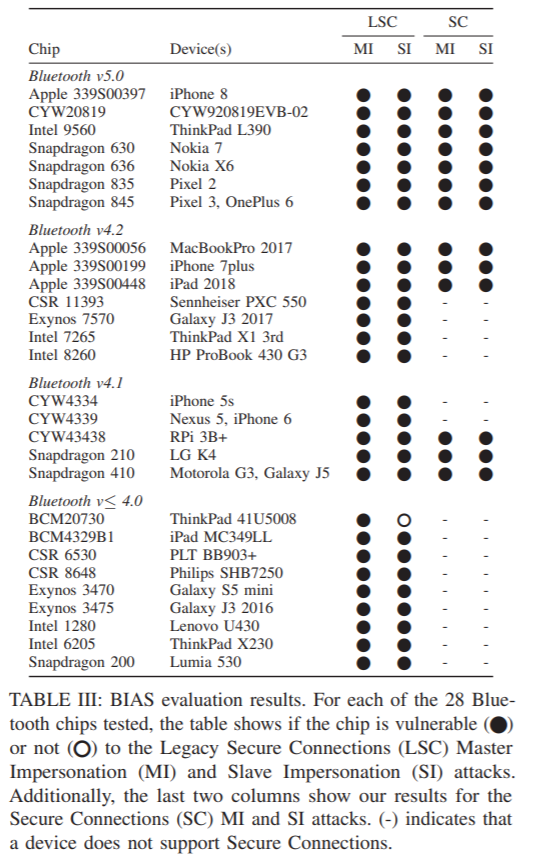

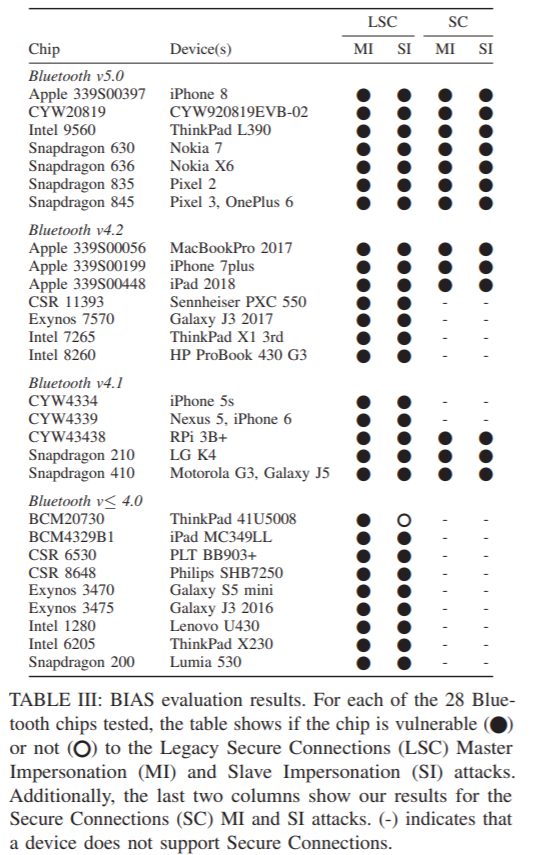

由于BIAS攻击是由于蓝牙说明文件中的漏洞。因此任何标准兼容蓝牙的设备都可能受到该漏洞的影响。研究人与对30种不同的设备(28种不同的蓝牙芯片)发起了BIAS攻击测试,发现测试的设备都受到BIAS攻击的影响,其中部分芯片包括Cypress、Qualcomm、Apple、Intel、Samsung和CSR。

研究人员2019年12月就将漏洞负责任的公布了,因此一些厂商对漏洞进行了修复。也就是说,如果你的设备2019年12月之后没有更新过,那么可能就受到该漏洞的影响。

蓝牙SIG响应

考虑到该漏洞的影响范围广,研究人员将该漏洞情况提交给了Bluetooth Special Interest Group (SIG),SIG在2019年12月重新审查了蓝牙标准。最终接受了这一安全问题,并称将在未来的说明版本中进行修改。

更多技术细节参见:https://francozappa.github.io/about-bias/

相关论文成果已被安全顶会 IEEE S&P 2020录用,学术论文下载地址:

https://francozappa.github.io/about-bias/publication/antonioli-20-bias/antonioli-20-bias.pdf

本文翻译自:https://thehackernews.com/2020/05/hacking-bluetooth-vulnerability.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh