SANS 举办的开源情报峰会,探讨 OSINT 与其他形式的情报工作之间的关系。若是通过本文的介绍,或者是查看官网议程安排后,对其中某些议题感兴趣的话,就可以在官网下载议题对应的材料进行扩展阅读。(PS:笔者根据自身的认知局限与好恶为部分议题打了推荐查看的星级,不代表对议题实际内容高下的评判,只是为部分时间宝贵的读者再节约些时间,这部分议题相对来说可能更加值得一看。

重新思考威胁指标 ⭐⭐⭐

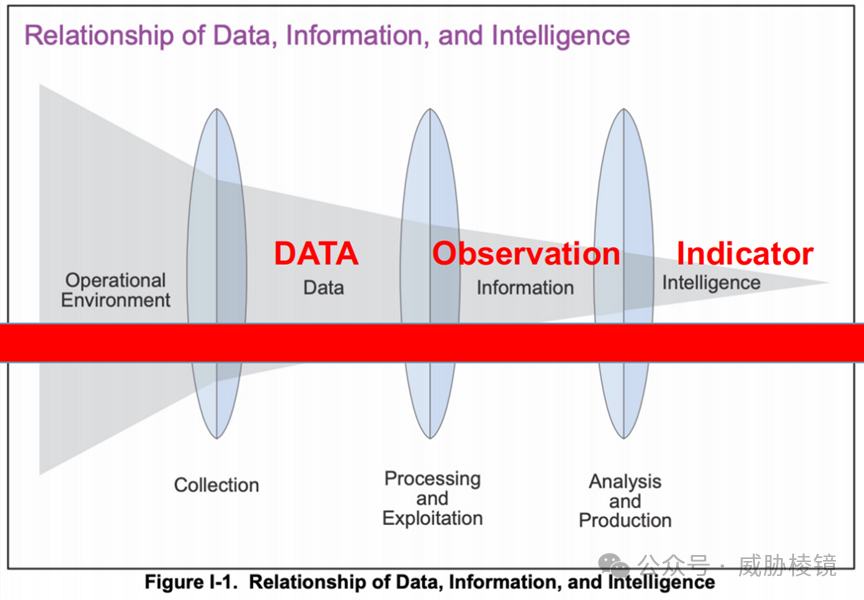

“数据”是需要过滤、收集和处理才能使用的,“证据“是与事件或外部遥测初步分析相关的数据,“指标”是分析和理解后反映攻击行动的证据。

”指标“是“某事”发生的迹象,事后查看这些事是如何发生的,事前查看这些事为什么会发生。

随着概念范围越来越宽,”指标“一词已经被业界玩坏了,MITRE 在重新审视什么是”指标“。

想要超越单纯的数据呈现,就必须要持续完善与丰富更多信息,才能搞清楚发生了什么(Observable)以及怎么知道(Indicator)发生了事情。

OSINT 中的证据收集 ⭐⭐⭐

提取图片的 EXIF 信息:

提取 YouTube 的元数据:

https://mattw.io/youtube-metadata/https://citizenevidence.amnestyusa.org/

研究人员还列出了一些其他工具,感兴趣的话可以找来议题看原文:

地缘政治网络风险评估框架 ⭐⭐

当武装冲突发生时,一个国家所面临的网络风险就在增加。网络空间中的强国在陷入冲突时,会将网络作为攻击的手段。跨国企业也会受到地缘政治紧张局势影响,也会加剧该组织的风险。(注:HCSS Cyber Arms Watch. 2022 分析了网络武器)

典型风险场景如下所示:

组织与冲突关系十分复杂,包括办公区位置、供应商归属等。

把这些因素整合在一起,形成风险识别的框架:

俄罗斯互联网信息收集 ⭐⭐

寻找始终可靠的俄罗斯 VPN 服务很有挑战性,俄罗斯联邦通信机构 Roskomnadzor 对西方国家提供的 VPN 服务严格管控,并且要求服务提供商提供执法机构的访问权限。

俄罗斯主要的社交媒体平台如下所示,VK 是年轻人喜爱的平台被称为俄罗斯的 Facebook。

开源工具 Spevktator 可以从俄罗斯主要新闻媒体以及 VK 收集信息, 以此识别俄罗斯网络空间的情绪与舆论趋势。

平台 Search4Faces 可以针对俄罗斯人员进行面部识别,比对从 VK 收集的超过 10 亿张图片。

通过该平台,可以发现其中一个士兵叫 Sergey Moldanov b,出生于 1983 年 7 月 25 日。

XSS.in 与 Exploit.in 俄语网络犯罪论坛中,也有大量的被窃数据、黑客工具在进行交易。

威胁情报的转变 ⭐⭐

提供的什么是最有价值的?

参与信息共享的方式?

这些方式质量如何?

超过六成的人每周参与小于五个小时:

最大的困难是什么?

威胁情报自动化的工程尝试 ⭐⭐

威胁情报最大的来源是披露的新闻与报告,其次是社区和厂商的数据源。

OSINTER 的多次大版本更新:

https://github.com/OSINTer-Platform/OSINTer威胁情报中的大模型 ⭐

可以利用人工智能来增强处理问题的能力,例如那些需要耗费时间去理解的事情、需要处理海量数据的事情、新入门的人学习曲线陡峭的问题以及在野威胁的快速演变问题等。

当然大模型也存在许多短板,例如并不能提供个性化的数据(个性化)、对最新消息的更新不及时(及时性)、输出可能是猜测而来并没有事实依据(表达幻觉)以及知识的覆盖范围有限(覆盖面)。

业界的实践是用少量的 PROMPT 来引导大模型进行理解,提高准确性和适应能力。

利用大模型来总结 Lazarus 组织新攻击动向,包括远控木马CollectionRAT 的使用、通过开源工具获取立足点、重用攻击基础设施等。

AI对威胁情报的影响 ⭐

可以在数据处理、快速模式分析、创意辅助、快速收集信息等方面提供帮助:

由于目前还是对上下文感知存在缺陷,以及数据存在偏见和不干净的数据等导致还是存在缺陷,相信随着技术的演进,可以慢慢被业界解决。

识别华盛顿特区的武装直升机 ⭐

许多直升机都配备了 ADS-B 应答机,在978Mhz 或 1090Mhz 上传输未加密信号。

美国联邦航空管理局规定,管理人应根据私人飞机所有人或经营人的要求,阻止飞机的注册号公开传播或展示,但向政府机构提供的数据除外。

社区的力量是无穷的,再结合社交网络上传播的图片进行定位。

情报中的地理位置分析 ⭐

好漂亮的照片?这是在哪里拍摄的呢?

左侧明显是林肯纪念堂,林肯纪念堂和华盛顿纪念碑中间的是参议院的旗杆。从国家广场上空俯瞰,如下所示:

基于画面信息还可以找到其他标志线:

交汇点即为最可能的拍摄地:

勒索软件即服务攻击者行为聚类 ⭐

不同的攻击者在不同的攻击事件中可以看到相同的攻击行为,一旦攻击者找到有效攻击链,很可能会持续使用。一些相似点如下所示:

Sophos 在三个月内应急六次 Royal 勒索软件攻击,两起与 STAC5485 攻击行为相似:

ViceSociety 和 Rhysida Ransomware 数据泄露网站每月发布的帖子如下所示,2023 年 6 月与 7 月存在重叠期。

可以将各厂商的报告关联起来:

Sophos 的 STAC 5485→ 微软的 Storm-0216

CrowdStrike 的Twisted Spider → Mandiant 的 UNC2198

Sophos 的 STAC 5279 →

微软的 Vanilla Tempest

Sophos 的 STAC 5381→ 微软的 Vanilla Tempest

Sophos 的 STAC 4910→ 微软的 Storm-1567

跟踪云端恶意软件 ⭐

Tracking Legion 是以云为中心的僵尸网络,从 2021 年 2 月开始活跃并通过 Telegram 进行销售。

查看各种调试信息,期望获得各种凭据信息:

P2PInfect 是 2023 年 7 月披露的 Rust 僵尸网络,针对 Redis 与 SSH 进行攻击。

随机扫描 /16 前缀查找暴露的 SSH 服务器:

感染量最大的是中国、美国和德国:

车辆信息的跟踪 ⭐

VIN 车辆识别码是制造时的唯一代码,有四处主要的位置:

该识别码可以解析出多个字段:

通过车辆数据顺藤摸瓜找到个人数据,此处不举例了可能会被举报。

广告滥用 ⭐

在 B2C 广告领域,用户才是商品本身。

这里面就有很多很多猫腻,研究人员可以深入分析:

如有侵权请联系:admin#unsafe.sh