概述

Guardicore研究人员发现一起攻击运行MS-SQL的Windows服务器来安装后门和其他恶意软件的恶意活动,该攻击活动可以追溯到2018年5月,安装的恶意软件包括多功能的远程访问工具(RAT)和加密货币挖矿机。

由于其安装的恶意软件会进行Vollar加密货币挖矿以及其vulgar模块,研究人员将该攻击活动命名为Vollgar。攻击者用互联网上泄露的弱凭证使用暴力破解方法破解Microsoft SQL服务器。

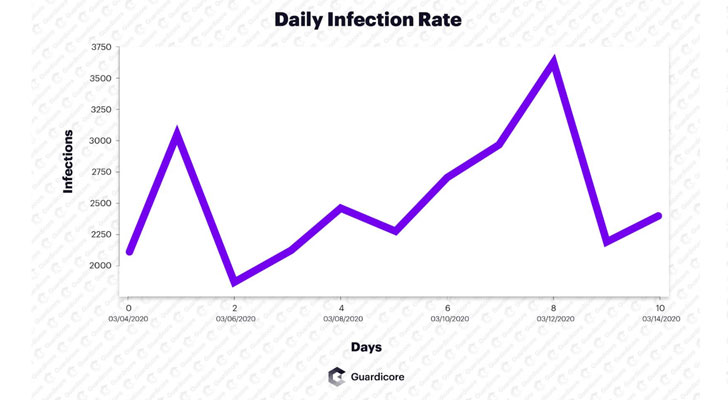

研究人员分析发现,在过去几周里攻击者每天成功入侵了2000~3000个数据库服务器,受害者包括中国、印度、美国、韩国和土耳其的医疗、航天、IT、典型以及高等教育机构。

研究人员已经发布了一个检测脚本,管理员可以利用该脚本来检测其Windows MS-SQL服务器是否受到该攻击的影响。脚本地址见GitHub:https://github.com/guardicore/labs_campaigns/tree/master/Vollgar

Vollgar攻击链

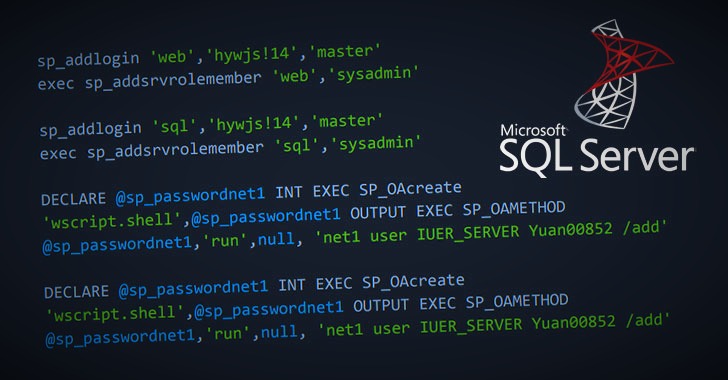

Vollgar攻击是从暴力破解MS-SQL服务器上的暴力破解登陆开始的,成功后会执行一系列配置修改来运行恶意MS-SQL命令并下载恶意软件二进制文件。

攻击者会验证特定的COM类是否存在,包括WbemScripting.SWbemLocator, Microsoft.Jet.OLEDB.4.0和Windows Script Host Object Model (wshom)。这些类支持WMI脚本和通过MS-SQL执行命令,之后会被用来下载初始恶意软件二进制文件。

除了确保cmd.exe 和ftp.exe可执行文件有必要的执行权限外,攻击者还会在MS-SQL数据库和操作系统中创建新的更高权限的后门用户。

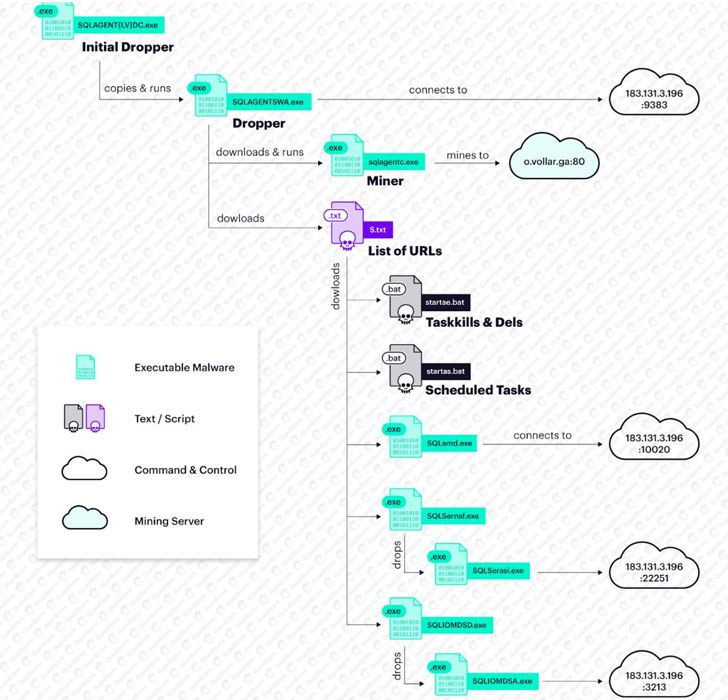

在完成初始设置步骤后,攻击会继续来创建下载器脚本,2个VB脚本和1个FTP脚本。这些脚本会执行多次,每次会在本地文件系统中的不同目标位置执行以避免执行失败。

其中初始payload就包括 SQLAGENTIDC.exe 或SQLAGENTVDC.exe,首先会kill掉一些进程来确保系统资源的最大化、清除其他攻击者的活动,以及移除其他攻击者在受感染机器中的驻留。

此外,恶意软件还作为不同RAT和基于XMRig的加密货币挖矿机的释放器,该加密货币挖矿机会挖门罗币和代币VDS或vollar。

攻击基础设施

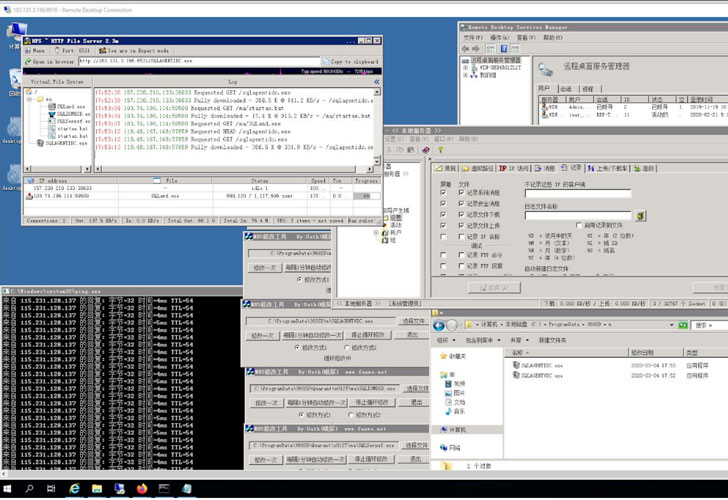

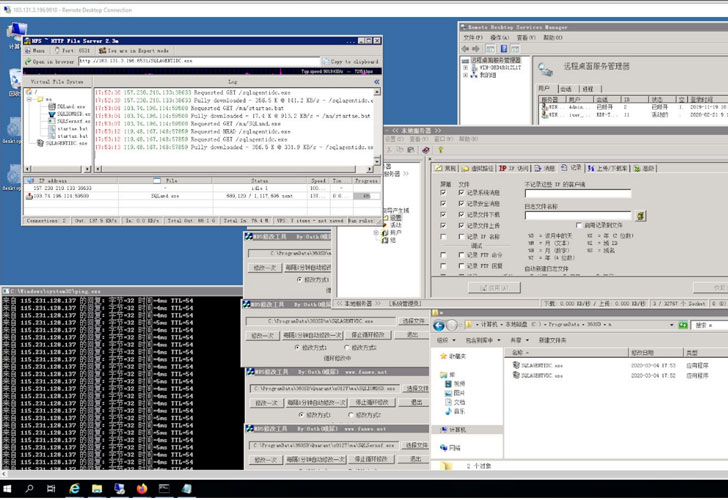

Guardicore称攻击者的整个基础设施都在被黑的机器上,包括C2服务器。研究人员发现该C2服务器被多个黑客组织入侵。在C2服务器上有一些文件是MS-SQL的攻击工具,负责扫描IP范围、暴力破解目标数据库、远程执行命令等。

研究人员还发现2个GUI为汉语的CNC程序、一个修改文件哈希值的工具、一个HFS文件服务器、一个Serv-U FTP服务器和一个可执行文件mstsc.exe的副本,用来通过RDP协议连接到受害者。

一旦受感染的Windows客户端ping C2服务器,C2服务器就会接收到一些关于机器的详细情况,比如公共IP地址、操作系统版本、计算机名、CPU型号等。

使用强口令来避免被暴力破解

目前有超过50万的设备运行着MS-SQL数据库服务,该攻击活动表明攻击者开始关注这些保护不善的数据库服务器。因此,必须要确保保留在互联网上的MS-SQL服务器是安全的,那么强口令凭证就是安全的第一步。攻击者看重的是数据库服务器中保存的个人信息,比如用户名、口令、信用卡信息等。

更多技术细节参见:https://www.ragestorm.net/Win32k%20Smash%20the%20Ref.pdf

本文翻译自:https://thehackernews.com/2020/04/backdoor-.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh