一. 前言

Metarget 1.0 将在2024 TechWorld 绿盟科技智慧安全大会上发布[2],这次发布的1.0版本主要包含以下更新内容:

1、首次提供漏洞环境镜像,降低用户安装失败可能性,提升用户使用体验;

2、漏洞环境突破330+,全面覆盖各种云原生漏洞场景;

3、新增漏洞环境和云原生ATT&CK矩阵映射覆盖,构建云原生漏洞靶场和云原生场景下渗透测试的关系;

4、支持安装漏洞环境后一键恢复,降低漏洞对用户正常环境的影响,提升用户使用体验;

二. 什么是Metarget?

Metarget是业内首个开源云原生安全靶场,主要用于快速、自动化搭建从简单到复杂的脆弱云原生靶机环境。Metarget支持云原生组件、容器化应用等两类脆弱场景的自动化构建,以生成多节点、多层次的云原生环境靶场。Metarget已入选CNCF孵化类项目[1],Github Star数突破1.1K,社区活跃,广泛被安全研究者使用。

三. Metarget解决痛点?

在研究漏洞时,我们经常会发现“环境搭建”这一步骤本身就会占用大量的时间,与之相比,真正测试PoC、ExP的时间可能很短。由于许多官方镜像在国内的网络环境下并不方便获得,加上云原生组件自身的复杂性,在云原生安全领域,前述问题尤为明显。与此同时,开源社区已有一些的优秀安全项目,如Vulhub、VulApps等,将漏洞场景打包成镜像,方便研究人员开箱即用。然而,这些项目主要针对应用程序漏洞。那么,如果我们需要研究的是Docker、K8s、操作系统内核等底层基础设施自身的漏洞呢?这又回到了前面的环境搭建问题。我们希望Metarget能够在一定程度上解决这个问题,致力于底层基础设施的脆弱场景自动化构建。我们还希望Metarget实现对云原生环境多层次脆弱场景的自动化构建。

四. 新特性

特性一:

提供虚拟化,漏洞环境镜像,优化用户体验

受用户网络环境、ubuntu版本、Docker版本的影响,通过自动化脚本一键安装漏洞环境偶尔还是会失败,并且难以定位具体原因,过去一段时间收到了很多Metarget用户的反馈,如下图1所示:

图1 自动化脚本安装漏洞环境的困境

为了提升用户体验,我们计划提供一个基于Docker和QEMU技术的漏洞环境虚拟化解决方案。该方案具备以下特点:

无需脚本辅助:用户可以直接使用预构建的镜像,免去繁杂的命令行操作;

随取随用:用户可方便地通过拉取镜像或构建Dockerfile来获取漏洞环境,真正实现即开即用;

内置依赖项:我们将运行时要求和依赖项(如Kernel版本、runC版本等)提前内置到经过验证的基础镜像中,确保环境稳定性;

减少安装失败:这一措施大幅降低了因网络环境和Ubuntu版本差异导致的安装失败案例,提升了用户体验。

步骤一:docker build镜像

图2 生成相关漏洞环境镜像

步骤二:docker run目标漏洞环境镜像

图3 Vuln-docker-24.0.7漏洞环境镜像

图4 Vuln-kernel-6.8.0漏洞环境镜像

特性二:

漏洞环境突破330+,全面覆盖各种云原生漏洞场景

得益于社区和高校安全研究人员的共同努力,Metarget支持的漏洞数量一直在持续增加。目前,我们已成功支持超过330个云原生/云环境漏洞。这些云原生组件漏洞覆盖的程序组件包括Docker、K8s、runC、Containerd、Kernel、危险配置、危险挂载等,场景上则覆盖容器逃逸、权限提升、拒绝服务等。

图5 Metarget支持的云原生组件漏洞

特性三:

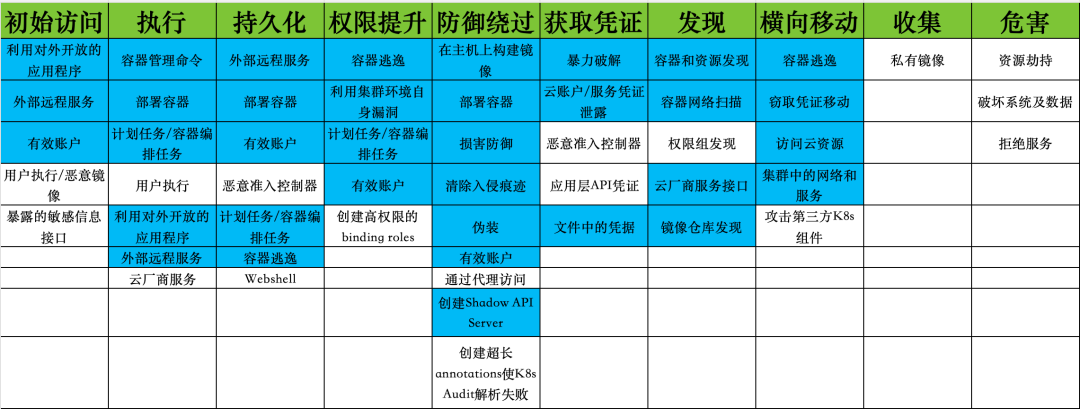

ATT&CK矩阵映射,构建云原生漏洞靶场和云原生场景下渗透测试的关系

为了方便我们从宏观上了解目前Metarget对云原生攻防场景的覆盖度,我们将每一个漏洞环境映射到云原生ATT&CK矩阵上,构建云原生漏洞靶场和云原生场景渗透测试之间的一一对应关系。有了这层关系,用户可以清晰理解这些漏洞靶场在实战攻防演练中作用,如果配套使用红队工具,可以帮助红蓝对抗、渗透测试人员提升云原生安全攻防实战技能,帮助安全产品开发人员测试云原生防御系统的威胁检测响应能力。比如配合由绿盟科技星云实验室自研的云原生攻击套件,ATT&CK矩阵覆盖度高达70%,基本全面覆盖了常见的云原生渗透路径。

图6 ATT&CK矩阵覆盖(蓝色为已覆盖)

如下视频所示,配合我们自研的云原生攻击套件完成一个简单容器逃逸场景下的自动化渗透测试。

特性四:

漏洞环境一键恢复,降低漏洞对用户正常环境的影响,提升用户使用体验

虽然Metarget在过去已经支持了部分漏洞环境使用后恢复,但我们发现对某些组件的支撑力度还是不够(比如Kernel漏洞),这次我们对其做了一定的改进,支持更多的一键恢复正常环境,移除相关组件及漏洞(比如K8s、Kernel等)。

图7 移除Docker漏洞

图8 移除Kubernetes漏洞

图9 移除Kernel组件

更多特性将在TechWorld 2024 绿盟科技智慧安全大会会场展示,敬请期待!!!

参考文献

[1] https://landscape.cncf.io/?item=provisioning--security-compliance--metarget

[2] https://mp.weixin.qq.com/s/FzI9NcllIJnMgMMWY6EgVA

内容编辑:创新研究院 吕治政

责任编辑:创新研究院 吕治政

本公众号原创文章仅代表作者观点,不代表绿盟科技立场。所有原创内容版权均属绿盟科技研究通讯。未经授权,严禁任何媒体以及微信公众号复制、转载、摘编或以其他方式使用,转载须注明来自绿盟科技研究通讯并附上本文链接。

关于我们

绿盟科技研究通讯由绿盟科技创新研究院负责运营,绿盟科技创新研究院是绿盟科技的前沿技术研究部门,包括星云实验室、天枢实验室和孵化中心。团队成员由来自清华、北大、哈工大、中科院、北邮等多所重点院校的博士和硕士组成。

绿盟科技创新研究院作为“中关村科技园区海淀园博士后工作站分站”的重要培养单位之一,与清华大学进行博士后联合培养,科研成果已涵盖各类国家课题项目、国家专利、国家标准、高水平学术论文、出版专业书籍等。

我们持续探索信息安全领域的前沿学术方向,从实践出发,结合公司资源和先进技术,实现概念级的原型系统,进而交付产品线孵化产品并创造巨大的经济价值。

如有侵权请联系:admin#unsafe.sh