原文:Android Campaign from Known OceanLotus APT Group Potentially Older than Estimated, Abused Legitimate Certificate

译者:知道创宇404实验室翻译组

2014年以来,海莲花(OceanLotus)APT组织(或被称为PhantomLance)就以通过官方和第三方市场传播高级Android威胁而闻名。他们试图远程控制受感染的设备、窃取机密数据、安装应用程序并启动任意代码。

安全研究人员最近记录了该组织的活动,Bitdefender调查发现了该组织35个新的恶意样本,并证明其活动可能使用了合法且可能被盗的数字证书来对某些样本进行签名。

该APT组织的作案手法是先上传干净版本,然后添加恶意软件,然后通过Google Play和第三方市场传播恶意Android应用。

安全研究人员认为,海莲花APT组织与Android恶意软件和过去基于Windows的高级威胁的命令和控制域之间的共享基础结构相关联,这些威胁过去一直以Microsoft用户为目标。可以说,这些较早的活动也与Hacking Team组织有联系,该组曾为APT32组织服务。

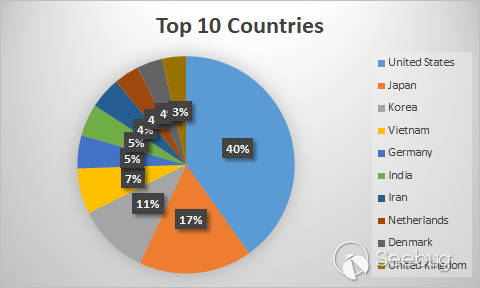

虽然海莲花主要针对非洲和亚洲,但Bitdefender遥测技术还可以在日本、韩国、越南、德国和印度等国家进行扫描。 Bitdefender 检测到此威胁为 Android.Trojan.OceanLotus。

寻找“零号病人”

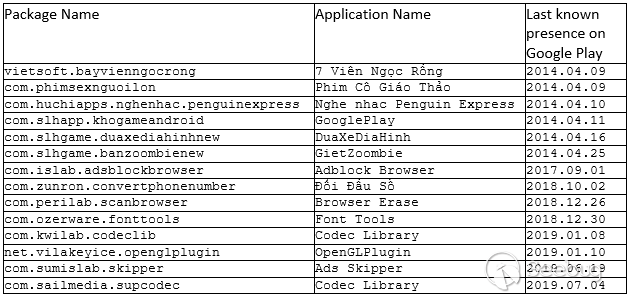

在Bitdefender存储库(APK MD5:315f8e3da94920248676b095786e26ad)中找到的,与海莲花APT组织所关联的最古老的样本似乎已于2014年4月首次登陆Google Play 。可追溯到最早的已知Google Play样本在2014年12月。

根据内部zip文件时间戳记,该样本构建于2014年4月5日,几天后就被我们记录下。

一个有趣的发现是,该样本已使用VL Corporation的证书进行了签名。 该证书于2013年7月生成,并且直到2014年为止,除OceanLotus Malware以外,Google Play上已有100多个不同的应用程序在使用它。这表明网络犯罪集团可能已使用有效证书成功地将恶意病毒app走私到了Google Play中。

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 2002933886 (0x7762587e)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=VN, ST=10000, L=HN, O=VL Corporation, OU=VL Corporation, CN=VL Corporation

Validity

Not Before: Jul 22 18:57:09 2013 GMT

Not After : Jul 16 18:57:09 2038 GMT

Subject: C=VN, ST=10000, L=HN, O=VL Corporation, OU=VL Corporation, CN=VL Corporation他的证书很可能已被该APT组织泄漏和滥用。目前,在Google Play中使用此证书签名的100多个应用程序中,仍然没有该应用程序。

目标国家

在遥测方面,仅在过去的3个月中,我们就收到25篇涉及此威胁的报告,其中大多数是在美国、日本和韩国。显然,在美国的报告可能不是真实的设备,但亚马逊托管的Android计算机被操纵来运行样本以进行安全分析,对于安全研究人员而言,执行这种沙箱操作并不少见,特别是在尝试获取危害指标或研究恶意行为时。

但是,韩国和日本的报告确实表明,最近遇到过海莲花APT样本的设备至少数量有限。

追踪传播

在传播方面,虽然安全研究人员已经报告说恶意软件的发行是通过官方的Google Play市场和第三方市场进行的,但一些与Google Play相似的市场仍在托管这些样本。这意味着,尽管Google在及时管理其应用程序并响应安全研究人员和供应商方面做得很出色,但第三方市场(如果有的话)缓慢地消除了这些威胁,甚至有可能无限期地使用户暴露于恶意软件中。

仍托管这些恶意样本的第三方市场的一些样本包括:

hxxps://apkpure.com/opengl-plugin/net.vilakeyice.openglplugin

hxxps://apk.support/app/net.vilakeyice.openglplugin

hxxps://apkplz.net/app/com.zimice.browserturbo

hxxps://apk.support/app/com.zimice.browserturbo

hxxps://androidappsapk.co/download/com.techiholding.app.babycare/

hxxps://www.apkmonk.com/app/com.techiholding.app.babycare/

hxxps://apkpure.com/cham-soc-be-yeu-babycare/com.techiholding.app.babycare

hxxps://apk.support/app-th/com.techiholding.app.babycare虽然已经有了海莲花APT组织的样本完整列表,我们知道这些样本已出现在Google Play中,但我们添加了以下一些内容,这些内容也已在Google Play上得到确认。

由Bitdefender研究人员发现的海莲花APT组织的其他新样本的md5完整列表如下:

3043a2038b4cb0586f5c52d44be9127d f449cca2bc85b09e9bf4d3c4afa707b6

76265edd8c8c91ad449f9f30c02d2e0b 5d909eff600adfb5c9173305c64678e7

66d4025f4b60abdfa415ebd39dabee49 7562adab62491c021225166c7101e8a1

7b8cba0a475220cc3165a7153147aa84 63e61520febee25fb6777aaa14deeb4a

9236cf4bf1062bfc44c308c723bda7d4 f271b65fa149e0f18594dd2e831fcb30

e6363b3fae89365648b3508c414740cd d9e860e88c22f0b779b8bacef418379e

3d4373015fd5473e0af73bdb3d65fe6a a57bac46c5690a6896374c68aa44d7b3

08663152d9e9083d7be46eb2a16d374c 18577035b53cae69317c95ef2541ef94

eee6dcee1ab06a8fbb8dc234d2989126 5d07791f6f4d892655c3674d142fe12b

f0ea1a4d81f8970b0a1f4d5c41f728d8 320e2283c8751851362b858ad5b7b49c

1fb9d7122107b3c048a4a201d0da54cd bb12cc42243ca325a7fe27f88f5b1e1b

01b0b1418e8fee0717cf1c5f10a6086b 4acf53c532e11ea4764a8d822ade9771

6ff1c823e98e35bb7a5091ea52969c6f 1e5213e02dd6f7152f4146e14ba7aa36

3fe46408a43259e400f7088c211a16a3 c334bade6aa52db3eccf0167a591966a

53ba3286a335807e8d2df4aae0bd0977 7f59cb904e2e0548b7f0db12c08b9e25

49d1c82a6b73551743a12faec0c9e8b1 6b323840d7cb55bb5c9287fc7b137e83

2e1ed1f4a5c9149c241856fb07b8216b 6737fba0f2b3ea392f495af9a0aa0306

bda442858c33ae7d9f80227c55f6a584规避Google Play保护

攻击者通常向Google Play提交一个干净的版本,然后随机等待一段时间,再简单地使用恶意代码更新应用程序。网络犯罪分子似乎也使用了这种策略。

例如,应用程序net.vilakeyice.openglplugin(OpenGLPlugin)最初于 2018 年8月5 日以纯净格式上传,然后在8月21日引入了恶意payload。

APK Seen on Google Play

No Payload 7285f44fa75c3c7a27bbb4870fc0cdca 2018.08.05

With Payload d924211bef188ce4c19400eccb6754da 2018.08.21然后,将payload解密并动态加载到应用程序中。如果较旧的样本将解密密钥本地嵌入在原始的干净应用程序中,则较新的样本将不再将其存储在本地,因为它们似乎接收了解密密钥以及恶意payload。

归因和可用性

尽管这些Android恶意软件样本的归属已经成为安全行业分析的主题,但海莲花APT组织已经被标记为幕后主谋。不过样本仍存在于第三方市场这一事实应当引起注意。

某些时候Google Play上的某些样本目前仍可在第三方市场上获得, 包括在Amazon上。在世界各地可能无法从官方Google Play市场访问内容的地区,用户仍然有感染这种恶意软件的风险。

在亚马逊印度的这个特定样本中,开发人员名称为Caleb Eisenhauer(假名),该应用程序似乎已于 2020 年2月16日发布。与该帐户关联的电子邮件地址([email protected])发送至托管在GitHub(https://github.com/malcesshartspur)上的隐私政策。

可能存在类似的虚假开发者帐户,它们都在第三方市场上散布了各种样本,如果不删除,有可能在很长一段时间内感染受害者。

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1200/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/1200/