网络威胁情报(CTI)扮演的关键战略和战术角色之一是对软件漏洞的跟踪,分析和优先级排序,这些漏洞可能会使公司组织的数据,员工和客户面临攻击风险。FireEye Mandiant威胁情报中心通过四篇文章分析了CTI在实现漏洞管理中的价值,并揭示了有关最新威胁,趋势和建议的新研究。

漏洞披露与补丁安装

在防御者有机会做出回应下发安装补丁之前,攻击者一直在努力利用新发现的漏洞。FireEye Mandiant威胁情报部门针对2018年和2019年所利用的漏洞进行的研究表明,大多数野外利用都发生在补丁发布之前或补丁可用后的几天内。

图1:与补丁程序发布有关的不同时间利用的漏洞百分比

FireEye Mandiant威胁情报分析了2018年第一季度至2019年第三季度之间被利用或分配的CVE编号的60个漏洞。大多数漏洞在补丁发布之前被利用都还是0-day 漏洞。在补丁发布日期后的一个月内,有超过四分之一的漏洞被利用。图2说明了从提供修补程序到发现每个漏洞的首次利用日期之间的天数。

我们相信这些数字是保守的估计,因为我们依赖于首次报告的与特定日期关联的漏洞的利用。

图2:漏洞利用与补丁发布之间的时间

漏洞披露与补丁发布之间的平均时间约为9天。CVE-2019-0863是Microsoft Windows服务器漏洞,该漏洞于2018年12月披露,直到2019年5月的5个月后才得到修复。在59%的情况下,漏洞被披露的当天就发布了补丁。这些度量标准与观察到的攻击者利用活动的速度相结合,突出了负责任的公开披露漏洞的重要性,因为它可以为防御者提供成功修补易受攻击的系统所需的时间窗口。

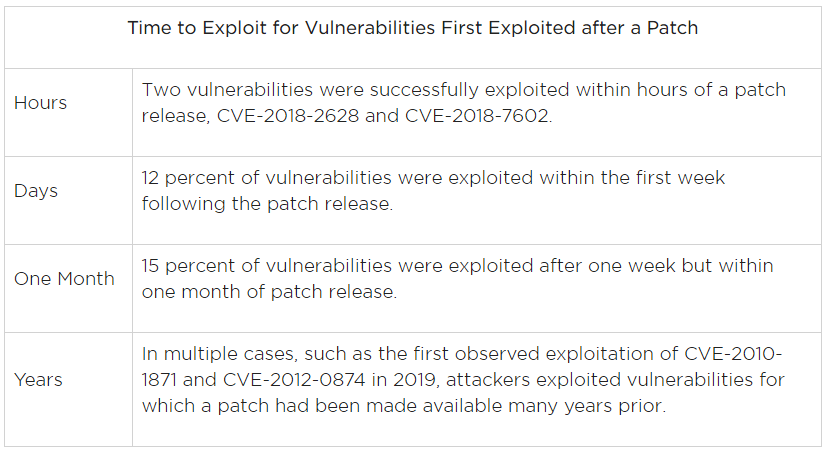

尽管观察到的大多数漏洞都是0-day 漏洞,但发布补丁程序后,有42%的漏洞被利用了。对于这些非0-day漏洞,在补丁发布到首次发现攻击者利用实例之间,时间窗口很小(通常只有几小时或几天)。表1提供了一些有关尝试利用容易受攻击的软件的攻击者与下发公布补丁的组织之间的时间窗口。

表1:补丁漏洞的利用时间从补丁发布后的数小时到首次披露后的时间不等

实例探究

我们继续观察到间谍活动和出于经济动机的团体迅速利用其运作中公开披露的漏洞。以下示例说明了攻击者在漏洞公开披露后能够将漏洞纳入其工具武器库中的速度,以及多个不同的攻击团体在独立的攻击中反复利用相同漏洞的事实。这些类型的组织成功攻击可能会产生很大的潜在影响。

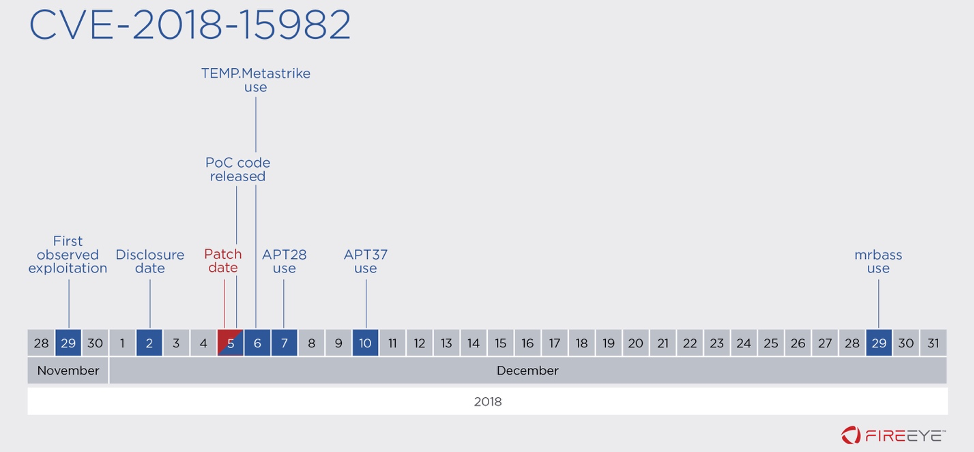

图3:CVE-2018-15982的活动时间表

CVE-2018-15982:Adobe Flash Player 31.0.0.153和更早版本的文件包中的UAF漏洞,一旦被利用,攻击者即可远程执行任意代码。该漏洞被间谍组织(俄罗斯的APT28和朝鲜的APT37)以及TEMP.MetaStrike和其他出于经济动机的攻击者所利用。

图4:CVE-2018-20250的活动时间表

CVE-2018-20250:解压缩工具WinRAR版本5.61和更早版本的ACE格式中存在一个路径遍历漏洞,利用该漏洞后,攻击者可以利用它在本地执行任意代码。此漏洞被包括中国,朝鲜和俄罗斯在内的多个间谍团体以及伊朗的APT33和TEMP.Zagros团体利用。

图5:CVE-2018-4878的活动时间表

CVE-2018-4878:Adobe Flash Player 28.0.0.137和更早版本中的DRMManager的“初始化”调用中存在UAF漏洞,利用该漏洞,攻击者可以远程执行任意代码。Mandiant Intelligence证实,早在2017年9月3日,朝鲜的APT37就利用此漏洞为一个0-day漏洞。在披露后的8天之内,我们观察到俄罗斯的APT28也利用了此漏洞,其动机是出于经济动机,朝鲜的TEMP.Hermit也在大约一个月的披露时间内。

PoC或漏洞利用代码的可用性

POC或漏洞利用代码本身的可用性并不总是会增加漏洞利用的可能性或速度。但是,我们认为POC代码可能会加快对不需要用户交互的漏洞的利用尝试。对于已经被利用的漏洞,随后引入的公开利用或POC代码表明了恶意行为者的兴趣,并使更广泛的攻击者可以利用该利用。在许多情况下,某些漏洞在PoC或漏洞利用代码可用性的48小时内被大规模利用(表2)。

表2:在2018年第一季度至2019年第三季度公开发布PoC或利用代码后的两天内利用的漏洞

利用目标产品的趋势

FireEye判断恶意行为者很可能会根据多种因素来利用漏洞,这些因素会影响不同漏洞对特定操作的实用性。例如,我们认为攻击者最有可能针对使用最广泛的产品(见图6)。攻击者几乎肯定还会考虑针对特定漏洞的利用的成本和可用性,基于交付方法的感知成功率,供应商采用的安全措施以及用户对某些产品的了解。

观察到的大多数漏洞是针对Microsoft产品的,这可能是由于Microsoft产品无处不在。尤其是,基于电子邮件附件的实用程序作为网络钓鱼活动中的初始感染媒介,基于Microsoft Office Suite的软件中的漏洞可能会吸引恶意攻击者。

图6:2018年第一季度至2019年第三季度按供应商利用的漏洞

展望与启示

攻击者利用已修补漏洞的速度强调了尽快修补的重要性。但是,由于每年都会披露大量的漏洞,因此对于资源和业务限制有限的组织而言,实施有效的策略来对最危险的漏洞进行优先级排序可能很困难。在即将发表的博客文章中,FireEye Mandiant威胁情报描述了我们对漏洞风险评级的方法,以及更详细地制定明智的补丁管理决策的策略。

我们建议结合其他因素(例如,对组织行业和地缘政治环境的已知活动威胁,利用漏洞和PoC代码的可用性,受到普遍影响的供应商以及在以下地区广泛部署的软件),结合利用这些利用趋势信息来更好地确定补丁计划的优先级:组织的环境可能有助于减轻大量恶意活动的风险。

本文翻译自:https://www.fireeye.com/blog/threat-research/2020/04/time-between-disclosure-patch-release-and-vulnerability-exploitation.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh