2019年7月,Dr. Web研究人员在Google Play中发现了一个后门木马,看似非常复杂。之后,研究人员对其进行了调查,发现这是一个长期的攻击活动,研究人员将其命名为——PhantomLance。其攻击活动可以追溯到2015年12月注册的一个域名。研究人员从2016年开始该攻击活动发布了多个相关的样本,并出现在不同的应用市场中。最近的一个样本就是2019年11月上传到Google Play中的。

最新样本

Google Play中的监控软件的最新样本伪装成了浏览器清理器:

分析过程中,研究人员发现其与OceanLotus APT攻击活动有一定的重叠。研究人员发现其与之前的安卓攻击活动代码存在相似性,基础设施以及Windows后门也存在相似性。

恶意软件版本

根据技术复杂性,研究人员将发现的样本分成3个不同的系列:1-3,其中1最简单,3最复杂。但是1到3的复杂性并不是按照年份来分类的,比如v1系列的样本在2017到2019年都出现过。

这些样本的功能都是相似的,主要目的是收集敏感信息。基本功能包括收集地理位置信息、通话记录、通讯录、SMS,应用可以收集安装的应用列表、型号、操作系统版本等设备信息。此外,攻击者还可以下载和执行恶意payload,下载的payload根据设备环境的不同而不同,比如安卓系统版本和安装的应用程序。这样攻击者可以避免一些不必要的特征,同时收集所需的信息。

传播

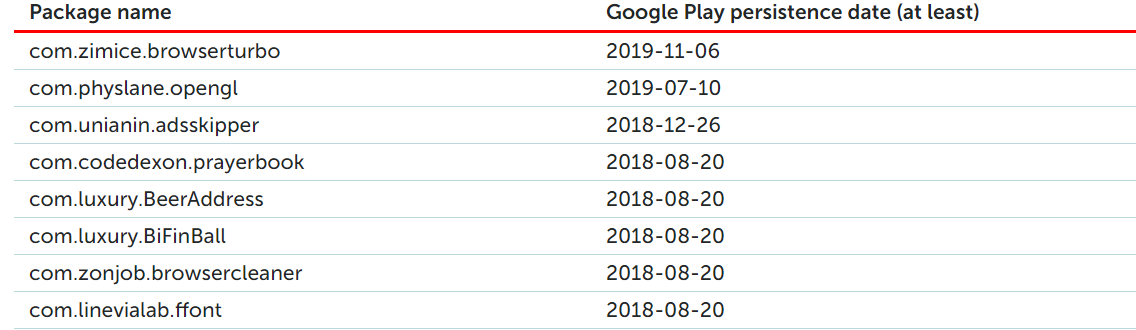

攻击者主要通过应用市场进行传播。除了com.zimice.browserturbo外,Dr. Web报告的com.physlane.opengl表明有许多恶意应用都通过Google Play传播。

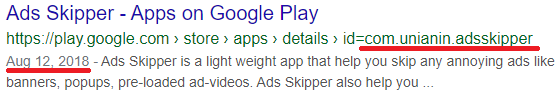

Google play中恶意软件的链接的搜索结果

研究人员确认一下应用中存在在Google Play中:

此外,研究人员发现多个第三方应用市场中仍然有恶意应用,比如https://apkcombo[.]com, https://apk[.]support/, https://apkpure[.]com, https://apkpourandroid[.]com。

第三方网站上的恶意应用描述(越南语, hxxps://androidappsapk[.]co/detail-cham-soc-be-yeu-babycare/)

恶意软件在开发过程中,会通过创建一个含有伪造的终端用户证书协议(end-user license agreement, EULA)来构建一个伪造的开发者介绍。示例如下:

含有伪造的开发者邮件的Google Play页面

下面是2019年10月17日注册的相关的Github账户:

伪造开发者身份的GitHub介绍

研究人员在分析过程中发现了攻击者用来传播恶意软件的一个技巧。那就是:最初上传到应用市场的应用版本是不含有恶意payload或释放payload的代码的。因为代码中不含有恶意内容,所以会被接受。然后攻击者会在之后上传的版本中更新为含有恶意payload或释放和执行payload的代码。研究人员在所有样本中都确认了这一技巧,并发现了2个含有和不含恶意payload的版本:

含有和不含有恶意payload的ApkPure

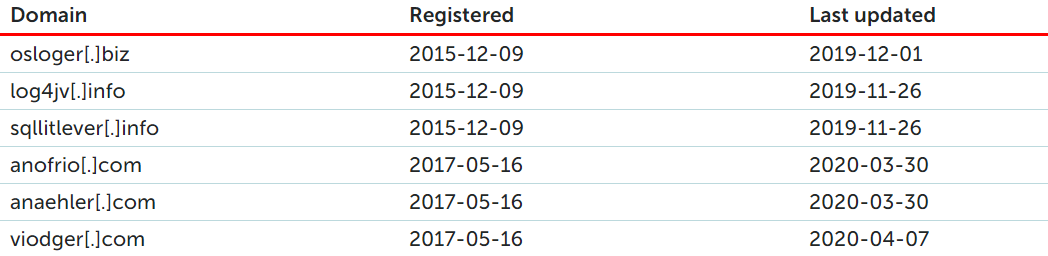

基础设施

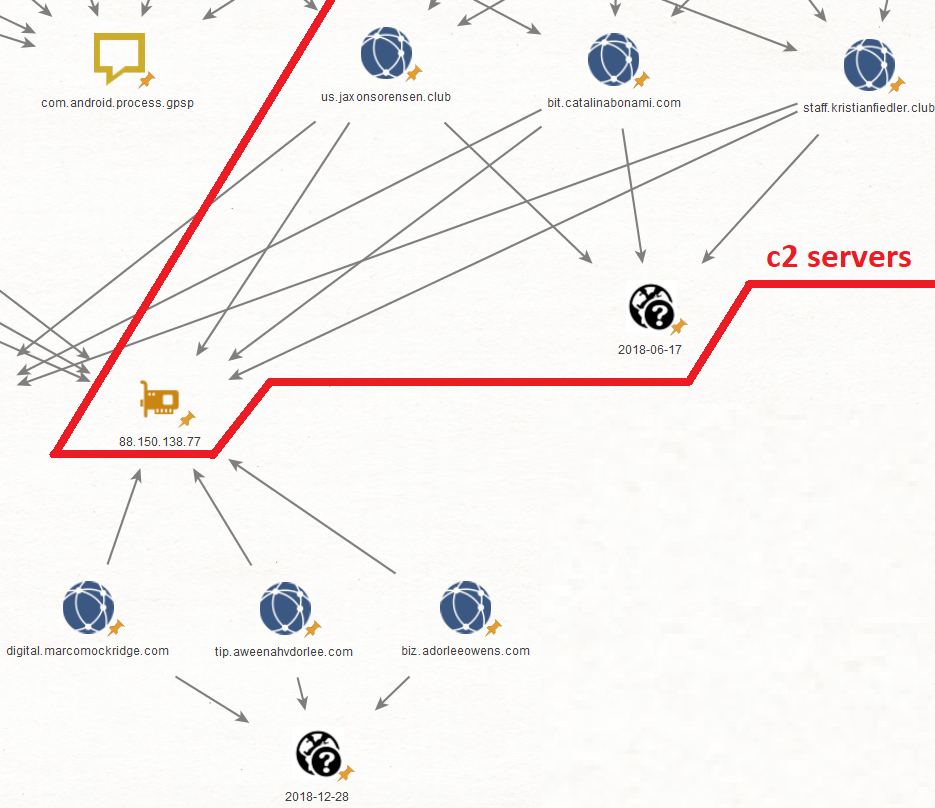

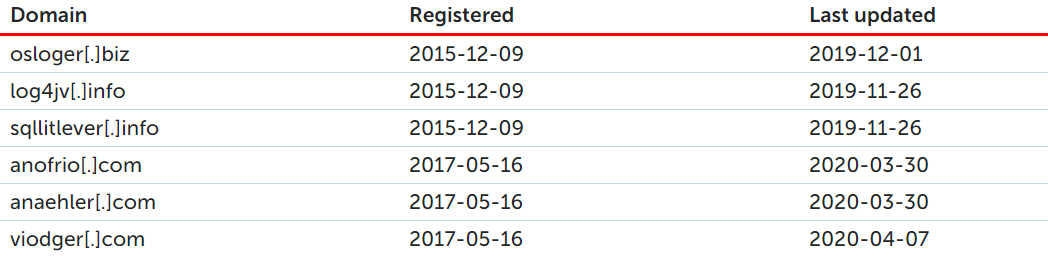

分析C2服务器基础设施时,研究人员发现了多个域名。这样可以发现攻击者的基础设施:

相关基础设施示例

研究人员追踪PhantomLance的基础设施,发现可以追溯到4年前,过期的域名也被续期了。对域名的维护表明这些基础设施未来可能会再次被使用。

PhantomLance的TTP表明这些样本的子域名被配置为C2服务器,父域名没用自己的IP解析。研究人员发现有有效解析的域名被解析到同一个IP 地址——188.166.203[.]57,这是一个云服务提供商的IP。

研究人员查询DNS记录发现这些网站大都是合法的,但前面提到的PhantomLance域名和OceanLotus基础设施存在交叉:

· browsersyn[.]com

· cerisecaird[.]com

受害者分布

研究人员分析了针对安卓设备的约300起感染攻击,受害者分布在印度、越南、印尼、孟加拉国等。下面是受攻击最多的国家分布:

此外,研究人员还发现了尼泊尔、缅甸、马来西亚等国的设备也有感染。从中可以看出,南亚应该是该攻击组织的主要目标。

为了深入分析目标受害者的情况,研究人员分析了恶意软件模仿的应用类型。除了常见的flash插件、清理器、更新器外,有一些专门针对越南人的应用:

codedexon.churchaddress – “Địa Điểm Nhà Thờ” (“Church Place”)。查找附近或越南教堂、神父、电话号码,网站、电子邮件信息的应用。

bulknewsexpress.news – “Tin 247 – Đọc Báo Hàng Ngày” (“每日新闻”),一款模仿越南移动新闻应用www.tin247.com的应用程序。

与其他攻击/APT之间的关系

研究人员分析发现PhantomLance的活动与OceanLotus APT组织的攻击活动有一定的关联。

2014-2017年OceanLotus安卓攻击活动

截止目前,受影响的用户主要位于越南,也有有少部分用户位于中国。主要的感染向量是位于第三方网站的恶意应用,主要通过SMS或鱼叉钓鱼攻击传播。

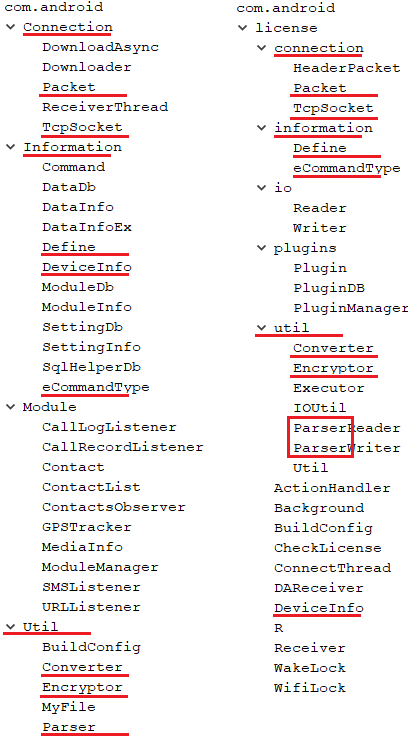

研究人员将OceanLotus (MD5: 0e7c2adda3bc65242a365ef72b91f3a8)样本和PhantomLance payload v3代码结构进行了比较:

OceanLotus和PhantomLance payload v3代码结构比较

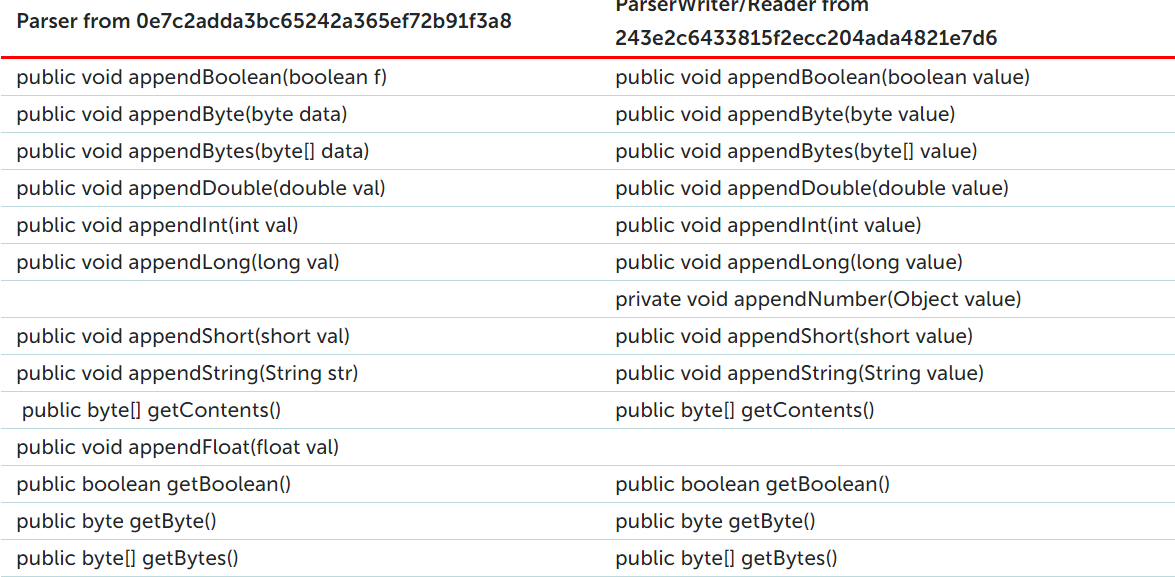

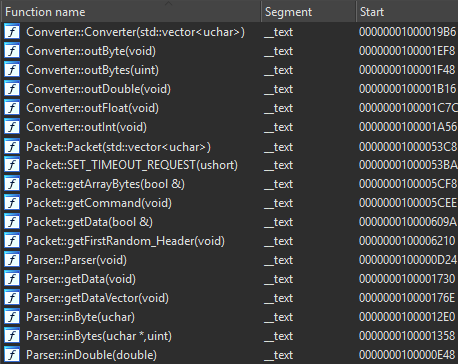

虽然有很多差异,但研究人员还是发现了一些相似的模型。开发者看似是将module重命名为plugin了,但是意思是一样的。重叠的类看起来也是相似的,功能也相同。比如,下面是Parser类中包含的方法的比较:

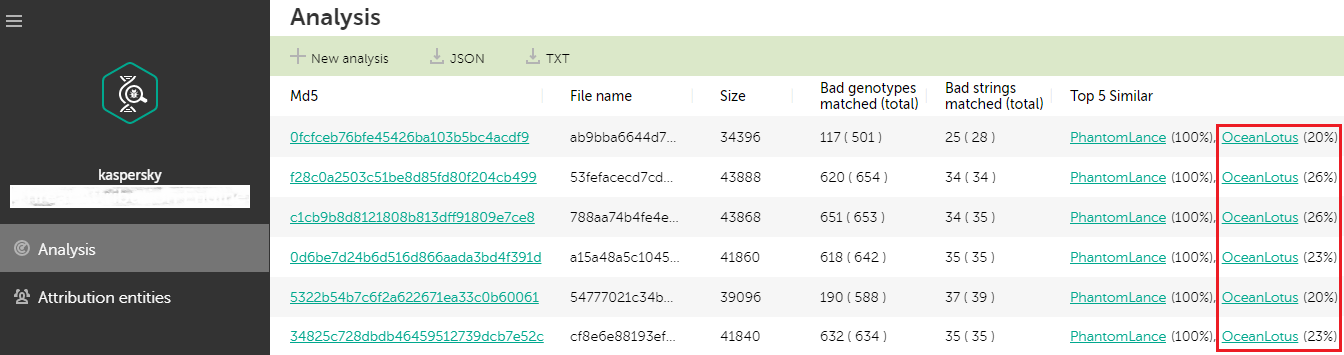

研究人员用恶意软件归属技术分析发现,PhantomLance payloads和OceanLotus安卓攻击活动至少有20%的重合。

OceanLotus macOS后门

网上有很多与OceanLotus相关的后门的分析,研究人员分析发现这些样本中有3个类有相同的名字和功能:“Converter”、“Packet”和“Parser”。

根据对之前活动的完整分析,加上受害者位于越南,PhantomLance和OceanLotus基础设施的重叠,安卓攻击活动和macOS后门的代码相似性,研究人员认为该安卓攻击活动与OceanLotus有很大的相似性。

本文翻译自:https://securelist.com/apt-phantomlance/96772/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh