随着新冠肺炎疫情的爆发,它已经成为了全球关注度最高的话题了。根据Unit 42的研究,自2月初以来,与冠状病毒相关的Google搜索和URL大量增加。与此同时,黑客也试图浑水摸鱼,从中发现攻击机会。在这种情况下,甚至是数十亿美元的不幸。

疫情发生以来,Unit 42就一直在监控用户对相关话题以及与这些主题相关的新注册域名的兴趣,因为黑客会经常利用它们进行恶意活动。伴随着用户浏览冠状病毒话题的增长,研究人员发现从2月到3月,冠状病毒相关域名的每日平均注册量增长了656%。在这段时间内,包括恶意软件和网络钓鱼在内的恶意注册数量同时也增长了569%;并且“高风险攻击”注册的数量增加了788%,其中包括诈骗,未经授权的货币开采以及具有与恶意URL关联域。截至3月底,有116357个与冠状病毒相关的新注册域名。其中,2022个是恶意的域,40261是“高风险”的域。

研究人员根据这些域的Whois信息,DNS记录和屏幕截图对这它们进行聚类分析,以检测注册活动。观察发现,许多域名都已用于知名的恶意活动,比如借着销售短缺商品,来进行网络攻击。传统的恶意滥用冠状病毒攻击包括托管恶意软件、钓鱼网站、欺诈网站、恶意广告、加密和黑帽搜索引擎优化(SEO),以提高搜索排名不道德的网站。有趣的是,尽管许多使用新注册域名的网络商店试图欺骗用户,但研究人员发现了一个特别不道德的攻击,就是利用用户对冠状病毒的恐惧来恐吓他们购买恶意产品的域名群。此外,研究人员还发现了一组以冠状病毒为主题的域,这些域现在使用高风险JavaScript为停放的页面提供服务,这些JavaScript可能随时会开始将用户重定向到恶意内容。

在本文中,我们首先通过Google搜索趋势和服务流量日志中的数据来展示互联网上与冠状病毒相关主题的用户兴趣的增长趋势。其次,我们会说明最近包含与冠状病毒相关关键字的域名的域名注册活动显着增加。第三,我们提供了一个详细的案例研究,说明网络犯罪分子如何在互联网上滥用这些关注点寻觅攻击机会。

与冠状病毒相关主题的用户兴趣的增长趋势

用户搜索冠状病毒相关关键字的趋势

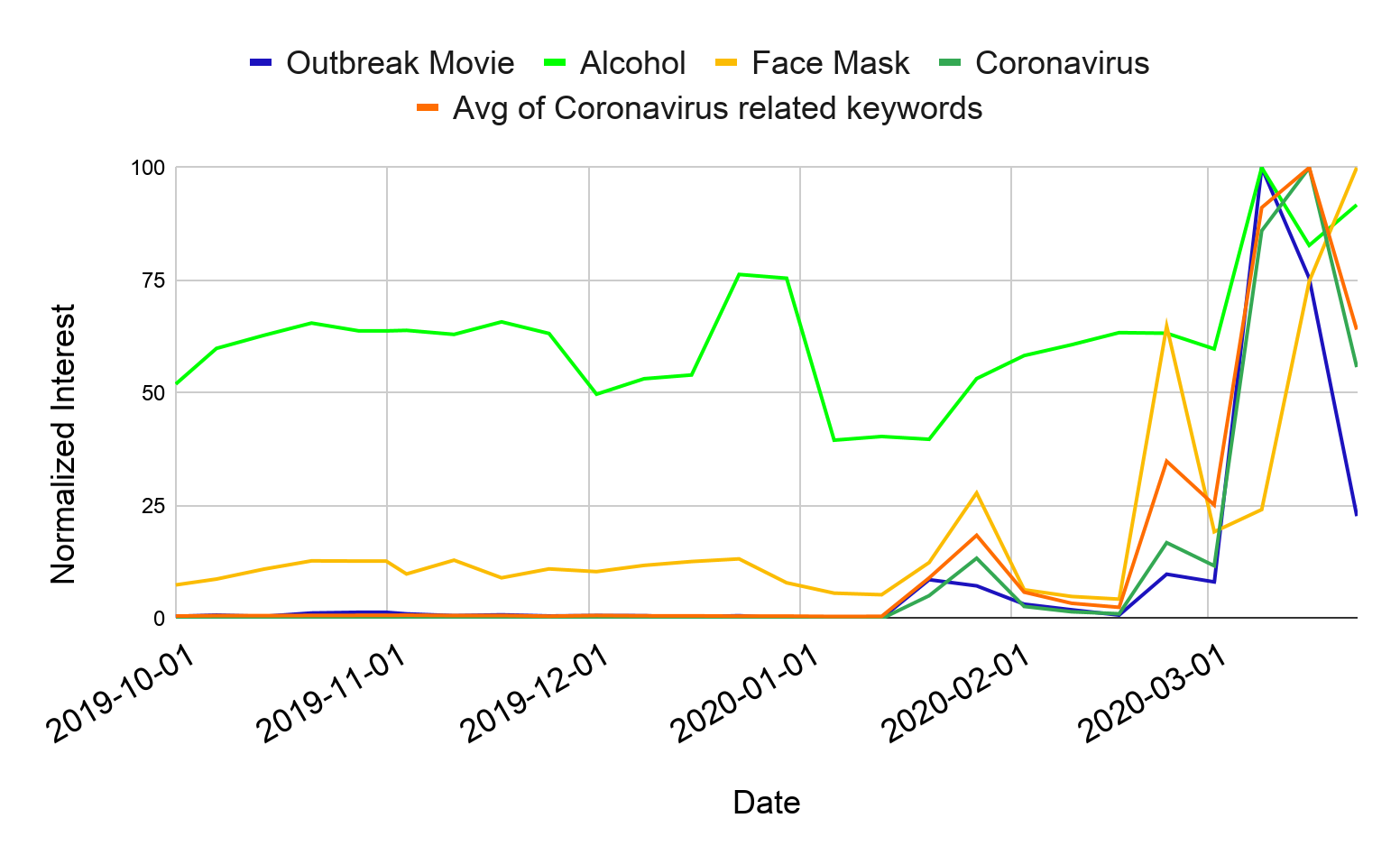

使用Google趋势和流量日志,我们发现与冠状病毒相关主题的用户兴趣急剧增加。在图1中,我们可以看到用户对基于Google趋势的冠状病毒相关关键字的兴趣。特别是,我们看到在2020年1月底,2月底和3月中旬出现了三个高峰。第一个高峰与中国的病毒爆发相吻合,第二个高峰表示美国第一起来源不明的病例,第三个高峰与美国病毒爆发同时发生。图1中一个有趣的例外是酒精,因为用户全年都对酒精感兴趣,圣诞节时达到高峰。直觉上,全年对酒精的兴趣是喝酒,但是与冠状病毒对准的峰是针对医用酒精的。

访问冠状病毒相关URL的用户趋势

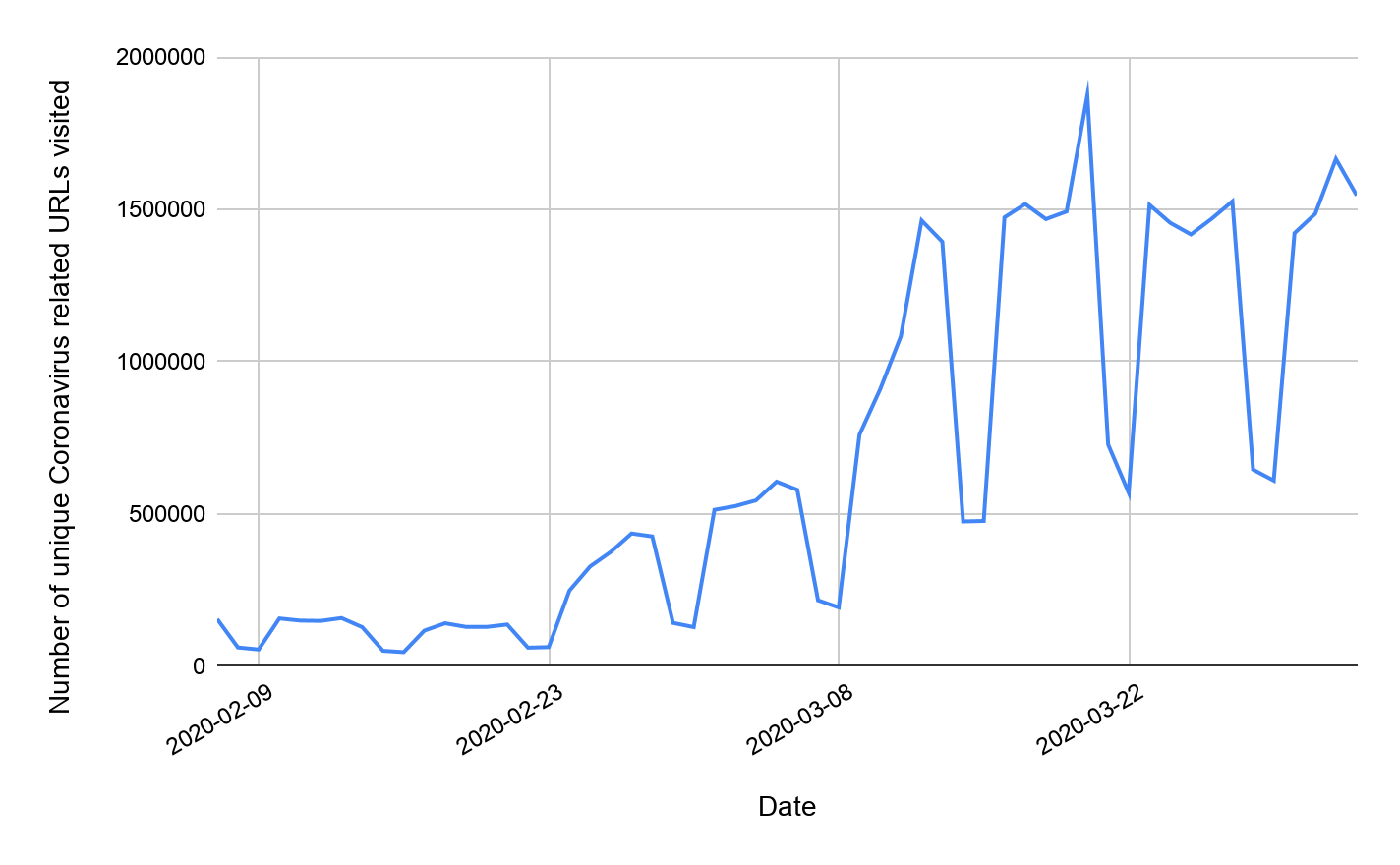

与我们对Google趋势中有关用户兴趣的观察结果相吻合,在图2中,与2月初到3月下旬相比,客户访问的与冠状病毒相关的独特URL的数量增加了近十倍。

用户对冠状病毒越来越感兴趣,这为网络罪犯提供了一个攻击的机会。攻击者从热门话题中获利的一种常见方法是注册包含相关关键词的域名,如“冠状病毒”或“COVID”。这些域名经常托管着看似合法的内容,并被用于各种各样的恶意活动,包括欺骗用户下载恶意文件、网络钓鱼、诈骗、恶意组织和加密货币挖掘。

为了防止攻击者使用与冠状病毒相关域名发起攻击,我们从热门话题中获取关键字。首先,我们使用谷歌Trends API自动提取关键字。然后我们手动选择与冠状病毒最相关的关键词。最后,使用我们的关键字集,密切监控新注册的与冠状病毒相关的域名。

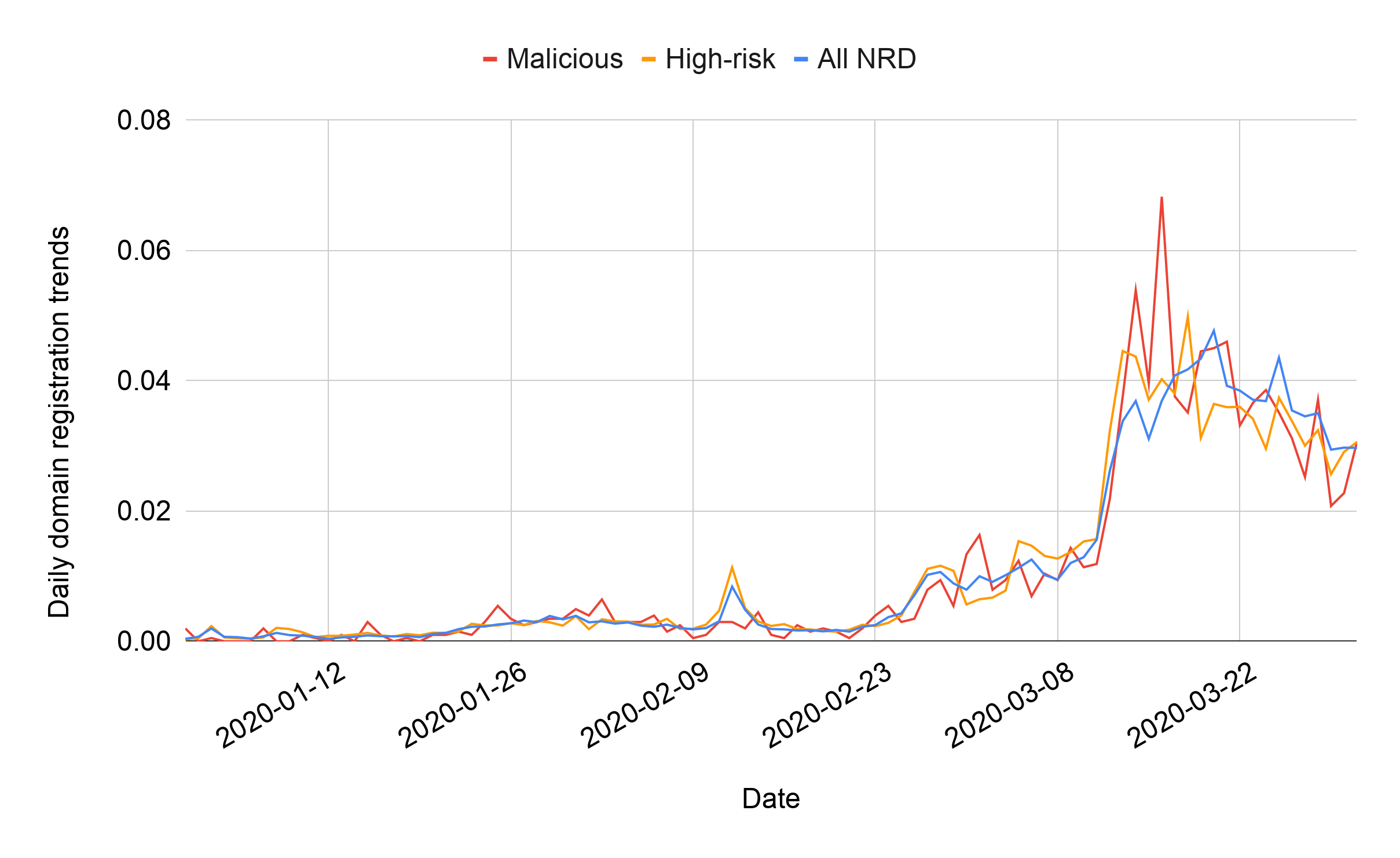

冠状病毒域名的兴起

Unit 42对新注册域名(NRD)进行了9年多的跟踪调查,此前曾发表过对这些域名的全面分析报告。为了研究COVID-19新出现的威胁,他们检索了2020年1月1日至2020年3月31日包含冠状病毒相关关键字的NRD。在此期间,系统检测到116357个相关NRD,每天大约有1300个域。图3显示了我们研究期间新域名注册的每日趋势。随着时间的推移,我们发现冠状病毒域的数量在增加,3月12日之后,平均每天发现3000多个新域。除了整体的增长趋势外,我们也观察到注册域名数目的突然增加。这些注册的增长紧随在谷歌趋势中出现的用户兴趣高峰之后,只是延迟了几天。

每日冠状病毒相关的域名注册趋势

我们使用了Palo Alto Networks的威胁情报来评估与冠状病毒相关的NRD。这个工具可以将NRD分为两类。首先,恶意NRD包括用于命令和控制(C2)、恶意软件传播和网络钓鱼的域。其次,高风险NRD包含诈骗页面,货币挖掘以及与已知恶意托管相关的域。在此文中,我们将分类分为恶意和高风险。

在分析中,我们确定了2022个恶意NRD和40261个高风险NRD。恶意率为1.74%,高风险率为34.60%。在这些恶意域中,有15.84%的网络钓鱼攻击试图窃取用户的凭据,而84.09%的主机则托管着各种恶意软件,包括特洛伊木马和信息窃取程序。与网络钓鱼和恶意软件不同,我们仅发现了几个用于C2通信的域。

从2月到3月,与冠状病毒相关的域的平均每日数量增加了656%。我们看到了恶意和高风险冠状病毒域的类似趋势,分别增长了569%和788%。在图3中,我们可以观察到恶意注册符合了NRD趋势,在某些情况下甚至超过了它们。

与冠状病毒相关的每日客户DNS查询趋势

此外,我们发现,尽管这些域是最近注册的,但根据我们收集的被动DNS数据,我们总共观察到了这些域的2835197个DNS查询(不包括缓存)。此外,平均查询到的恶意NRD比非恶意NRD高出88%,这符合攻击者在被列入黑名单之前利用其域名的动机。图4显示了使用7天移动平均值在我们的被动DNS数据库中观察到的DNS查询的每日趋势。我们注意到,3月16日查询的良性和恶意NRD数量急剧增加。这一增长与我们之前在美国因病毒爆发而在几天前达到的用户兴趣和域名注册量达到峰值有关。

NRD中最常滥用的关键字

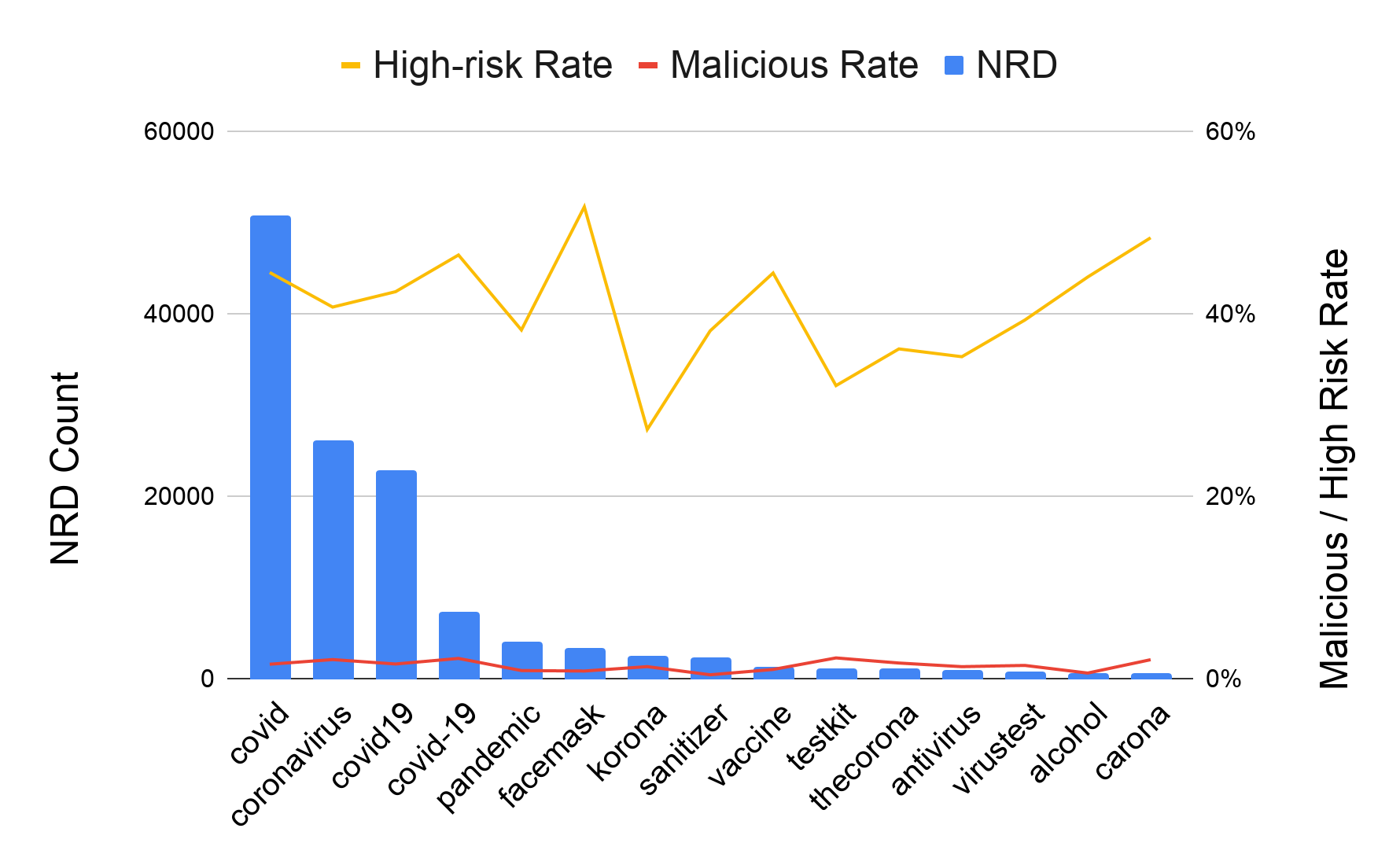

我们用于分析的关键字集包含冠状病毒流行的特定术语,如“冠状病毒”和“COVID-19”。我们还使用了诸如“大流行”之类的更通用的词,除了与病毒直接相关的词外,我们还使用了与医用耗材有关的关键字,例如“口罩”和“消毒剂”。

在图5中,我们列出了与大多数NRD匹配的前15个关键字。一般来说,具体的条款更有利于注册人,并且针对相关用品进行了多次注册活动。除了检测数量之外,这些热门关键字的风险级别都高于平均水平(高风险率> 40%),这意味着它们更容易被滥用。另一方面,它们的恶意率与平均关键字相似。一种特殊情况是匹配344个NRD的“virusnews”,其中33%是恶意的。

攻击者是如何滥用冠状病毒大流行的?

观察到恶意和高风险冠状病毒NRD的增加,我们进一步分析了这些域,以了解网络攻击者如何利用它们。我们首先根据Whois信息和DNS记录对域名进行聚类,包括注册日期,注册商,注册人的组织,自治系统编号(ASN)和名称服务提供商。此外,我们根据域名与主网页的视觉相似度对它们进行聚类。我们使用k近邻算法,使用Keras库中DenseNet 201模型的最后一层作为特征。在我们的集群上,我们发现了几个恶意或滥用注册活动,并将与典型的恶意用例场景一起进行讨论。

使用冠状病毒域来窃取用户凭据

网络钓鱼攻击的目的是诱使用户向攻击者泄漏其凭据和个人信息,在冠状病毒域中,我们观察到了一些经典的网络钓鱼方案,攻击者向我们的客户发送电子邮件,并提供指向假冒网站的链接,该假冒网站模仿合法品牌或服务的网站,欺骗用户泄露他们的登录凭证。

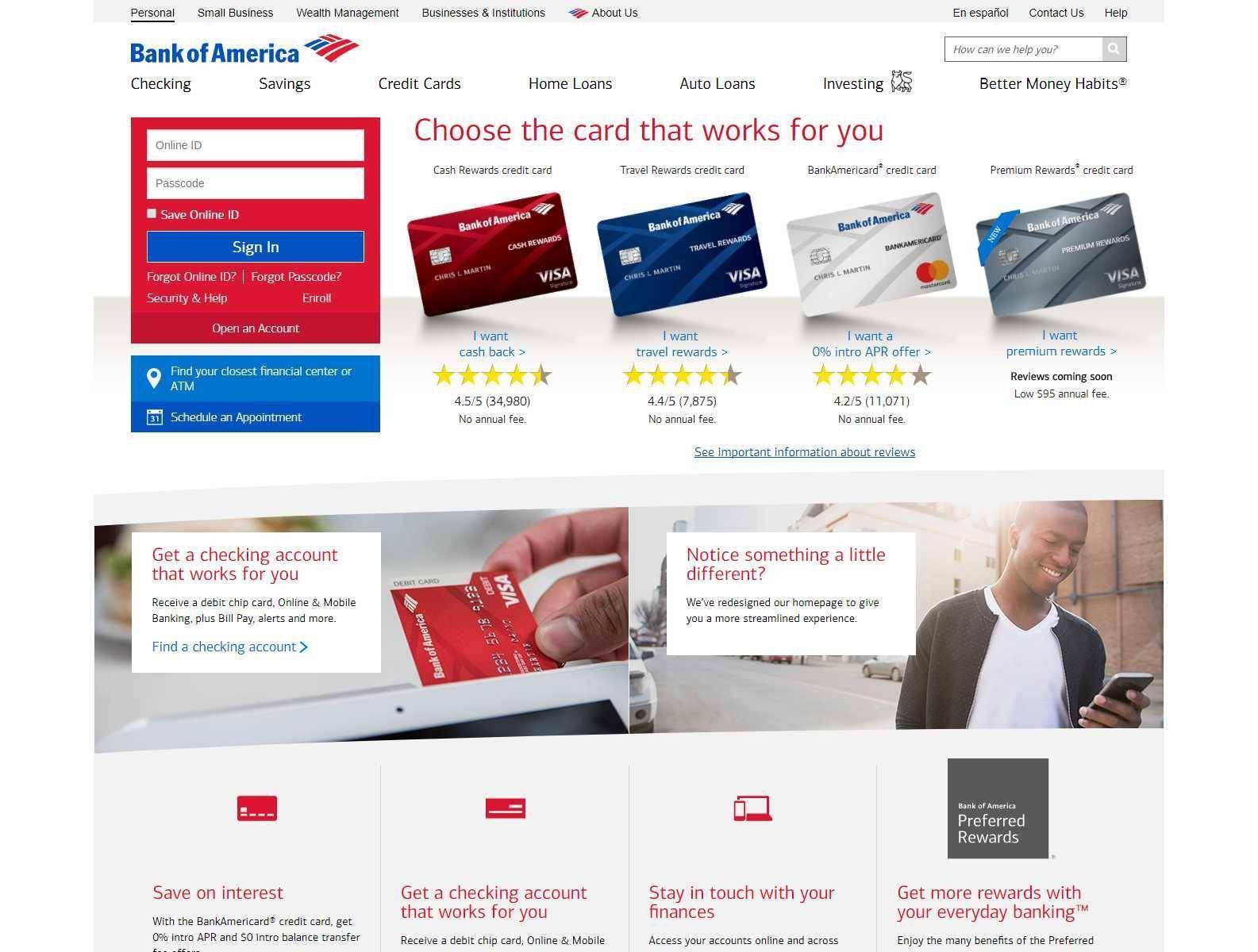

corona-masr21[.]com是一个带有美国银行页面的钓鱼域

我们检测到在同一天注册的20个域名集群,它们遵循corona-masr*.com模式,其中*是1到101之间的任意数字。在这个范围内有101个可能的域名变体,但只有20个注册了。在图6中,我们看到了一个针对美国银行的钓鱼URL hxxp[:]//corona-masr21[.]com/boa/bankofamerica/login.php的示例。攻击者的目的是让用户相信他们需要登录这个假网页,而且这个网页是银行的。该集群还包括模仿其他服务的钓鱼url,包括针对苹果的登录页面http[:]//corona-masr21[.]com/apple-online和针对PayPal的登录页面hxxps[:]//corona-masr3[.]com/CAZANOVA%20TRUE%20LOGIN%20SMART%202019/,另一个网络钓鱼活动的目标是来自corona-virusus.com和coronavirus-meds.com域的Outlook帐户。

此外,我们发现,那些提供钓鱼页面的域也托管带有恶意源构件的压缩文件。其中包括网络钓鱼“前端”的HTML和PHP源代码(corona-masr4[.]com/test.zip),以及发送垃圾邮件和过滤来自良性网络爬网程序的请求的代码(corona-virusus[.]com/OwaOwaowa.zip)。这是恶意活动的一种常见做法,目的是托管和分发打包版的恶意有效载荷,这些载荷可以由恶意程序下载到另一个受影响的网站上。

美国银行的合法网站

用户可以检查三个主要指标,如图7所示,以确保他们不是钓鱼攻击的受害者。首先,他们需要确保URL的域部分是他们试图登录的服务所拥有的预期域名。其次,用户需要确保左上角有一个锁图标,表示他们通过有效的HTTPS连接,从而防止中间人(MiTM)攻击。最后,用户可以验证该域名是否与证书的所有者匹配。

托管恶意可执行文件的冠状病毒域

许多新注册的COVID-19域被认定与恶意软件活动有关,其中一个域名covid-19-gov [.com]值得特别关注,因为它与Proofpoint先前报告的类似RedLine Stealer活动是一致的。

尽管最初用于引导潜在受害者到上述网站的感染媒介尚不清楚,但Unit 42的研究人员确定了RedLine Stealer样本托管在ZIP文件中的URLcovid-19-gov[.]com。提取ZIP文件的内容后,RedLine Stealer二进制文件的文件名显示为Covid-Locator.exe。

执行后,该示例首先打开Internet Explorer,并尝试连接到hxxp://localhost:14109。然后,它向URLhxxp://45.142.212[.]126:6677/IRemotePanel发起HTTP POST请求,这与RedLine Stealer的签入行为一致。签入完成后,远程C2服务器发出一个HTTP 200 OK响应,开始从主机中过滤数据:

来自RedLine Stealer数据过滤的网络流量

特别要注意的是在SOAPAction HTTP标头字段中URL hxxp://tempuri[.]org/IRemotePanel/SendClientInfo的使用,虽然该域与恶意活动没有直接关系,但是它是开发中Web服务的标准默认占位符域。根据已建立的Web服务实现,应该更新此字段以反映适当的名称空间,以便可以唯一地区分和标识给定的Web服务。就是说,即使是合法的Web服务,有时也会忽略此详细信息,因此,出于安全识别的目的,tempuri[.]org不应被视为一个IOC。

本文所讲的RedLine Stealer变体的其他有趣的基于主机的行为都包括在隐藏的命令提示符窗口中执行以下命令:

cmd.exe” /C taskkill /F /PID && choice /C Y /N /D Y /T 3 & Del “”

根据命令的内容,可以推断出恶意软件开发者的意图是确保通过cmd.exe执行该命令时,将通过其进程标识符(PID)阻止正在运行的RedLine Stealer恶意软件实例,初始化删除RedLine Stealer恶意软件所在的目录,并尝试用Y响应以编程方式响应删除提示。但是,这种方法存在两个问题。首先,这个概念从一开始就不合理。在此用例中使用choice命令不会产生期望的结果。其次,尽管当前状态下的命令确实可以阻止正在运行的恶意软件实例并启动选择Y(然后根据命令的/ T开关在三秒钟后自动选择Y),但它在出现文件删除提示之前提供了此选择。这意味着,即使可以通过这种方式使用选择,也仍然行不通。

此外,此RedLine Stealer变体似乎不会在磁盘上生成其他恶意文件,不会创建或更改任何互斥锁或尝试建立基于主机的持久性。

除了RedLine Stealer,我们还检测到了使用冠状病毒域进行恶意软件传播的其他示例。托管在corona-map-data[.]com/bin/regsrtjser346.exe中的另一个类似示例被标识为Danabot银行木马。

我们还发现了几个以冠状病毒为主题的恶意软件的实例,这些恶意软件旨在攻击移动用户。具体来说,我们从与架构 Corona-virusapps[.]com/s

我们还分别在coronaviruscovid19-information[.]com/it/corona.apk和coronaviruscovid19-information[.]com/en/corona.apk中找到了另外两个木马。

目前,前面提到的所有APK均被确认为常用木马。

尽管对Danabot示例和各种APK的全面深入分析超出了本文的范围,但我们在IOC部分中包含了其他相关详细信息,你可以在下一篇文章的附录中查阅。

本文翻译自:https://unit42.paloaltonetworks.com/how-cybercriminals-prey-on-the-covid-19-pandemic/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh