2024-9-25 13:48:29 Author: www.aqniu.com(查看原文) 阅读量:8 收藏

一种新型安卓木马通过Google Play感染了超1100万台设备;美国商务部拟借口“国家安全”禁用我国网联汽车软硬件系统|牛览

日期:2024年09月25日 阅:99

新闻速览

•美国商务部拟借口“国家安全”禁用我国网联汽车软硬件系统

•民政部提醒:切勿轻信来源不明的软件信息

•一种新型安卓木马通过Google Play感染了超1100万台设备

•OpenAI官方X账户被黑客入侵,发布虚假加密货币诈骗信息

•甲骨文公司疑遭数据泄露,4000余名员工隐私信息在暗网上暴露

•APT威胁组织通过感染Python包传播新型恶意软件

•Kryptina勒索软件重出江湖,追踪复杂度加大

•微芯科技ASF软件框架发现关键安全漏洞,物联网设备或面临远程代码执行风险

•微软安全未来倡议(SFI)提出六大安全支柱

•卡巴斯基已将美国用户的软件自动替换为UltraAV

热点观察

美国商务部拟借口“国家安全”禁用我国网联汽车软硬件系统

美国商务部工业安全局(BIS)近日发布一项拟议规则,旨在禁止在网联汽车中使用来自我国生产的硬件和软件组件系统。这一举措主要针对车辆连接系统(VCS)和自动驾驶系统(ADS),其宣称是为了保护美国国家安全和驾驶员安全,防范网络威胁。

VCS是使车辆能与外部通信的硬件和软件系统,包括远程信息处理控制单元、蓝牙、蜂窝、卫星和Wi-Fi模块。ADS则是允许高度自主车辆无人驾驶的软件系统。如果该规则通过,将禁止进口和销售在VCS或ADS中整合了我国制造组件的车辆。此外,与我国有关联的制造商将被禁止在美国销售包含VCS硬件或软件或ADS软件的连接车辆,即使车辆是在美国制造的。

该禁令计划分阶段实施:软件禁令将于2027车型年生效,硬件禁令将于2030车型年或2029年1月1日起(对于没有车型年的单元)开始生效。目前,BIS正在对这一拟议规则征求公众意见。

原文链接:

https://www.infosecurity-magazine.com/news/us-ban-russian-chinese-connected/

民政部提醒:切勿轻信来源不明的软件信息

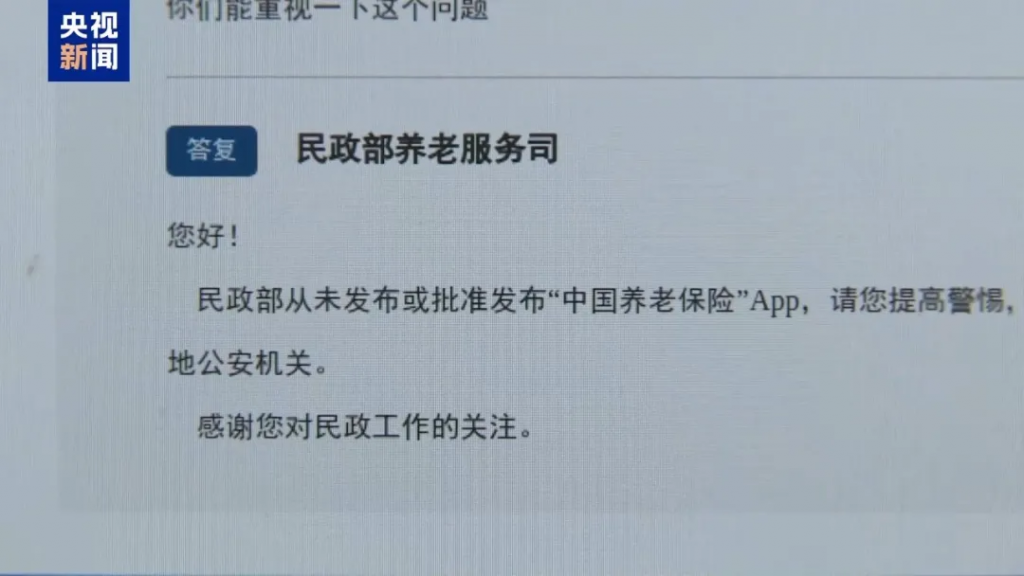

针对近期网络上流传的关于“中国养老保险”App的疑问,民政部养老服务司近日通过其官方渠道正式回应了网友关切。明确指出,民政部从未发布或授权任何机构发布名为“中国养老保险”的手机应用程序。

民政部的官方回应源于一位网友在民政部官方网站上的留言咨询。该网友提到,市面上出现了一款自称由“八大部组成”的“中国养老保险”App,声称用户通过每日签到、参与会议等活动,累计满75天后可获得2万元奖励,并鼓励用户购买理财产品以获取更多收益。同时,该App还要求每位用户办理一张“一卡通”并预存1万元作为条件,才能领取App内的奖励资金。这一消息迅速在老年群体中传播,引发了大量关注和参与。

面对这一可能涉及诈骗的情况,民政部养老服务司于迅速作出回应,强调民政部从未与任何此类App有关联,并呼吁公众提高警惕,切勿轻信来源不明的软件信息,以免上当受骗,造成个人财产损失。民政部同时提醒,对于已经参与或可能遭受损失的用户,建议立即停止相关操作,并尽快向当地公安机关报案,以便及时采取措施挽回损失。民政部将持续关注此类事件,并加强与相关部门的合作,共同打击养老诈骗等违法犯罪行为。

原文链接:

https://mp.weixin.qq.com/s/n63NrOBJkc90iDZ6BNGOuw

网络攻击

一种新型安卓木马通过Google Play感染了超1100万台设备

近日,卡巴斯基安全研究人员发现新型安卓恶意软件加载器Necro通过恶意SDK供应链攻击,在Google Play上感染了1100万台设备。这种木马通过合法应用程序中使用的恶意广告SDK进行传播,从而在后台展示广告,为攻击者生成欺诈性收入,未经用户同意安装应用程序,或与付费服务进行交互。

Necro木马在感染设备后会安装多个有效载荷并激活各种恶意插件。这些插件功能包括:通过不可见WebView窗口加载广告、下载执行任意JavaScript和DEX文件、促进订阅欺诈,以及将感染设备作为代理路由恶意流量。

研究人员发现,Necro加载器存在于Google Play上两个拥有大量用户的应用中:一个是下载量超过1000万次的照片编辑工具Wuta Camera,另一个是下载量达100万次的Max Browser。这两个应用都是通过广告SDK “Coral SDK”被感染的。该SDK使用混淆技术和图像隐写术来隐藏其恶意活动。除了Google Play,Necro木马还通过非官方网站分发的流行应用程序修改版传播,如WhatsApp的修改版GBWhatsApp和FMWhatsApp,以及Minecraft等游戏的修改版。这些修改版承诺提供额外功能,但实际上携带了恶意软件。

安全专家建议用户立即卸载已知受感染的应用,如Max Browser,并切换到其他可信的替代品,同时警惕承诺额外功能的流行应用修改版。

原文链接:

OpenAI官方X账户被黑客入侵,发布虚假加密货币诈骗信息

近日,OpenAI在X平台(原Twitter)上的官方账户@OpenAINewsroom遭到黑客入侵,被用于加密货币诈骗。这是过去15个月内OpenAI在X平台上第4个被黑的账户。

事件发生于9月24日东部时间下午6:24左右,黑客通过被入侵的@OpenAINewsroom账户发布了一条虚假公告,宣称推出名为“$OPENAI”的加密货币。该公告声称所有OpenAI用户都有资格领取这种加密货币的初始供应,并承诺持有者可获得未来所有测试项目的访问权限。公告中还包含一个指向伪造网站的链接,试图诱导用户连接加密货币钱包,这可能导致严重的经济损失。

X平台多位用户发布警告信息,提醒他人注意账户被黑以及潜在的诈骗风险。然而,截至目前,OpenAI和X平台尚未对此事件做出官方回应。

原文链接:

https://thecyberexpress.com/openai-falls-victim-to-cryptocurrency-scam/

甲骨文公司疑遭数据泄露,4000余名员工隐私信息在暗网上暴露

在日益复杂的网络威胁形势下,以强大的数据安全措施而闻名的甲骨文公司,仍然面临巨大的安全挑战。近日,黑客论坛用户“888”在BreachForums上发帖称,甲骨文公司本月遭遇了数据泄露事件,涉及4002个员工的敏感信息。

“888”暗示此次数据泄露可能源于第三方系统的漏洞,泄露的数据包含员工全名、职位、公司名称、电子邮件地址和实际地址等。尽管目前泄露的具体范围尚未得到验证,但是本次数据泄露事件可能导致身份盗窃和金融欺诈等严重后果。因此安全专家认为,及时验证和响应至关重要。

这一事件再次强调了网络犯罪分子利用第三方系统漏洞的能力不断提升。截至目前,甲骨文公司尚未对这一泄露声明作出官方回应。

原文链接:

https://cybersecuritynews.com/hackers-claim-leak-of-oracle-data/#google_vignette

APT威胁组织通过感染Python包传播新型恶意软件

近日,安全研究机构Unit 42发现,APT威胁组织“闪亮的双鱼座”(又称“柠檬雨”)正在通过受污染的Python包分发新型恶意软件PondRAT,针对Linux和macOS系统发起攻击。

安全研究人员认为,PondRAT是该组织此前使用的POOLRAT(又名SIMPLESEA)远程管理工具的轻量级变种。PondRAT支持基本命令,如上传和下载文件、检查植入程序活动状态、暂停操作和执行命令等。攻击者将包含恶意代码的Python包上传到PyPI库,试图入侵开发者系统,从而影响整个供应链及其客户。研究人员在PyPI库中发现了多个受污染的包,包括real-ids、coloredtxt、beautifultext和minisound,这些包的下载量分别为893次、381次、736次和416次。当前,所有这些恶意包已被删除。PondRAT的感染链依赖于多个受污染的Python包来解码和执行编码代码。一旦安装并加载了恶意包,恶意代码会运行多个bash命令来下载RAT、修改其权限并执行它。

安全专家警告,通过污染看似合法的Python包进行跨平台攻击对组织构成了重大风险。为防范此类攻击,开发者和组织应当加强对第三方包的安全审查,定期更新和检查依赖项,并在开发环境中实施严格的安全措施。

原文链接:

https://securityaffairs.com/168781/apt/gleaming-pisces-malicious-python-packages.html

Kryptina勒索软件重出江湖,追踪复杂度加大

近日,安全研究人员发现,一度消声觅迹的勒索软件工具Kryptina正以更高级的变种形式重新出现在企业攻击中。

这款最初在暗网论坛上免费提供的勒索软件即服务(RaaS)工具在2023年12月首次发布时并未能引起网络犯罪分子的兴趣,但情况在2024年5月发生了戏剧性的转变。近日,知名勒索软件集团Mallox的一个加盟机构泄露了服务器数据,揭示他们正在使用经过修改的Kryptina进行基于Linux的勒索软件攻击。泄露的数据还包含针对至少14名受害者的Mallox活动配置。

SentinelLabs的研究发现,这个被称为“Mallox v1.0“的新版本保留了Kryptina的核心功能,同时去除了原有的品牌标识。Mallox加盟机构更新了Kryptina的源代码和文档,将其翻译成俄语并调整了品牌标识。安全研究人员指出,加盟机构引入的不同代码库使得情况更加错综复杂,增加了跟踪这些工具并掌握其使用情况和采用范围的难度。

原文链接:

https://www.infosecurity-magazine.com/news/kryptina-ransomware-resurfaces/

漏洞预警

微芯科技ASF软件框架发现关键安全漏洞,物联网设备或面临远程代码执行风险

近日,微芯科技的先进软件框架(ASF)中发现一个严重安全漏洞,可能导致物联网设备遭受远程代码执行攻击。该漏洞被追踪为CVE-2024-7490,CVSS评分高达9.5。

ASF软件是为了简化微芯公司的MCU应用程序开发而推出的大型源代码库,曾被广泛应用于微芯公司的多种微控制器产品开发。据CERT协调中心(CERT/CC)公告,这个漏洞存在于ASF实现的tinydhcp服务器中,是一个基于堆栈的溢出漏洞,源于缺乏足够的输入验证。攻击者可通过特制的DHCP请求触发堆栈溢出,进而可能实现远程代码执行。

值得注意的是,该漏洞影响ASF 3.52.0.2574及所有先前版本。由于ASF软件已不再受支持且广泛应用于物联网代码中,CERT/CC警告称该漏洞“可能在多个地方出现”。目前尚无官方修复或缓解措施,除非将tinydhcp服务替换为其他安全的替代方案。

原文链接:

https://thehackernews.com/2024/09/critical-flaw-in-microchip-asf-exposes.html

产业动态

微软安全未来倡议(SFI)提出六大安全支柱

微软于近日发布了安全未来倡议(SFI)的首份进展报告,重点阐述了公司在身份和访问管理、软件供应链安全以及威胁检测等方面的重要进展。该倡议旨在应对不断演变的国家级网络攻击威胁。

据介绍,SFI包含六大支柱,着重于设计安全、默认安全和安全操作原则:一是身份安全,改进身份和访问管理(IAM)系统,保护签名密钥,实施视频身份验证和抗钓鱼用户凭证;二是保护云租户和隔离生产系统,清理未使用的应用和不活跃的租户,减少潜在的网络攻击面;三是网络安全,建立中央资产清单系统,并对每个资产的凭证、固件和访问控制列表进行监控;四是供应链安全,使用集中管理的管道模板,加强生产构建管道的安全性,防范软件供应链攻击;五是监控和检测威胁,实施标准化的安全日志,建立中央管理和长期保留机制,特别是针对身份基础设施的安全审计日志;六是改进漏洞响应和修复流程,提高透明度,包括发布关键云漏洞的CVE,建立客户安全管理办公室(CSMO)以改善公共信息发布和客户沟通。

原文链接:

卡巴斯基已将美国用户的软件自动替换为UltraAV

从9月19日开始,即将退出美国市场的俄罗斯网络安全公司卡巴斯基在美国客户的计算机上自动删除了其反病毒软件产品,并自动替换为隶属于Pango Group的UltraAV杀毒解决方案。

美国政府此前宣布从9月29日起禁止在美国销售和更新卡巴斯基杀毒软件。为此,卡巴斯基于7月20日开始关闭其美国业务并进行裁员。卡巴斯基曾在9月初通过电子邮件向客户保证,他们将继续享受来自UltraAV的“可靠的网络安全保护”。UltraAV在其官方网站上表示,付费的卡巴斯基客户在过渡完成后UltraAV保护将被激活,并利用所有额外的高级功能。

卡巴斯基官方将这一过程描述为“软件更新”,并称此举是为了确保用户在卡巴斯基退出市场时不会经历保护的空白。

原文链接:

如有侵权请联系:admin#unsafe.sh