导语:本文研究人员将介绍大家如何使用Wireshark分析最近从Qakbot感染中捕获的数据包(pcap),在检测和调查Qakbot感染时,了解这些流量流模式对于安全专业人员非常重要。

自2008年以来,Qakbot银行木马(也称为Qbot)就开始出现在人们的视野中。Qakbot是一种信息窃取程序,以Microsoft Windows系统为目标。和其他许多恶意家族一样,Qakbot的更新迭代也非常快,使杀毒软件难以检测和删除。比如去年4月,Qakbot开始变得更加活跃。新的下载程序从被劫持域上的相同统一资源标识符请求资源,这些资源是经过XOR加密的,以混淆JavaScript下载程序中包含的恶意数据并允许恶意程序执行任务。由于恶意软件现在被分成两个单独的文件,因此只有在嵌入式可执行文件运行时才会部署和部署Qakbot,这使得检测防病毒软件变得更加困难。一旦部署在系统上,恶意软件将在后台工作以窃取攻击者目的的相关数据。

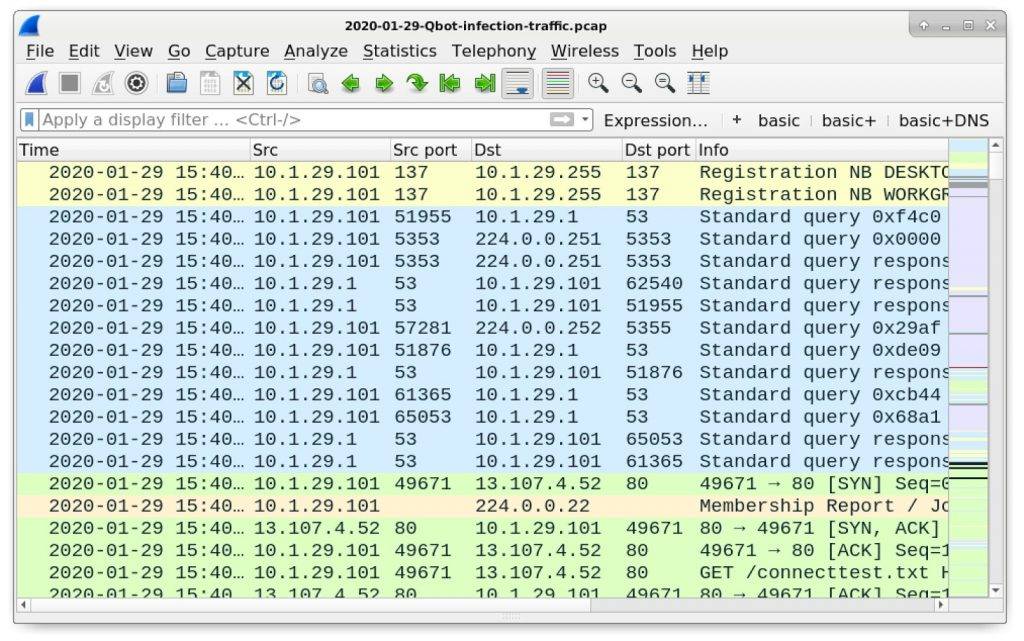

本文研究人员将介绍大家如何使用Wireshark分析最近从Qakbot感染中捕获的数据包(pcap),在检测和调查Qakbot感染时,了解这些流量流模式对于安全专业人员非常重要。Wireshark是一个网络封包分析软件。网络封包分析软件的功能是抓取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

注意:本文假定你具有网络流量和Wireshark的基本知识。

本文将介绍以下内容:

1. Qakbot传播方法;

2. 来自垃圾邮件中链接的初始zip文档;

3. Qakbot的Windows可执行文件;

4. 感染后的HTTPS活动;

5. 其他感染后的流量。

本文使用的pcap你可以点此下载,下载名为2020-01-29-Qbot-infection-traffic.pcap.zip的zip文档并解压缩pcap。图1显示了研究人员在Wireshark中打开的pcap,可以进行检查。

Qakbot传播方法

Qakbot最常通过恶意垃圾邮件(malspam)进行传播,但直到2019年11月,它还在通过漏洞利用工具包进行传播。在某些情况下,Qakbot是由不同的恶意软件引起的后续感染,如本例中所报道的2019年3月的Emotet。

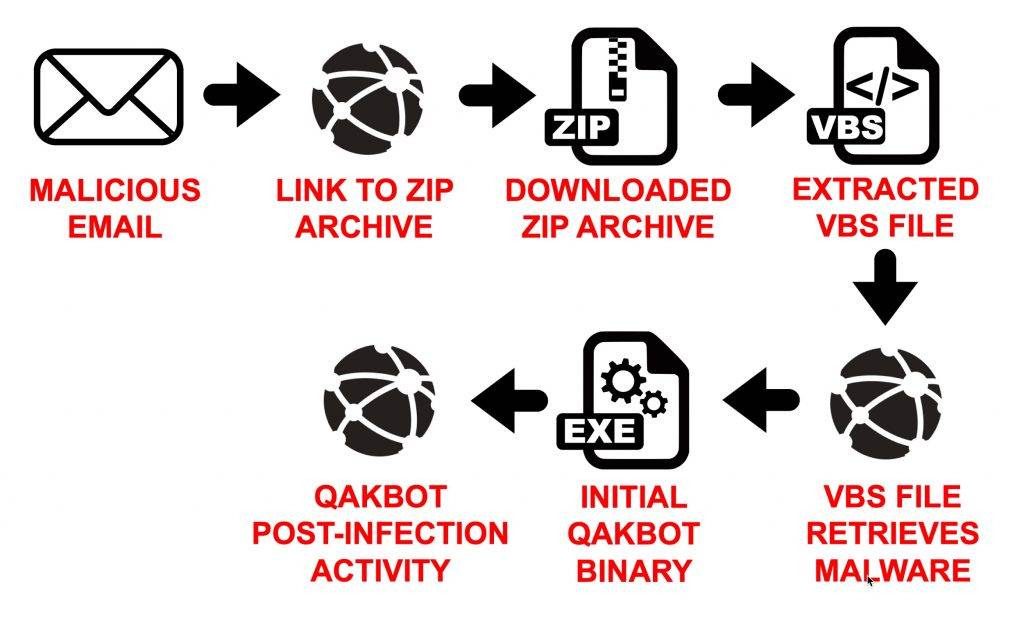

最近针对Qakbot的基于malspam的攻击活动都包含了图2所示的一系列进程:

最近Qakbot传播活动的流程图

来自Malspam中的恶意Zip文档

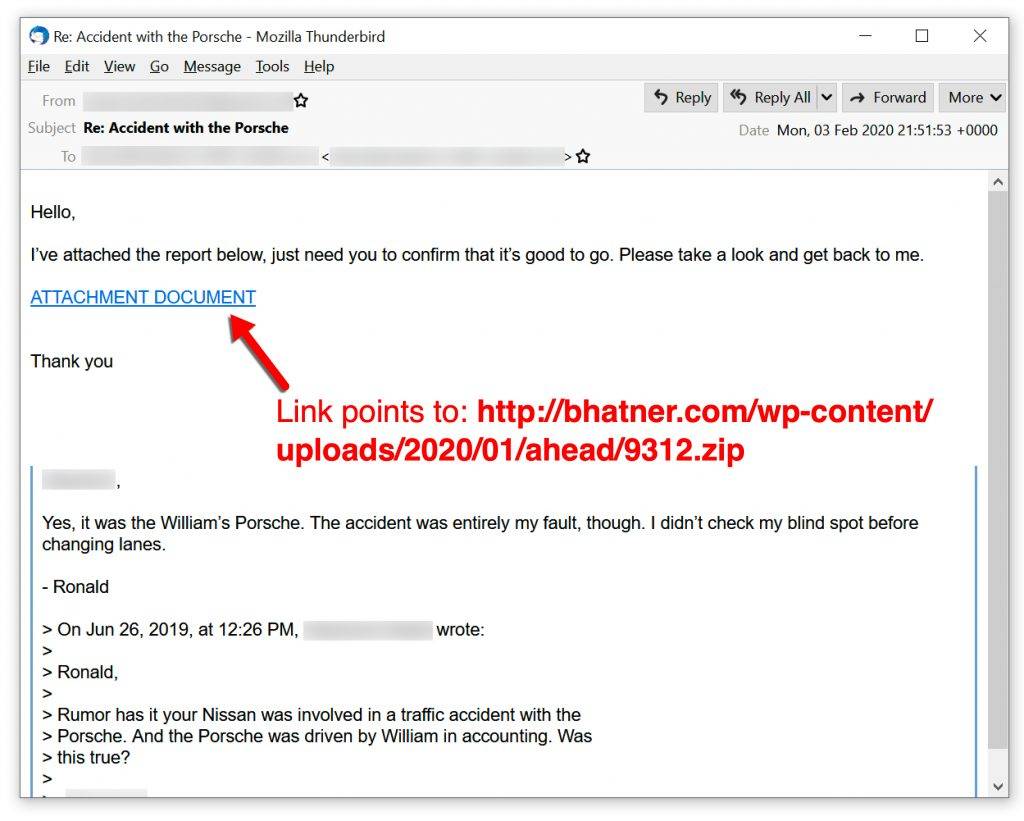

最近,Malspam在传播Qakbot时,使用伪造的恶意垃圾邮件链接来欺骗用户。图3显示了一个这样的示例:

通过Malspam传播Qakbot

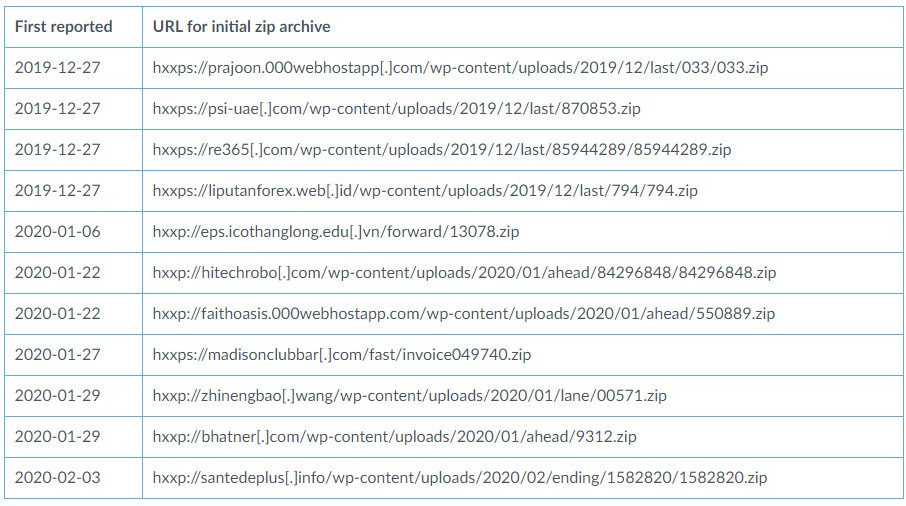

这些电子邮件的URL以一小串数字结尾,后跟.zip。表1给出了一些来自Qakbot malspam的URL示例,这些url最近在URLhaushttps://urlhaus.abuse.ch/browse/和Twitterhttps://twitter.com/search?q=Qakbot%20zip&f=live上都有报道。

用于启动Qakbot感染链的初始zip文档的URL

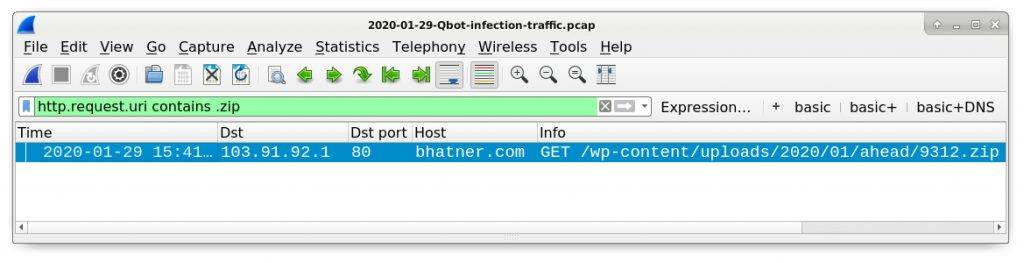

在研究人员的pcap中,你可以使用Wireshark过滤器中的http.request.uri包含.zip的zip文档找到HTTP请求,如图4所示。

查找初始zip文档的URL

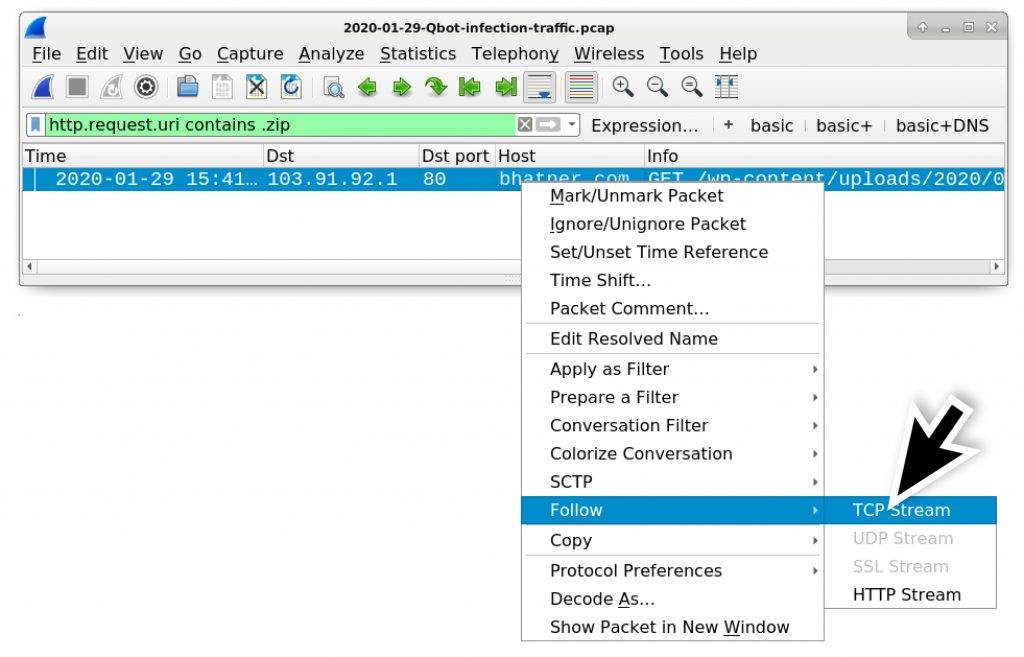

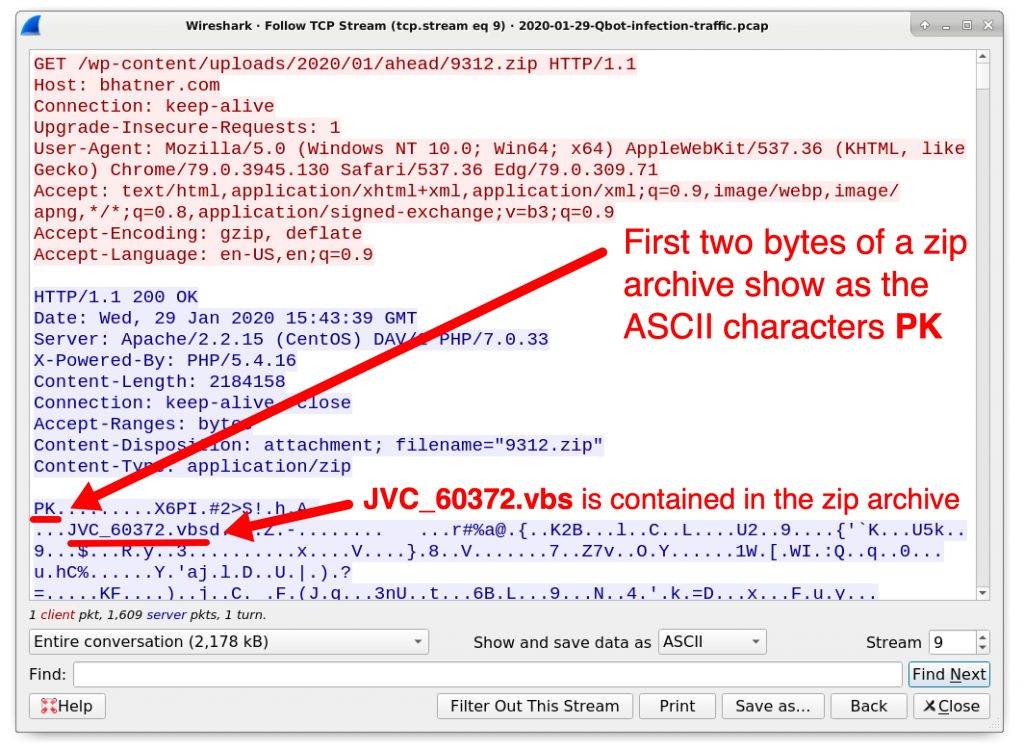

按照TCP流确认这是一个zip文档,如图5和图6所示,然后尝试从pcap导出zip文档,如图7所示。

从研究人员的过滤结果中得出HTTP请求的TCP流

指示此URL返回了一个zip文档

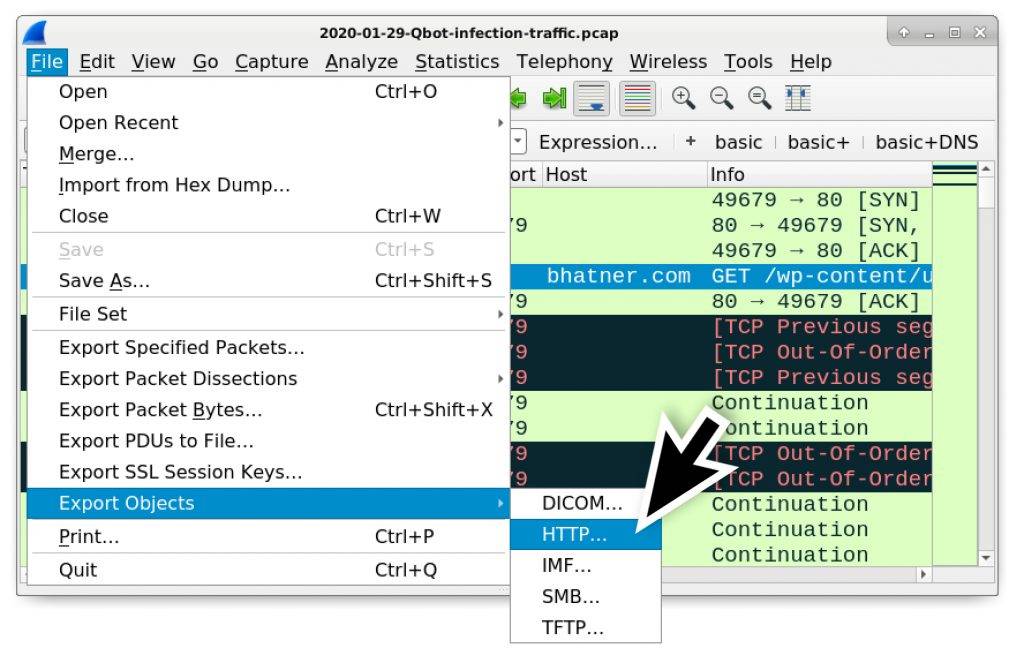

从pcap中的HTTP流量中导出对象

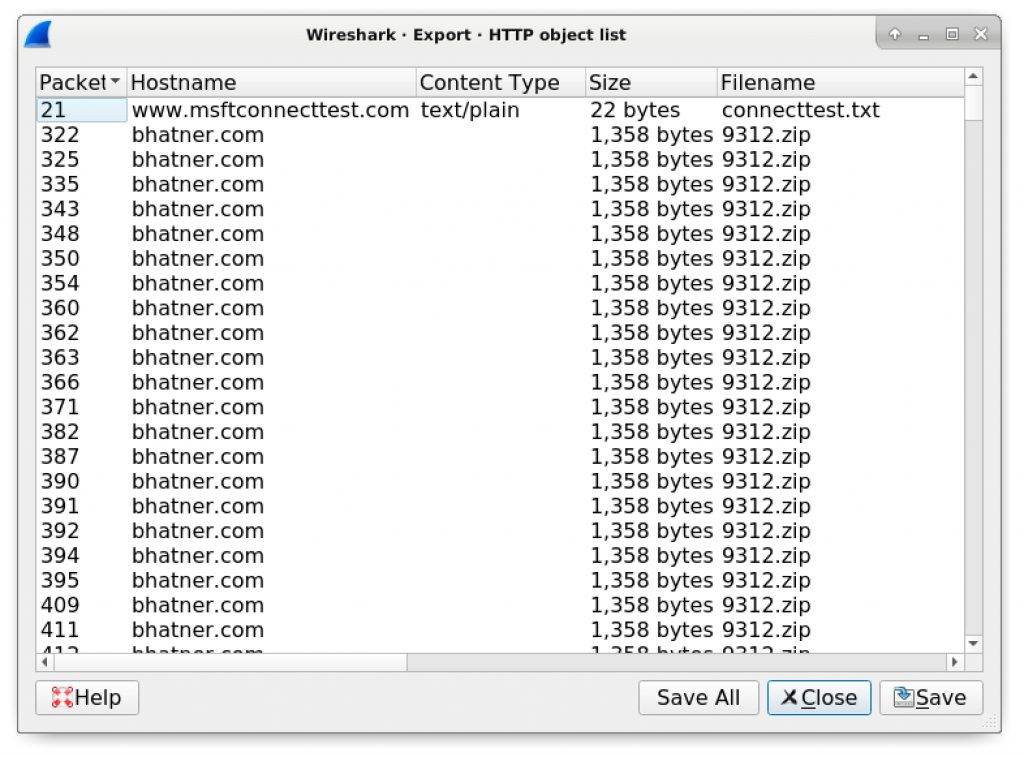

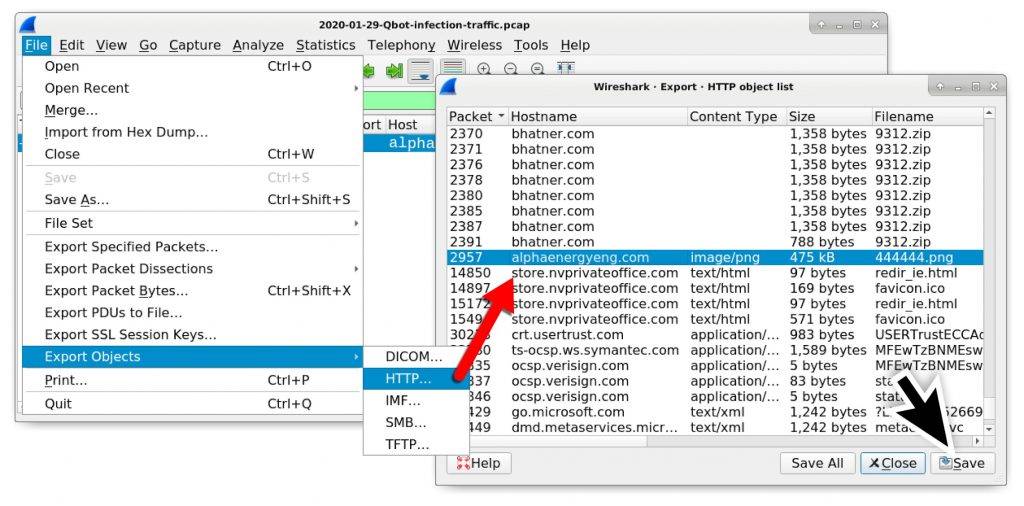

在大多数情况下,文件→导出对象→HTTP的菜单应导出通过HTTP发送的zip文档。不幸的是,如图8所示,研究人员无法导出名为9312.zip的文件,因为它在导出HTTP对象列表中被分成数百个较小的部分。

9312.zip在列表中被分解为数百个对象,因此研究人员无法以这种方式导出它

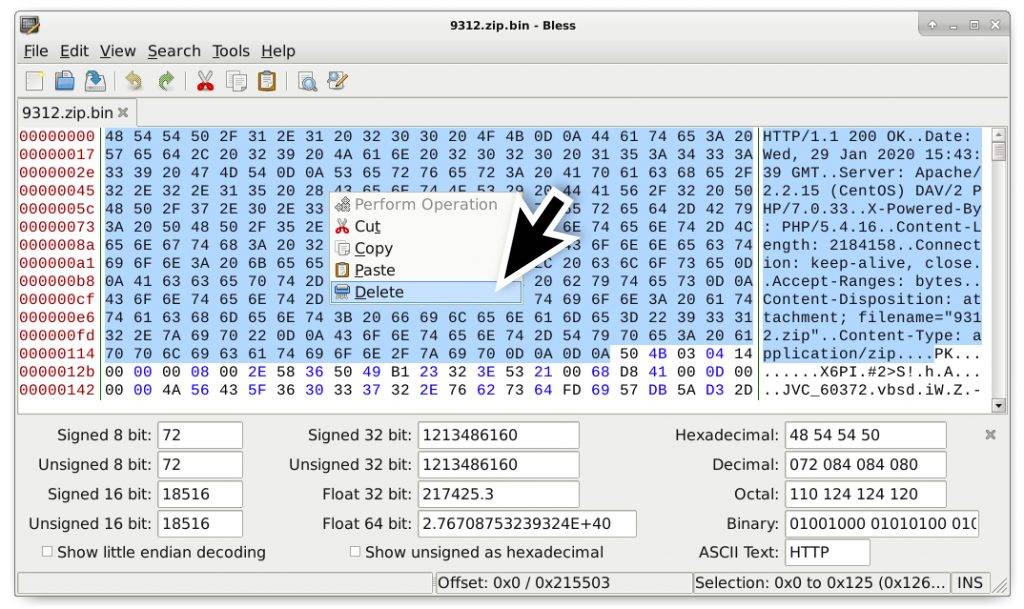

幸运的是,研究人员可以从TCP流窗口中导出数据,并在十六进制编辑器中编辑二进制文件以删除任何hxxP响应标头。使用以下步骤从此pcap中提取zip文档:

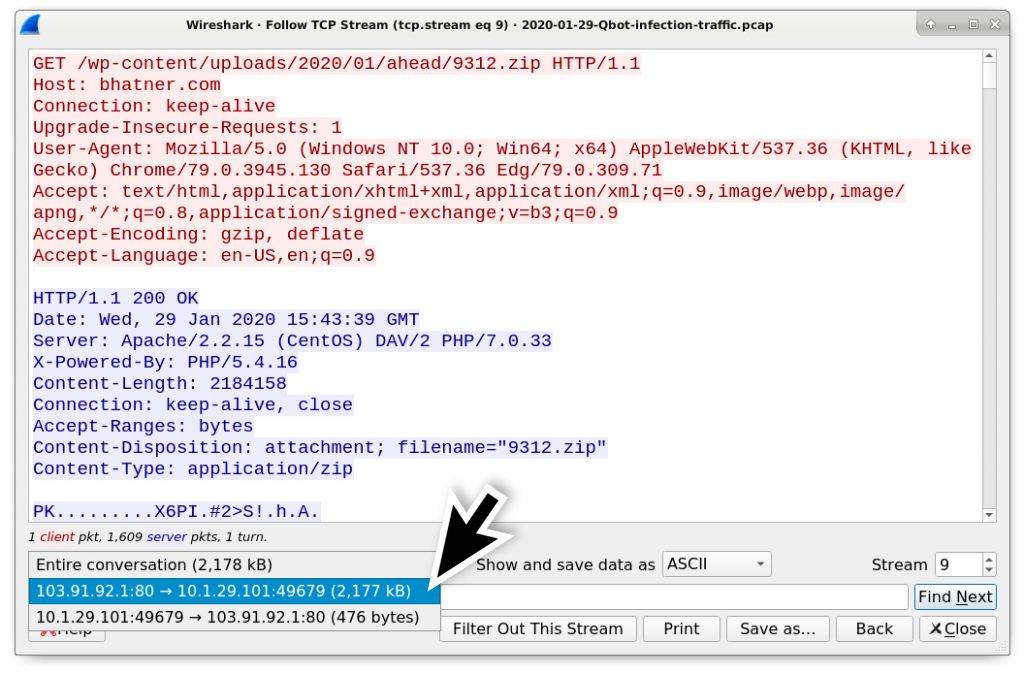

1. 追踪TCP流以获取对9312.zip的HTTP请求;

2. 只显示TCP流窗口中的响应流量;

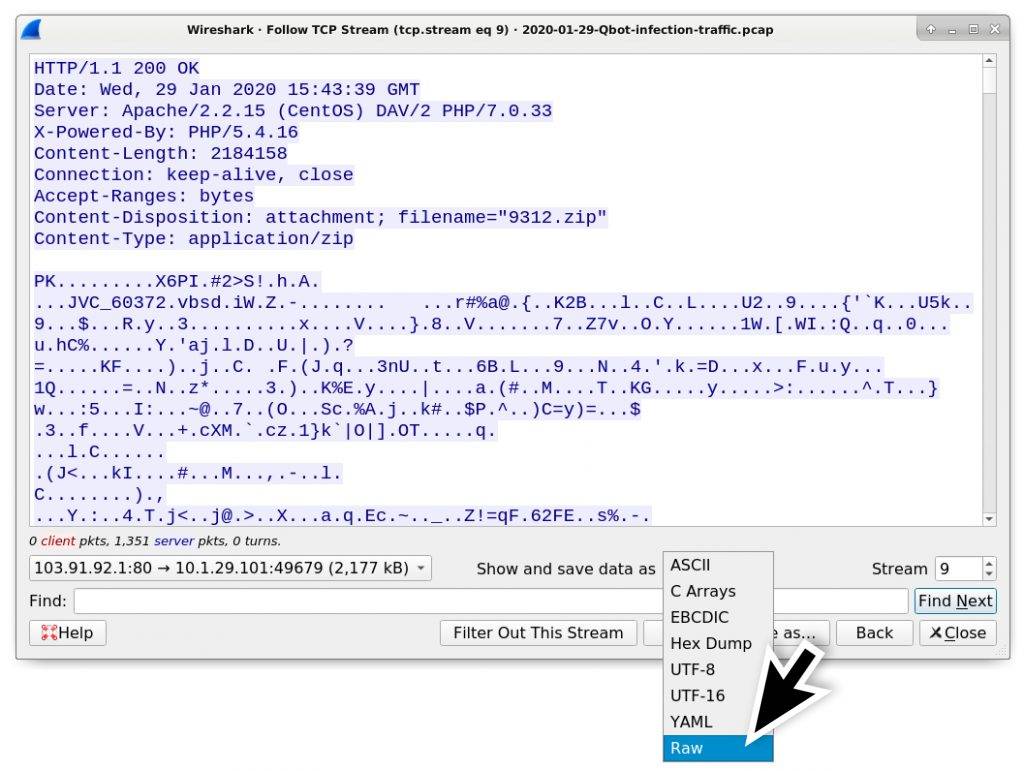

3. 将“显示和保存数据”从ASCII改为原始格式;

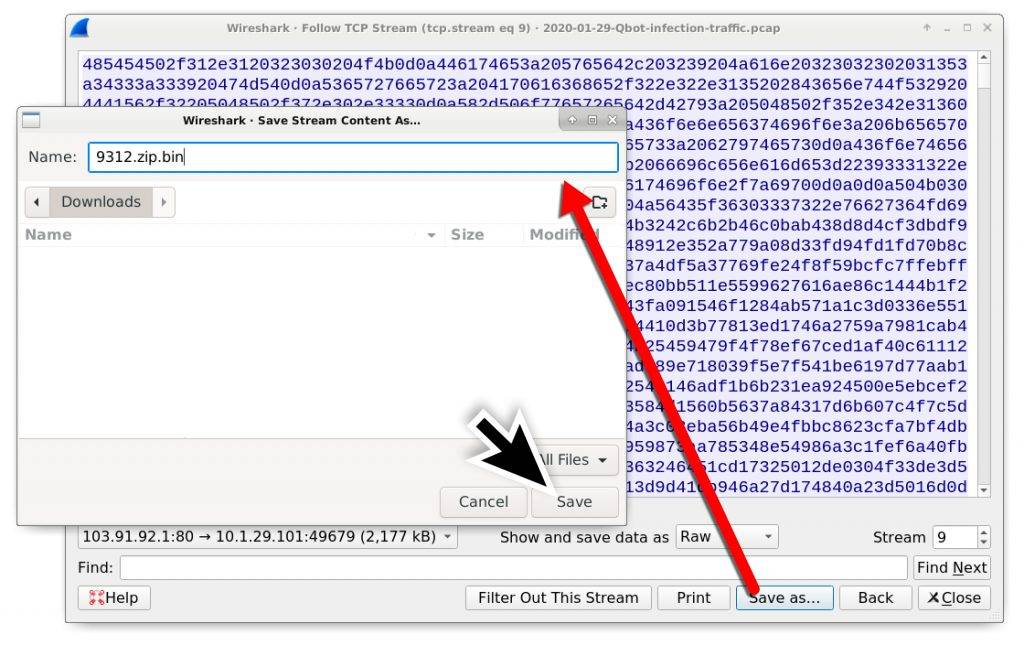

4. 将数据另存为二进制文件(我选择将其另存为:9312.zip.bin);

5. 在十六进制编辑器中打开二进制文件,并删除zip压缩文件的前两个字节(以ASCII形式显示为PK)之前的HTTP请求标头。

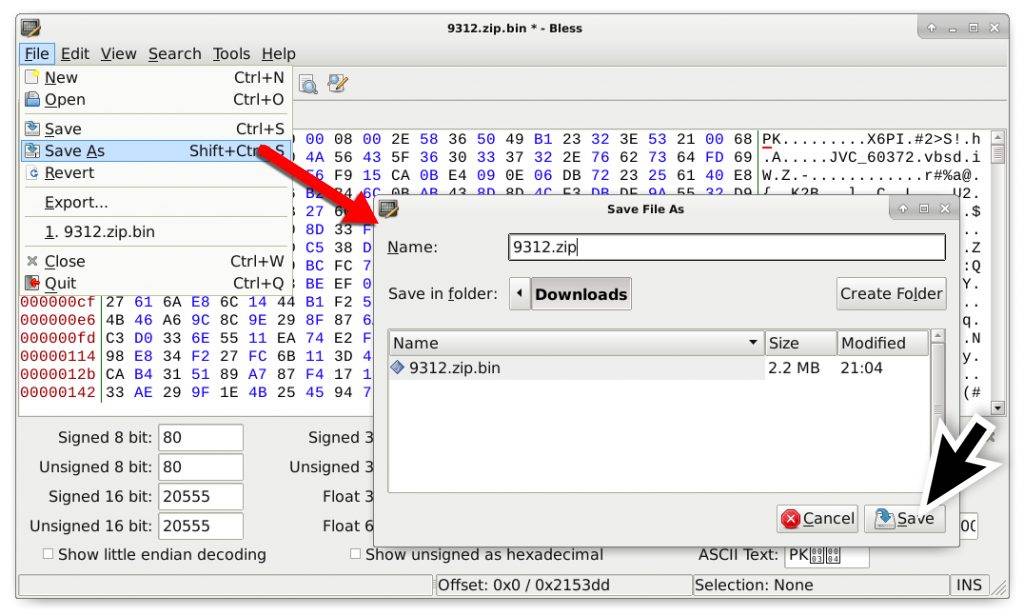

6. 将文件另存为zip文档(我选择将其另存为9312.zip)

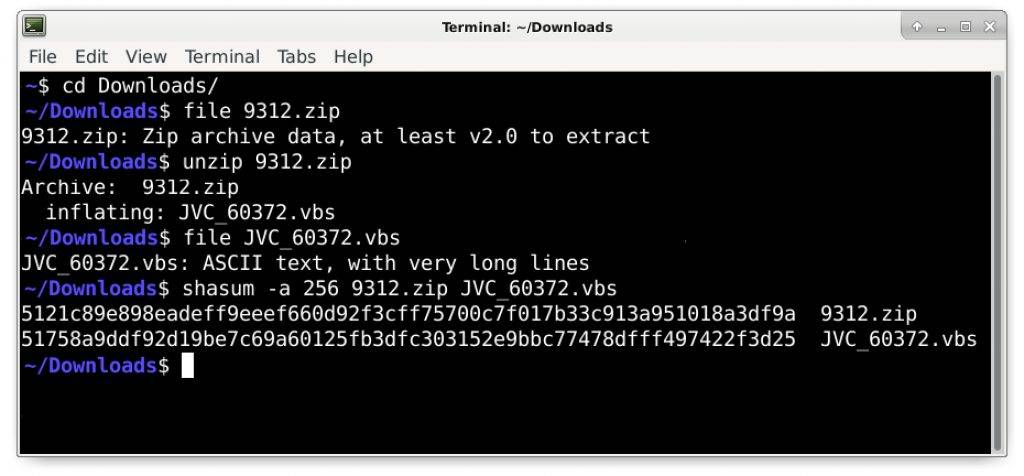

7. 检查文件以确保它是zip文档。

有关此过程的直观指南,请参见下图。

当查看TCP流时,从查看整个对话切换到只查看从服务器返回的数据

显示数据并将其保存为原始格式而不是ASCII

将TCP流中的原始数据保存为二进制

在十六进制编辑器中打开保存的二进制文件,并删除zip压缩文件的前两个字节(ASCII中显示为PK)之前的所有HTTP响应数据。

将编辑后的二进制文件另存为zip文档

确认编辑的文件是zip文档,然后解压缩VBS文件并检查文件哈希

上图显示了如何使用基于Debian的Linux发行版中的终端窗口来检查文件,在提取的pcap中,zip文档应该与提交到VirusTotal的这个文件相同,研究人员提取的VBS文件应该与这个提交到VirusTotal的文件相同。

对提取的VBS文件进行的公共沙箱分析表明,它会在感染链中生成与Qakbot相关的下一个URL:该URL会返回Qakbot的Windows可执行文件。

适用于Qakbot的Windows可执行文件

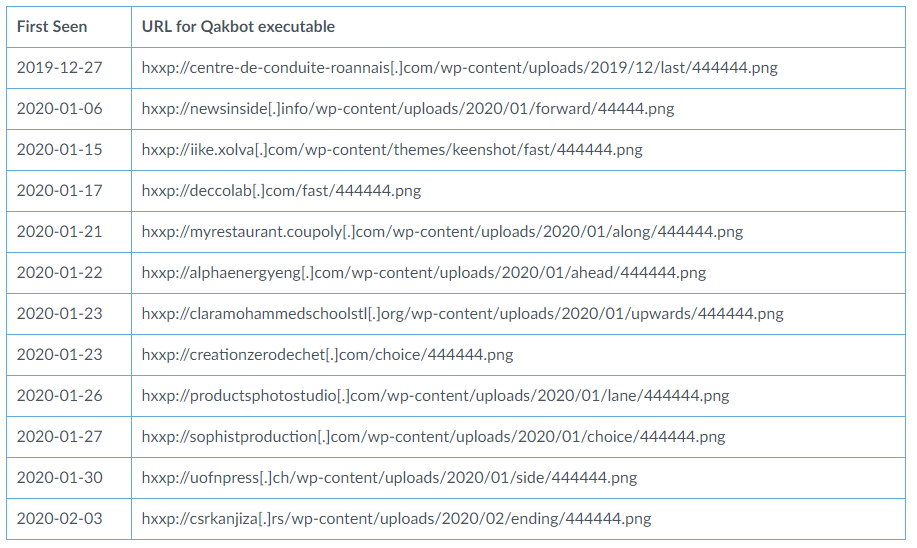

这些提取的VBS文件生成URL,这些URL返回Qakbot的Windows可执行文件。自2019年12月以来,用于Qakbot可执行文件的URL以44444.png或444444.png结尾。有关研究人员使用AutoFocus威胁情报服务发现的这些Qakbot URL的最新示例,请参见表2。

Qakbot可执行文件的URL

在研究人员的pcap中,在Wireshark过滤器中使用hxxp.request.uri包含.png的Qakbot可执行文件找到HTTP GET请求,如图15所示。

找到研究人员的Qakbot可执行文件的URL

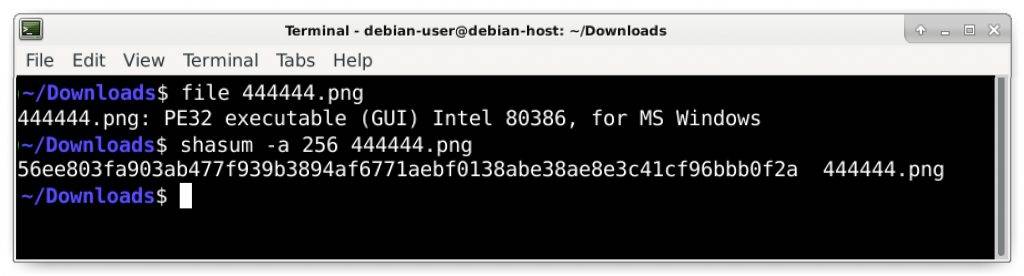

使用File→Export Objects→HTTP菜单路径从pcap导出该对象,并检查结果,如下图所示。

从pcap导出研究人员的Qakbot可执行文件

在基于Debian的Linux终端窗口中检查导出的文件

从研究人员的pcap中,Qakbot可执行文件应将此文件提交给VirusTotal。对该文件的公共沙箱分析会生成多个Qakbot指标(标识为Qbot)。

感染后的HTTPS活动

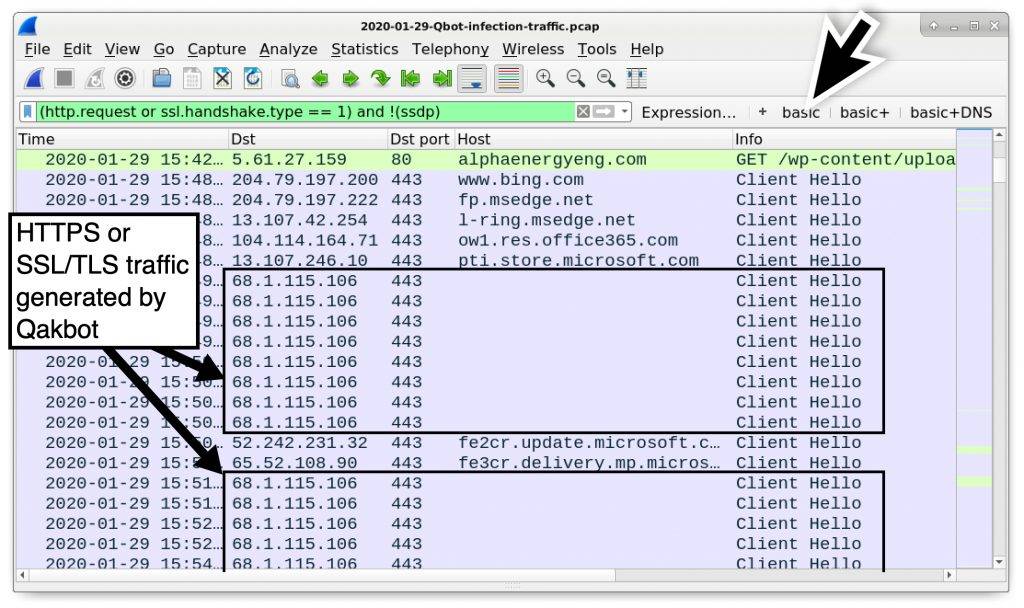

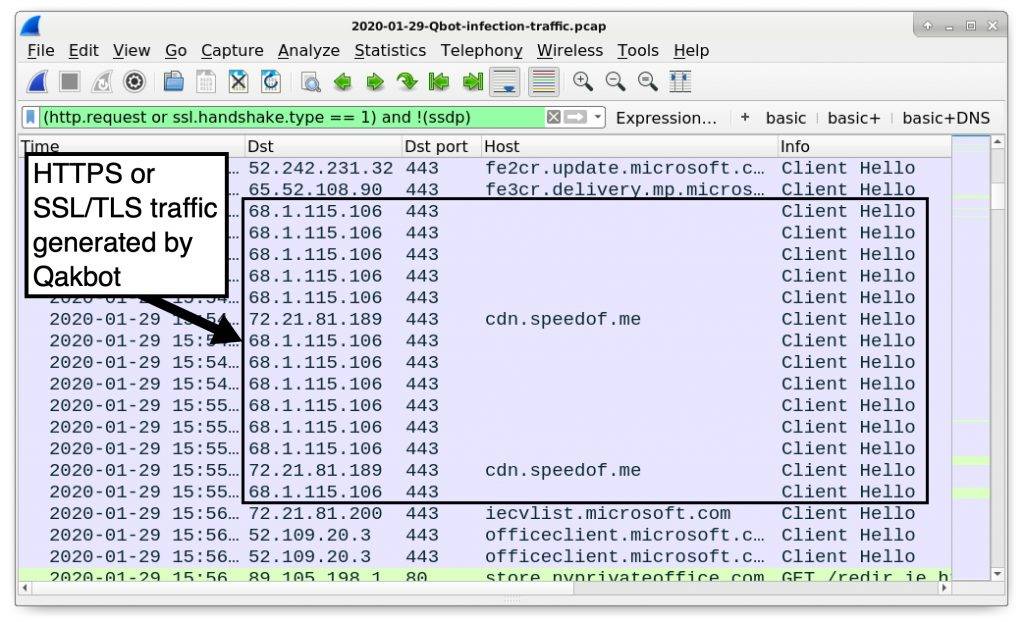

使用你的基本过滤器(在上一本WIreshark文中可以找到)来快速查看pcap中的网络流量。向 alphaenergyeng[.]com发送HTTP GET请求后,向下滚动到活动,该活动返回了研究人员的Qakbot可执行文件。你应该看到指向68.1.115[.]106的HTTPS或SSL / TLS流量的几个指示器,没有相关域,如图18所示。

由Qakbot引起的HTTPS或SSL/TLS流量

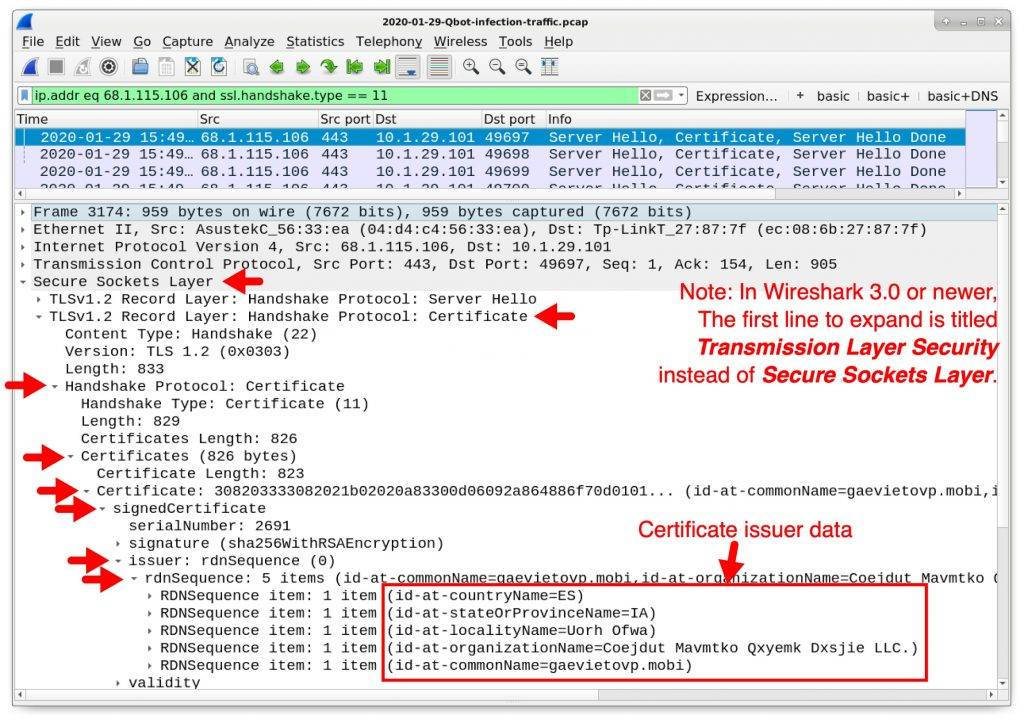

这种流量具有不同寻常的证书颁发者数据,通常在Qakbot感染期间被注意到。研究人员在以前的有关Ursnif的WIreshark教程中回顾了异常的证书颁发者数据,因此应该很容易找到。

研究人员使用以下Wireshark过滤器查看Qakbot证书颁发者数据:

Ip.addr eq 68.1.115.186 and ssl.handshake.type eq 11

对于Wireshark 3.0或更高版本,请使用tls.handshake.type而不是ssl.handshake.type。选择结果中的第一帧,然后展开帧详细信息窗口,直到找到证书颁发者数据为止,如图19所示。

从Qakbot流量中查看证书颁发者数据

本地名称,组织名称和通用名称的模式非常少见,通常在来自合法HTTPS,SSL或TLS流量的证书中找不到。下面列出了此发行者的数据:

id-at-countryName = ES id-at-stateOrProvinceName = IA id-at-localityName = Uorh Ofwa id-at-organizationName = Coejdut Mavmtko Qxyemk Dxsjie LLC。 id-at-commonName = gaevietovp.mobi

其他感染后流量

研究人员的pcap包含与Qakbot感染相关的其他活动,每种活动本身都不具有固有的恶意性,但结合研究人员先前的发现,研究人员可以肯定它们被Qakbot干扰。

Qakbot感染的另一个指标是HTTPS到cdn.speedof[.]me的流量,合法的互联网速度测试服务使用domain speedof[.]me。尽管这不是恶意流量,但在Qakbot感染期间,研究人员经常看到到cdn.speedof[.]me的流量,图20显示了来自pcap的这个活动。

Qakbot流量中的域cdn.speedof[.]me

Qakbot还可以在受感染的windows主机上打开所有浏览器的窗口,在沙箱分析进行了大约13分5秒后,视频回放显示Qakbot在Windows 7主机上依次打开Chrome、Firefox和Internet Explorer。分析显示Qakbot产生了以下网址的流量:

hxxp://store.nvprivateoffice[.]com/redir_chrome.html hxxp://store.nvprivateoffice[.]com/redir_ff.html hxxp://store.nvprivateoffice[.]com/redir_ie.html

自2012年以来,域nvprivateoffice[.]com已通过GoDaddy注册,并且store.nvprivateoffice[.]com在Fedora服务器上显示nginx的默认网页。

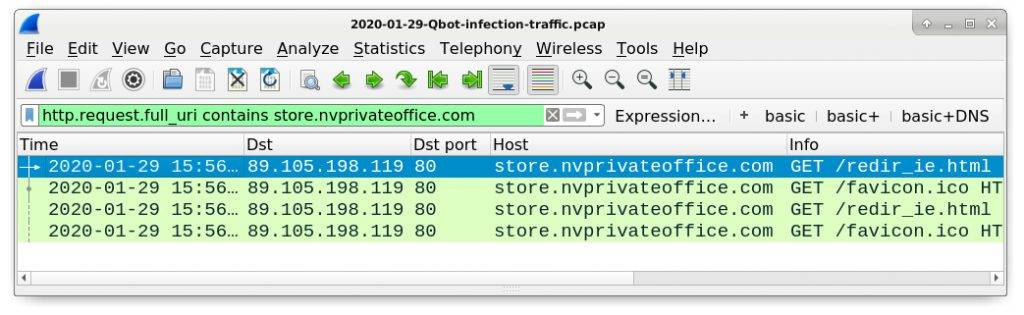

本文的pcap来自未安装Chrome或Firefox的Windows 10主机上的Qakbot感染,研究人员的pcap仅显示Internet Explorer和新的基于Chromium的Microsoft Edge的网络流量。每一次,Qakbot生成的URL为 hxxp://store.nvprivateoffice[.]com/redir_ie.html。

要查找此流量,请使用下面的Wireshark过滤器,如图21所示:

hxxp.request.full_uri contains store.nvprivateoffice

查找在受感染的Windows主机上打开Web浏览器的Qakbot流量

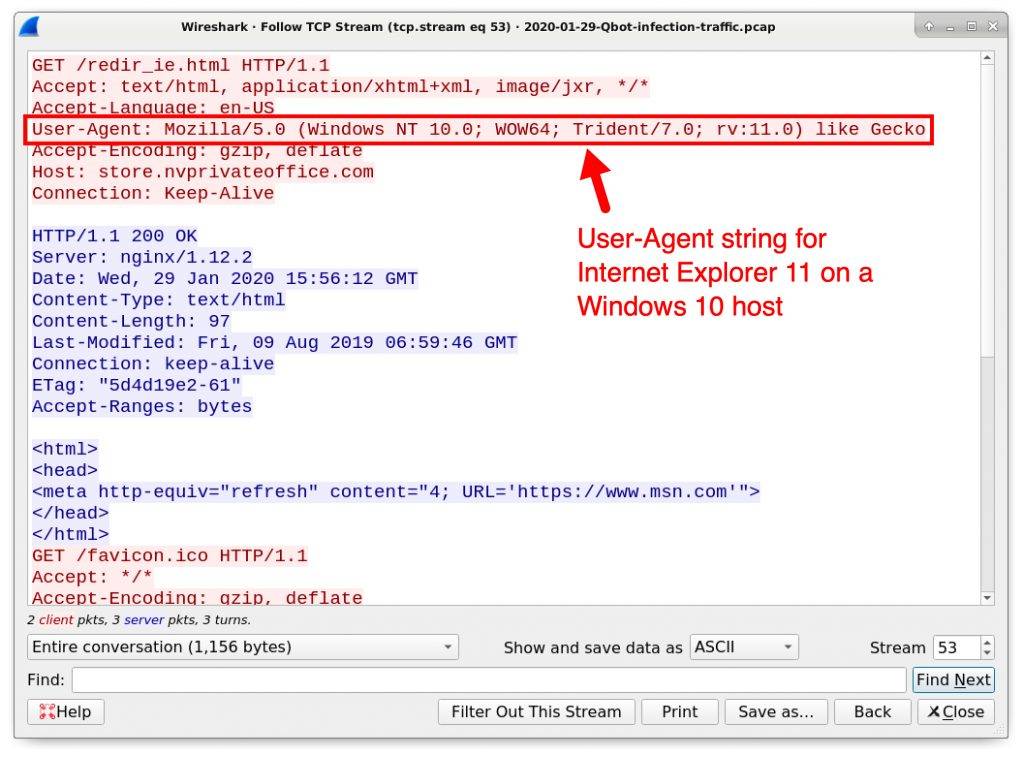

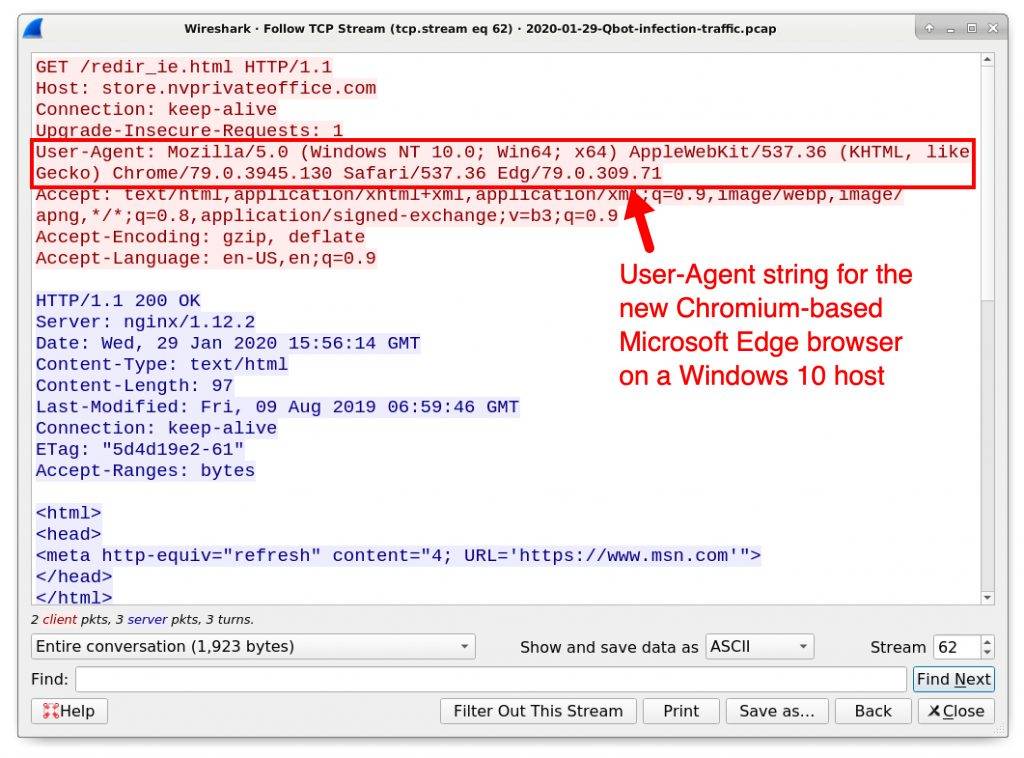

对以redir_ie.html结尾的两个HTTP GET请求中的每个请求执行TCP流,第一个请求在Internet Explorer的HTTP头文件中有一个用户代理,如图22所示。相同URL的第二个请求在HTTP标头文件中有一个用户代理,用于新的基于chrome的Microsoft Edge,如图23所示。

使用Internet Explorer 11到store.nvprivateoffice[.]com的Qakbot流量

使用新的基于Chromium的Microsoft Edge到store.nvprivateoffice[.]com的Qakbot流量

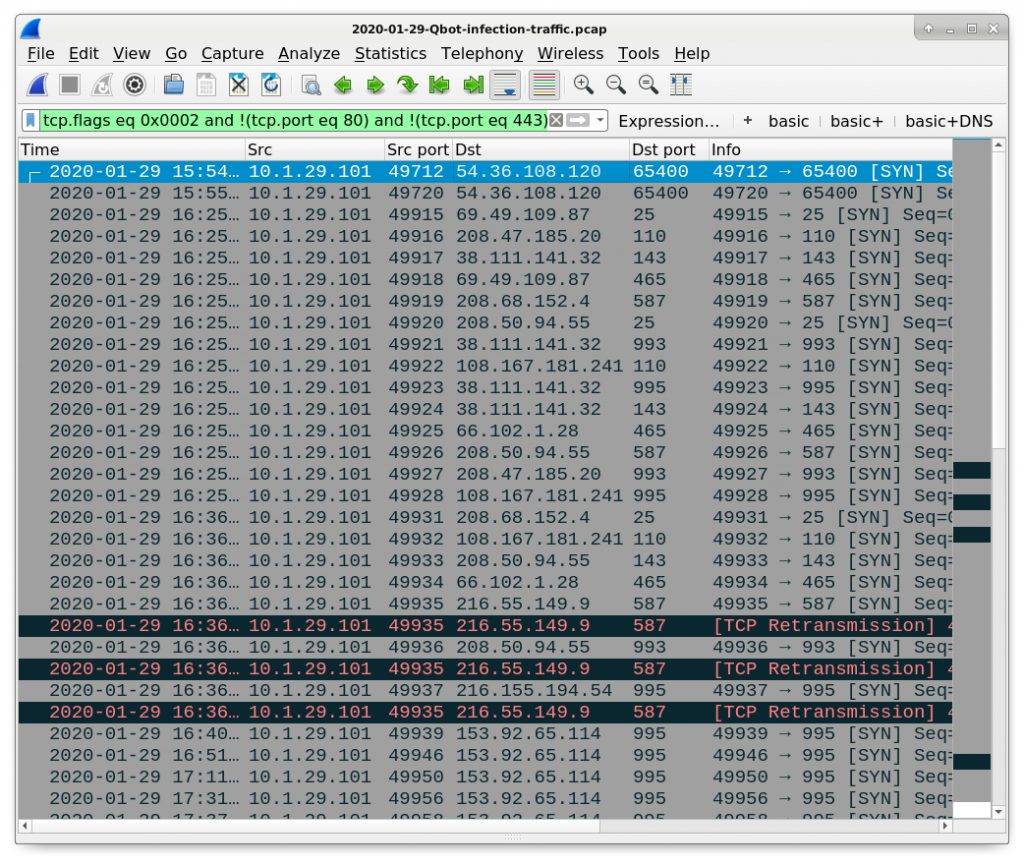

最后,研究人员来自受Qakbot感染的主机的pcap还具有与电子邮件相关的TCP流量,该TCP流量到各个端口,以支持各种电子邮件协议,例如SMTP,IMAP和POP3。要了解这种与网络无关的流量,请使用以下Wireshark过滤器,如图25所示:

tcp.flags eq 0x0002 and !(tcp.port eq 80) and !(tcp.port eq 443)

了解来自此Qakbot感染的非Web流量

图25显示了到不同电子邮件协议通常使用的各种端口(例如25、110、143、465、587、993和995)的TCP连接和尝试的TCP连接。前两行显示了到TCP端口65400的流量,但是查看关联的TCP流则表明这也是与电子邮件相关的流量。

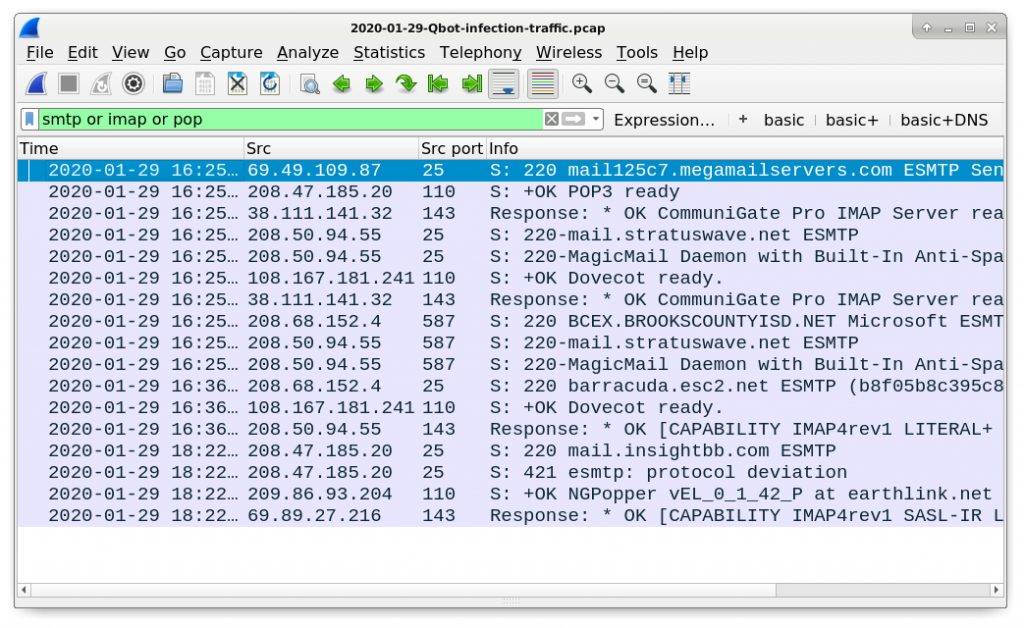

使用以下Wireshark筛选器可以更好地了解来自受感染主机的电子邮件相关流量,如图26所示:

smtp or imap or pop

在这个pcap中查找由Qakbot引起的与邮件相关的流量

遵循一些TCP流,以更好地了解此类电子邮件流量。通常,研究人员不会看到这种从Windows客户端到公共IP地址的未加密电子邮件流量。连同其他指示器一起,此smtp或imap或pop过滤器可能会显示Qakbot活动。

总结

本文提供了有关检查Qakbot恶意软件感染Windows的提示,你可以在恶意软件traffic-analysis.net上找到更多有关Qakbot活动示例的信息。

本文翻译自:https://unit42.paloaltonetworks.com/tutorial-qakbot-infection/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh