Zscaler ThreatLabz 在近日发布的一份报告中提到,一家财富 50 强公司向 Dark Angels 勒索软件组织支付了破纪录的 7500 万美元赎金。

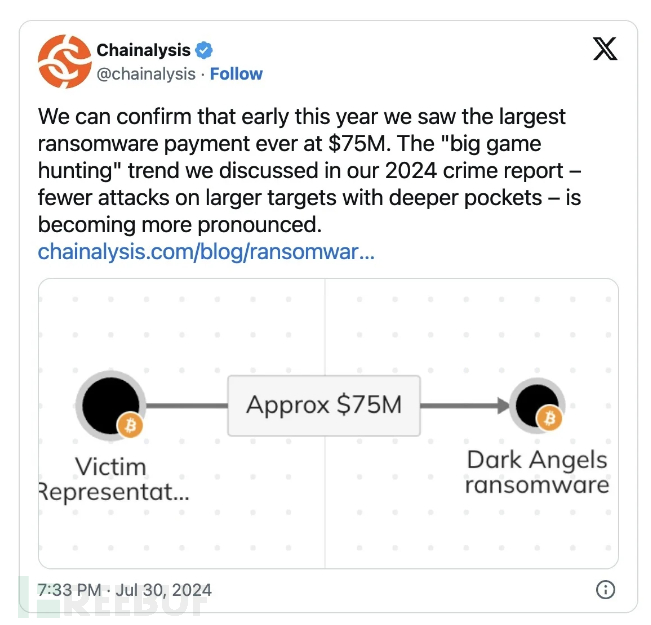

2024年初,ThreatLabz发现一名受害者向 Dark Angels支付了7500万美元,高于目前所有已知的赎金金额。加密情报公司 Chainalysis 进一步证实了这一破纪录的支付方式,并在 X 平台上发布了推文。

图源: Chainalysis 官方账号

虽然 Zscaler 并未透露是哪家公司支付了 7500 万美元的赎金,但他们提到该公司属于财富 50 强,攻击发生在 2024 年初。

据悉,财富50 强中确有一家公司在 2024 年 2 月遭受了网络攻击,它就是制药巨头 Cencora,在榜单上排名第 10 位。但当时并未有任何勒索软件团伙声称对此次攻击负责,这说明在事件发生后受害者很可能已经支付了赎金。不过截至目前,Cencora并未回应有关赎金支付的相关说法。

谁是黑暗天使

Dark Angels 最早于 2022 年 5 月以全球公司为目标发起勒索攻击。与大多数人为操作的勒索软件团伙一样,Dark Angels 勒索组织的黑客会入侵企业网络并横向移动,直到最终获得管理权限。在此期间,他们还会从被入侵的服务器上窃取数据,然后在索要赎金时利用这些数据作为额外的筹码。

在获得 Windows 域控制器访问权限后,威胁者会部署勒索软件来加密网络上的所有设备。

黑客使用基于已泄露的 Babuk 勒索软件源代码的 Windows 和 VMware ESXi 加密程序发起攻击。

随着时间的推移,他们开始转而使用 Linux 加密程序,这与 Ragnar Locker 自 2021 年以来使用的加密程序如出一辙。2023 年,执法部门捣毁了 Ragnar Locker。

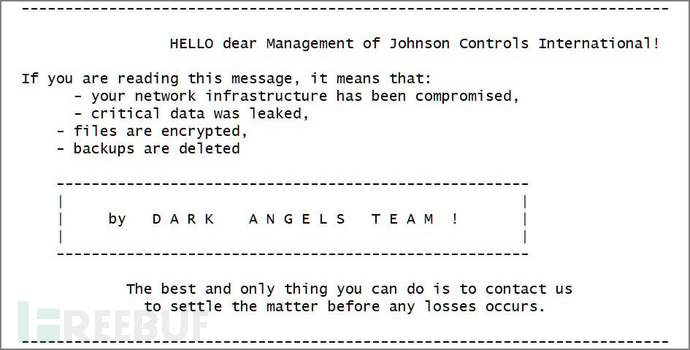

Dark Angels 此前曾对江森自控发动攻击,其使用了 Linux 加密器加密该公司的 VMware ESXi 服务器,他们声称窃取了 27 TB 数据,并要求江森自控支付 5100 万美元的赎金。

Dark Angels 的勒索信,来源:BleepingComputer

此外,黑客还运营着一个名为 “Dunghill Leaks ”的数据泄漏网站,专门用于敲诈受害者,还多次威胁称如果不支付赎金,就会泄漏数据。

Dark Angels 的 “邓希尔 ”数据泄露网站,来源:BleepingComputer

Zscaler ThreatLabz 称,“Dark Angels ”勒索组织采用的是 “大猎杀 ”策略,即只针对少数几家高价值公司,希望获得巨额赔付,而不是同时针对多家公司,支付数量众多但金额较小的赎金。

对此,Zscaler ThreatLabz 的研究人员解释称,Dark Angels 组织采用的是一种更加具有针对性的方式,他们通常一次只攻击一家大公司,这与大多数勒索软件组织形成了鲜明对比。其他勒索组织通常是以受害者为目标,并将大部分攻击工作外包给由初始访问经纪人和渗透测试团队组成的附属网络。

据 Chainalysis 称,在过去几年中,这种“大猎杀战术”已成为众多勒索软件团伙利用的主流趋势。

参考来源:Dark Angels ransomware receives record-breaking $75 million ransom

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022