根据Cloudflare 发布的 2024 年应用安全报告,攻击者正越发快速地利用被公开的漏洞,甚至仅在公开后 22 分钟就将可用的概念验证(PoC)漏洞武器化。

报告涵盖了 2023 年 5 月至 2024 年 3 月期间的活动,并突出强调了新出现的威胁趋势。期间针对性最强的漏洞是 Apache 产品中的 CVE-2023-50164 和 CVE-2022-33891、Coldfusion 中的 CVE-2023-29298、CVE-2023-38203 和 CVE-2023-26360,以及 MobileIron 中的 CVE-2023-35082。

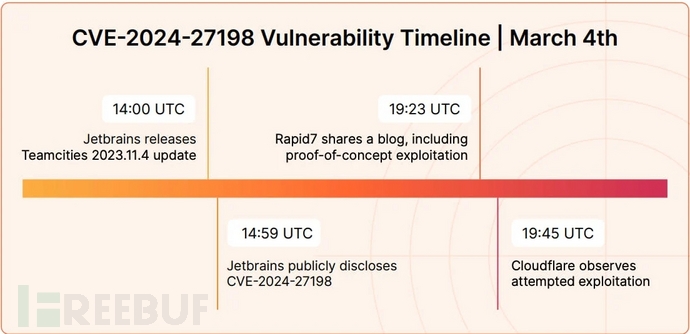

武器化速度加快的一个典型例子是JetBrains TeamCity 中的身份验证绕过漏洞 CVE-2024-27198,最快的攻击者在 PoC 发布 22 分钟后就部署了漏洞,使防御者基本上没有补救时机。

速度最快的攻击者仅在PoC发布22分钟后就实施了漏洞利用

速度最快的攻击者仅在PoC发布22分钟后就实施了漏洞利用

Cloudflare 在报告中解释称,攻击者利用已披露漏洞的速度往往快于防御者创建 WAF 规则或创建和部署补丁以缓解攻击的速度,这是由于特定的攻击者专门从事某些漏洞类别的研究,深入了解如何快速利用新披露的漏洞。

Cloudflare表示,应对这种速度的唯一方法是利用人工智能辅助来快速制定有效的检测规则。

6.8% 的互联网流量是 DDoS

Cloudflare报告中另一个令人震惊的亮点是,每天所有互联网流量的6.8%是分布式拒绝服务(DDoS)流量。与前1年前(2022年-2023年)记录到的 6% 相比,这是一个显着的增长,表明 DDoS 攻击的总量有所增加。

Cloudflare表示,在大型全球攻击事件中,恶意流量可能占所有HTTP流量的12%。

报告还揭露了网络攻击次数的大幅增长,仅在2024 年第一季度,Cloudflare 平均每天阻止 2090 亿次网络威胁,同比增加了86.6%。

参考来源:

Hackers use PoC exploits in attacks 22 minutes after release

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022