2020攻防演练准备 | 如何构建有效的企业安全防御体系?

星期一, 三月 16, 2020

疫情过后,工作生活逐渐回归正轨。对于网络安全行业来说,攻防演练再次提上日程。新的一年,企业如何进行防御准备?让我们一起从2019年的回顾与反思中寻找答案。

—————————————————————————————————————–

2019年,攻防演练一度成为了安全圈的热门词汇,大大小小的此类活动接连不断。经历过后,许多企业都会重新审视自己的安全防御能力,甚至是合作伙伴的保障能力。攻防演练的本质是从攻击者的视角验证企业安全防御能力的有效性,因此本文将从攻击者视角引入,为面临攻防演练需求,或希望建设有效防御体系的企业提供一些实践建议。

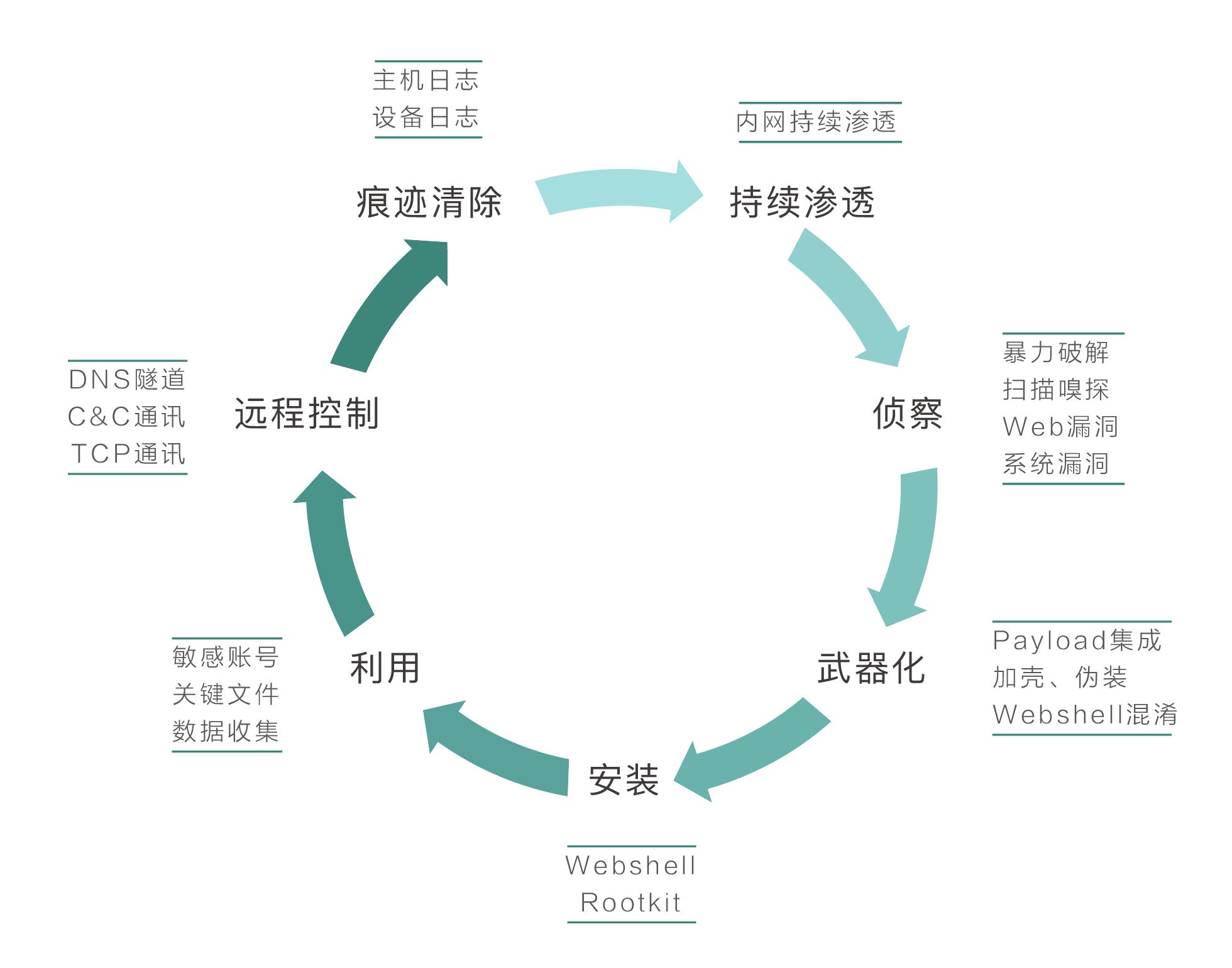

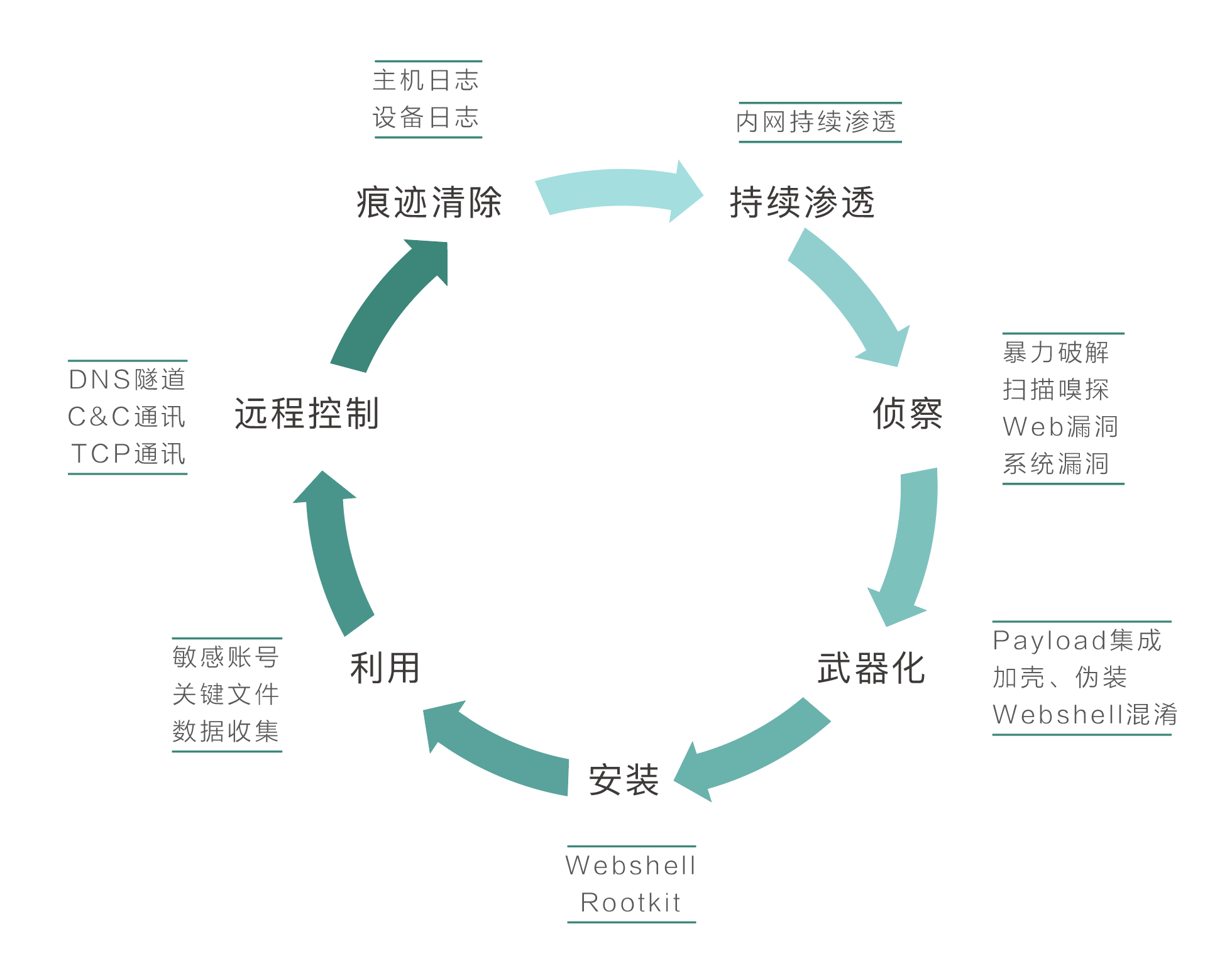

提到攻击,就不得不提到“Cyber Kill Chain”,根据近年来实际攻防演练中出现的攻击方手法,我们绘制了如下图所示的“攻击链”:

攻防演练中的攻击链

万事开头难,攻击方在选择攻击目标后遇到的第一个问题往往是查找突破口,他们多数都会结合域名、IP等资产的扫描对目标业务系统进行踩点和渗透,此时Web仍然是主要的突破口。过去的Web漏洞层出不穷,攻击者可以通过Web服务器,植入变种的Webshell后进一步入侵,获取服务器权限,并持续收集内网信息扩大战果。许多企业的Web安全存在防御缺失,或者防护绕过的问题。很多Web资产并没有被有效发现,或者WAF的防御被绕过了,那么如何第一时间制定有效的WAF规则就成为了企业迫切需要解决的首要问题,也就是封堵攻击方的入口。

通过发现、利用边界服务器的漏洞,攻击者往往会获得入侵的第一个入口,如Webshell,甚至直接获取了服务器控制权。服务器的控制权是攻防对抗的主战场,企业的业务、数据、核心资产都在服务器上,攻击者的目标往往是拿到核心资产的数据或者控制核心资产的业务从而进一步渗透。在被渗透的服务器上,攻击者使用变种的Webshell如“冰蝎”等,甚至Rootkit进一步控制服务器。在入侵内网后,他们往往会持续收集内网的数据信息,并安装多个后门以实现进一步控制,这些后门往往会利用DNS隧道通讯、C&C通讯等与控制端连接,一些高水平的攻击者往往会擦除日志甚至制造假的日志来迷惑防守方。

攻击的过程是一个持续不断修正的动态过程,一个优秀的攻击者往往会结合已经获得的信息,持续对目标进行渗透和分析。

防守方在这场攻防演练中会变得被动甚至焦虑,如何有效发现攻击者并进行及时的阻拦成为了亟需解决的问题。常见的防护方式包括,封锁攻击者的IP,设置防护策略,结合现有的安全产品策略不断分析以及运营修正现有的防护策略等。

结合攻击者的攻击链以及需求紧急度,笔者构建了一套基于攻防对抗的防守方防御象限,象限中不只包含产品,也纳入了运营和服务,希望帮助防守方快速有效的部署安全体系,做好防护。

防守方防御象限

1、防御象限

防御象限是最重要的象限,包含了企业防护的底线产品,以具有防御阻断黑客攻击能力的产品为主,在真实世界的攻防对抗中,它们能够将大多数攻击者抵挡在外,这里重点介绍WAF、FW、HIPS。WAF能够抵挡大部分来自Web的入侵,尤其是可编程的WAF,在面对攻防演练中出现的新漏洞时,能够第一时间通过运营编写脚本实现阻断,新一代的WAF还具备语义分析技术,可以有效减少误报,提升防守方对未知威胁的防御能力。防火墙能够对边界的资产进行有效的管控以及发现、阻断网络中的恶意通讯行为。而对于服务器上的资产这类黑客攻击的重点目标,安装在服务器操作系统内的HIPS能够在第一时间检测到如Webshell、Rootkit、黑客操作行为(反弹shell、暴力破解、提权等)等攻击特征并执行拦截和防护,提升对核心资产的防御水平。

2、检测象限

检测象限以发现和诱捕黑客为主,此象限的产品能够快速进行入侵检测、发现黑客的攻击行为并对其进行诱捕、画像,如HIDS、NTA、Honeypot,这里重点介绍NTA和Honeypot。NTA类的产品全称为Network Traffic Analysis,但笔者更倾向于理解其为Network Threat Analysis,即通过流量对网络中的威胁进行建模和分析,实时感知预警,此类产品相比传统的IPS在流量覆盖以及威胁建模方面更加完整和全面。蜜罐(Honeypot)是很好的发现黑客入侵行为的工具,在真实的网络环境中,防守方不会触发到蜜罐,而通过蜜罐发现的攻击者IP可以直接联动到防火墙进行封锁,且其特有的JSONP探针可以对黑客进行攻击画像,以便第一时间掌握黑客入侵活动,该画像功能对于攻击溯源有着至关重要的作用。

3、安全运营象限

安全运营象限是一个组合象限,是对前面两个的结合,这里推荐产品配合安全分析师的模式。在过去的几年中,渗透测试工程师非常受欢迎,这是很多项目以结果为导向反推企业安全建设造成的。随着安全漏洞层出不穷,黑客攻击事件数量上升,未来安全分析师将更加重要,他们可以分析防守方已经部署的各个安全产品配置策略、部署位置的有效性,并将其调整至最佳,同时对安全事件进行排查和追溯,协助企业解决安全的最后一公里问题。产品工具类可以选择安全编排与自动化响应的SOAR,可以结合安全分析师的策略编排与各个系统的API对接,调整防护和响应策略,做到统一分析、集中展示、快速处理,实现安全的闭环。

4、威胁情报象限

威胁情报象限中的情报工作分为两类。第一类是实时情报的收集与分析,在攻防演练的过程中尤其是大型的攻防演练中,情报变得极其重要。防守方应当持续收集攻击情报,如攻击队的攻击方法、攻击者源IP、常用工具等信息,并及时将这些情报加入防御象限的产品运维中。第二类属于被动情报收集,以扫描器类产品为例,新一代的扫描器往往都具备资产快速分析与漏洞检测能力,考虑到攻击者的手法,此处的漏洞检测应以Web漏洞为主,同时涵盖系统漏洞扫描支持。此类扫描器可以帮助安全分析人员实时对防护期间的资产进行快速探测,并对漏洞进行主动或者被动的扫描,以便将安全问题尽早解决。

上述四个象限中的安全产品同时结合安全分析服务,可以在实际的攻防演练中将防守方的防御能力快速提升到一个较高的水平。攻防对抗的本质是充分暴露问题和验证已有防护手段的有效性,同时对已发现的隐患问题不断修正,这将是一个持续的过程,防守方也需要持续掌握自己的资产动态、漏洞更新、威胁情报等信息,综合运用以达到足够的防御效果。

希望各个防守方能够根据自己的实际情况快速、合理的补全攻防演练中的短板,结合有效的安全分析和运营策略,将更多的攻击者尽早发现、阻拦在自己的防御大门之外。

———————————————————————————————————————-

本文首发于《2019长亭年度漏洞威胁分析与2020安全展望》。报告从“漏洞”和“攻防演练”两个维度解构攻防,抽样来自金融、互联网、通信、能源、医疗、教育、传媒等多个行业的223家企业/机构,透过数字背后的逻辑,尝试梳理安全从业人员的操作方法论,将漏洞关注优先级和修复的经验复制成能力象限,帮助从业人员的部分能力碎片找平水位。

扫码阅读报告,解锁安全新姿势

![]()

长亭科技

全球顶尖的网络信息安全公司,专注为企业级用户提供专业的网络信息安全解决方案。 全球首发基于人工智能语义分析的下一代 Web 应用防火墙,颠覆了传统依赖规则防护的工作原理, 为企业用户带来更智能、更简单、更省心的安全产品及服务。

如有侵权请联系:admin#unsafe.sh