RSAC 2024创新沙盒|Dropzone AI:自动化安全运营研判

日期:2024年05月06日 阅:15

5月6日

RSA Conference 2024

将正式启幕

作为“安全圈的奥斯卡”

RSAC 创新沙盒(Innovation Sandbox)

已成为网络安全业界的创新标杆

创新之下

与绿盟君一道

聚焦网络安全新热点

洞悉安全发展新趋势

走进Dropzone AI

公司背景

Dropzon AI是由Edward Wu 创立的一家自动化安全运营的公司。“我们的使命是为网络防御者提供无限的智能”作为该公司的目标,也非常明确的描述了他们的产品定位与核心竞争力。安全运营一直以来都需要大量的安全专家持续的工作,以确保整个安全系统的正常运作,保护客户的系统。然而随着LLM(大型语言模型)的进步已经实现了认知自动化。利用人工智能来自动化网络安全专业知识和工具已成为趋势。该公司给出了许多产品实例,其根本目标为:使用人工智能赋能安全运营。

产品能力介绍

该公司的产品作用与安全运营的多个方向,通过使用LLM模拟SOC分析专家,可实现自动化的研判甚至于响应。产品本身并不能独立运行,而是通过集成已有的安全工具,通过使用工具调用,收集、分析数据,并进行自动研判。以此提高安全运营效率。这样的产品模式使其拥有强大的灵活性,在当前安全运营环境复杂的情况下,可以根据当前环境最大限度利用已有工具,不但效率高,而且在某些情况下可以比人类考虑的更全面。产品本身已经预训练了许多工具的调用,如图2所示。

在产品简介中,其提出了一个很重要的观点:因为安全运营中人工的效率和精力都有限,因此往往只能对大部分告警做tier-1级的分析,即初步筛选、优先级评定等等初步操作。发现高危之后才能对有限的告警进行深入调查。但自动化安全运营后,提高了效率,可对大量告警进行tier-2或者tier-3级别的深入分析,从而更清晰的理解告警,发现真实攻击。

其产品的主要竞争力有以下几点:

100%研判所有告警。

全自动化深度分析。

全自动化关联分析。

自动总结与良好的推理过程,可随时查看推理来源数据。

高环境适应性,与当前产品解耦,可用于任何安全运营环境而不用改变原来已有工具和环境。

在实例展示中,其一共列举了九个场景,分为三种使用方式。前六个场景主要用于讲解全自动化研判分析能力。上下文知识库问答与威胁狩猎是通过人机交互对话方式实现。最后的上下文询问则展示了其如提升安全运营中人与人的沟通效率,降低沟通成本。接下来我们通过对场景实例介绍, 研究其功能, 以及分析实现该功能的技术推论。

全自动研判体系

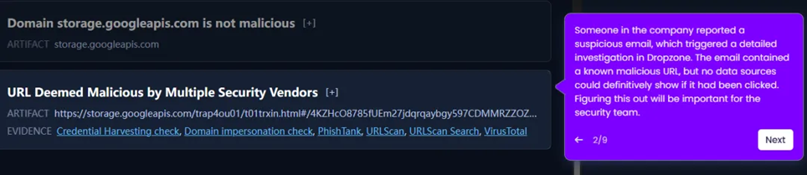

全自动研判主要用于各种危险告警的研判情景,Dropzone AI将会自动调用各种工具对一个告警进行多角度的分析,并自动生成总结和结论。在其官网上给出了自动研判的6个场景,分别是:钓鱼邮件分析、终端告警分析、网络流量告警分析、云服务告警分析、身份认证告警分析和内部威胁告警分析。我们以终端告警为例,详细分析一下其自动研判的效果与工作原理。首先其明确了应用场景: Microsoft defender已经发现一个exe尝试攻击,并将其block。 但作为安全运营人员需要分析细节。

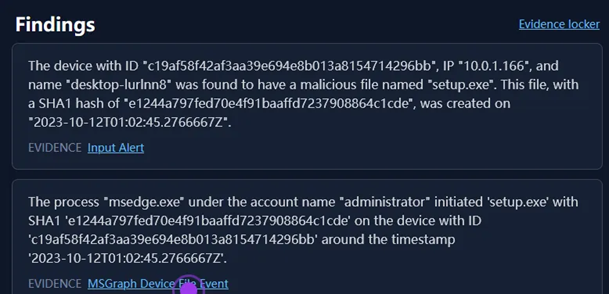

如图3所示,该告警由Microsoft defender生成,Dropzone AI并不进行底层的告警发现,其专注于对于已发现的告警进行研判。这实现了上层分析与底层告警提取的解耦,使Dropzone AI的SOC产品可以更轻松地适应当前已有的SOC环境,而无需修改原本的SOC基础设施。

1)列出所有值得关注的告警

如图4所示,其第一步发现了当前值得关注的告警信息。这属于简单的工程化操作,但对于提升用户体验非常必要。

2)整体总结与结论

Dropzone AI 的研判结果会放在顶部,方便用户浏览。如图4,观察其总结可明显感知其内容是通过大模型生成的。推测其模板可能类似于:“基于以上信息给我写一个总结”, 而结论部分则更像是一个枚举的结果。大模型需要给出一个“标签”:恶意/噪声/不确定 等。然后基于其评定的等级给出固定的结论。图4中的结论为“恶意”,因此建议立刻对该告警做出响应。

3)推理与证据

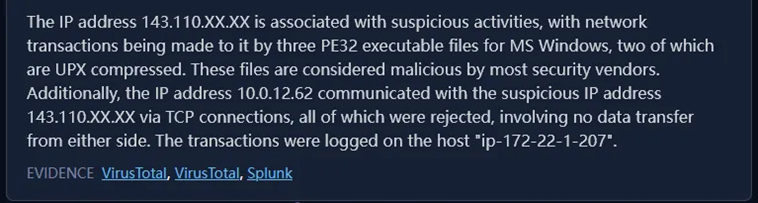

Dropzone AI的结论并非无中生有,而是有着完整的推理细节和结论。图6 开始给出其所有的发现以及细节,结合大模型对于发现的细节给出的推理。共同构成了证据链。通过这一部分的内容,用户可以轻松理解结论的来源,观察其可信度,即使其推论有错误,也很容易被运营专家发现。

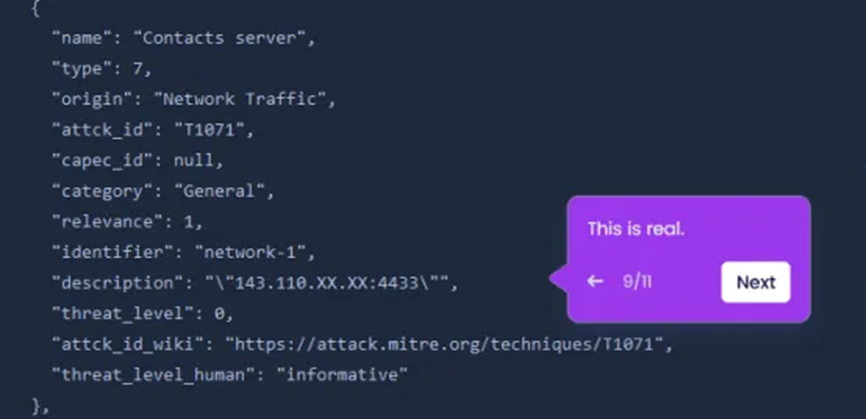

根据其展示的功能推测,其调用了多种不同的工具对告警进行分析。这些结果将返回给大模型,大模型会给出一段基于返回结果的总结。这样就实现了“证据”与“推理”的结合。做到了每一个推理都可以找到出处。图7中,dropzone AI调用了微软的API,该结果用于确认setup.exe是一个拥有执行环境的可执行文件。在图8中,大模型接收到Microsoft 365 Defender Advanced hunting API的结果,并作出了下一步的行动:使用sandbox实际运行该exe文件,分析其行为。在分析结果中,dropzone AI发现一个细节,其试图与一个外部IP建立链接。

与之前相同,其每一步推论都有证据。通过点击即可查阅证据来源的原始数据。如图9所示,当用户质疑其推理正确性时,进入sandbox分析结果即可发现,其确实试图与外部建立链接。

4)关联分析

截止到以上,通过安全专家的深度分析还是可以完成的。但关联分析则需要研判专家对数据有极高的敏感度。而Dropzone AI可以通过大量的查询语句,实现对数据的“敏感度”。图10给出其根据当前的危险IP发现了系统中其他的相关的设备也试图连接此IP。

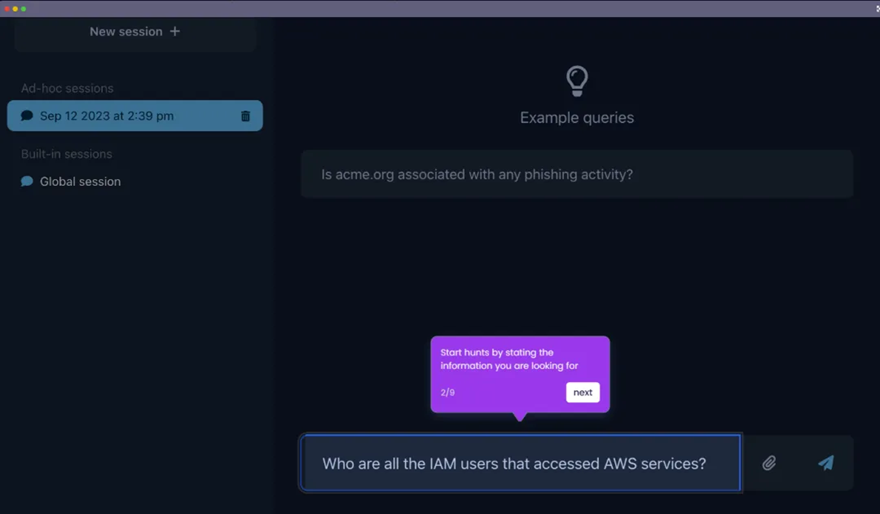

人机交互模式

Dropzone AI 对于不同应用场景给出了不同的交互方式,不同于上文提到的全自动化场景,对于威胁狩猎和知识库,其采取了自然语言对话框交互的方式。如图11、图12所示,其给出了如chatgpt 一样的交互界面,可以理解自然语言,调用工具获得结果,再以自然语言返回给用户。

AI提升人与人交互效率

最后一个场景是通过其SOC平台实现快速交互。在图13的例子中,研判人员发现钓鱼邮件,需要确认该文件是否被执行,因此需要像收邮件的员工询问。Dropzone AI可以自动生成询问邮件,而使用者只需要点击发送。

总结

Dropzone AI 是一家专注于自动化安全运营的公司,其核心产品利用大型语言模型(LLM)和人工智能技术,极大地提升了安全运营的效率和精度。该公司通过整合现有的安全工具,自动收集和分析数据,实现对各种安全告警的深入研判和响应。这种自动化不仅提高了对告警的处理能力,允许进行更为复杂和深入的分析(如tier-2和tier-3级别),而且能够生成详细的推理和证据链,帮助用户更清晰地理解告警的本质。

Dropzone AI 的产品特点包括:

全自动化研判

系统可以自动调用工具对告警进行多角度分析,并生成总结和结论。

高度灵活性和环境适应性

产品可以轻松适应当前的安全运营环境,无需改动现有基础设施。

人机交互模式

通过自然语言交互界面,系统能够理解自然语言,获取和返回数据,提供类似chatgpt的用户体验。

提升人与人交互效率

系统能自动生成需要的询问邮件,简化交流流程,加速问题解决速度。

Dropzone AI 的技术应用不仅限于传统的安全运营场景,还包括钓鱼邮件分析、终端和网络流量告警分析、云服务和身份认证告警分析等,极大地拓宽了自动化安全运营的应用范围。这种全面自动化的研判体系,不仅提高了处理告警的效率,还增强了对复杂安全威胁的响应能力,是现代网络安全防御的重要进步。

参考文献

[1] www.dropzone.ai

如有侵权请联系:admin#unsafe.sh