导语:GRX 是移动电信的一个组件,可促进跨不同地理区域和网络的数据漫游服务。

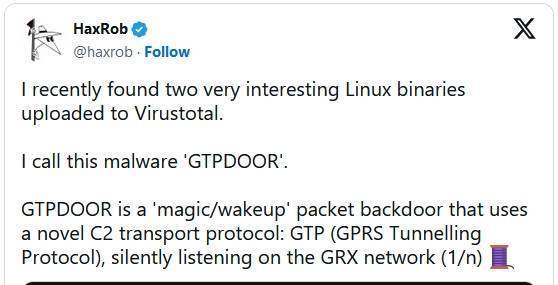

安全研究人员发现了一个专为移动运营商网络设计的新的 Linux 后门,名为 GTPDOOR。GTPDOOR 背后的威胁分子以 GPRS 漫游交换 (GRX) 附近的系统为目标,例如 SGSN、GGSN 和 P-GW,这些系统可以为攻击者提供对电信核心网络的直接访问。

GRX 是移动电信的一个组件,可促进跨不同地理区域和网络的数据漫游服务。服务 GPRS 支持节点 (SGSN)、网关 GPRS 支持节点 (GGSN) 和 P-GW(分组数据网络网关(用于 4G LTE))是移动运营商网络基础设施内的组件,每个组件在移动通信中发挥不同的作用。

由于SGSN、GGSN和P-GW网络更多地暴露在公众面前,IP地址范围列在公开文件中,研究人员认为它们可能是获得移动运营商网络初始访问权限的目标。

安全研究人员解释说 ,GTPDOOR 很可能是属于“LightBasin”威胁组织 (UNC1945) 的工具,该组织因专注于全球多家电信公司的情报收集而臭名昭著。

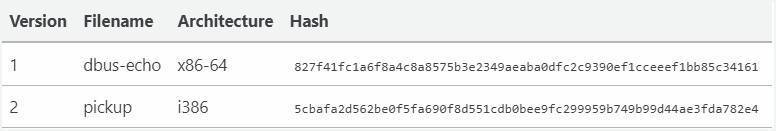

研究人员发现了 2023 年底上传到 VirusTotal 的两个版本的后门,这两个版本基本上都没有被防病毒引擎检测到。这些二进制文件针对的是非常旧的 Red Hat Linux 版本,表明目标已经过时。

隐秘的 GTPDOOR 操作

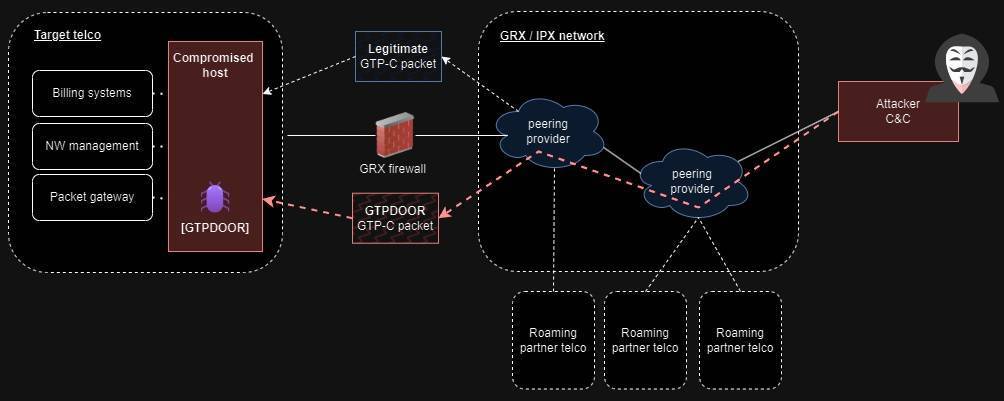

GTPDOOR 是一种专为电信网络量身定制的复杂后门恶意软件,利用 GPRS 隧道协议控制平面 (GTP-C) 进行隐蔽命令和控制 (C2) 通信。它用于部署在与 GRX 相邻的基于 Linux 的系统中,负责路由和转发漫游相关的信令和用户平面流量。

使用 GTP-C 进行通信允许 GTPDOOR 与合法网络流量混合,并利用不受标准安全解决方案监控的已允许端口。为了提高隐蔽性,GTPDOOR 可以更改其进程名称以模仿合法的系统进程。

该恶意软件侦听特定的 GTP-C 回显请求消息(“魔术数据包”)以唤醒并在主机上执行给定的命令,将输出发送回其操作员。

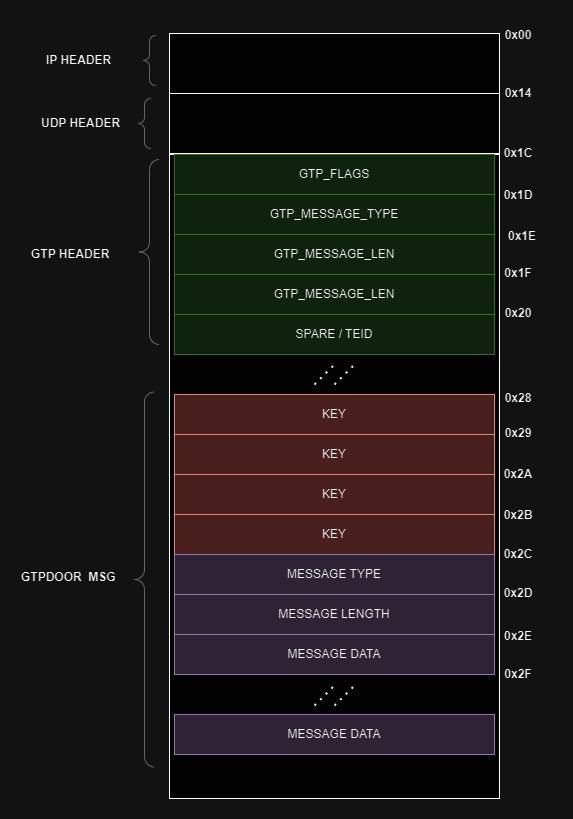

恶意数据包结构

GTP 数据包的内容使用简单的 XOR 密码进行身份验证和加密,确保只有授权的操作员才能控制恶意软件。

GTPDOOR v1 支持在被破坏的主机上执行以下操作:

·设置用于 C2 通信的新加密密钥

·将任意数据写入名为“system.conf”的本地文件

·执行任意shell命令并发送回输出

GTPDOOR v2 支持上述操作以及以下操作:

·指定允许通过访问控制列表 (ACL) 机制与受感染主机通信的 IP 地址或子网

·检索ACL列表,对后门的网络权限进行动态调整

·清除 ACL 以重置恶意软件

安全研究人员还强调了该恶意软件能够从外部网络秘密探测,通过任何端口传递的 TCP 数据包引发响应。

GTPDOOR 攻击概述

检测与防御

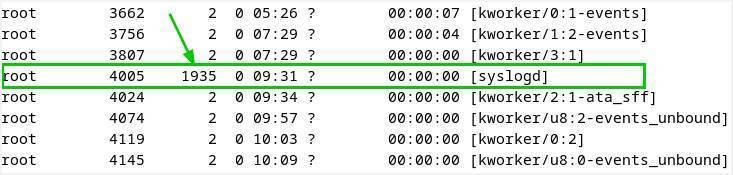

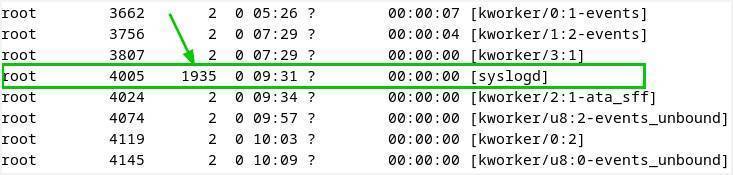

检测策略包括监视异常的原始套接字活动、意外的进程名称以及特定的恶意软件指示器(例如重复的系统日志进程)。

推荐的检测步骤如下:

1.使用 lsof 检查打开的原始套接字,表明存在潜在的漏洞。

2.使用 netstat -lp --raw 查找异常的监听套接字。

3.识别具有异常 PPID 的模仿内核线程的进程。

4.搜索 /var/run/daemon.pid,这是 GTPDOOR 使用的互斥文件。

5.查找可能由恶意软件创建的意外 system.conf 文件。

PID异常

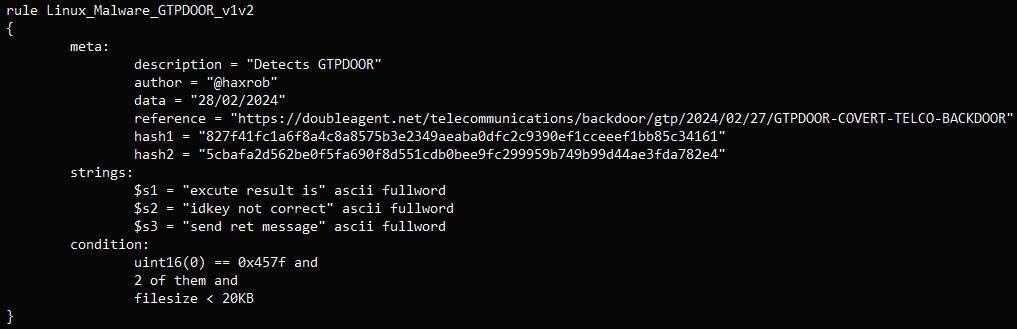

还提供了以下供防御者检测 GTPDOOR 恶意软件的 YARA 规则。

最后,安全研究人员提出了防御措施,如设置严格规则并自觉遵守 GSMA 安全指南,利用 GTP 防火墙,阻止或过滤掉恶意数据包和连接。

文章翻译自:https://www.bleepingcomputer.com/news/security/stealthy-gtpdoor-linux-malware-targets-mobile-operator-networks/如若转载,请注明原文地址