导语:智能电视通常具有需要帐户的应用程序,例如流媒体服务,攻击者可能会窃取这些帐户来达到控制目的。

安全研究人员发现了四个漏洞,影响多个版本的 WebOS(LG 智能电视使用的操作系统)。这些缺陷可以对受影响的模型进行不同程度的未经授权的访问和控制,包括授权绕过、权限升级和命令注入。

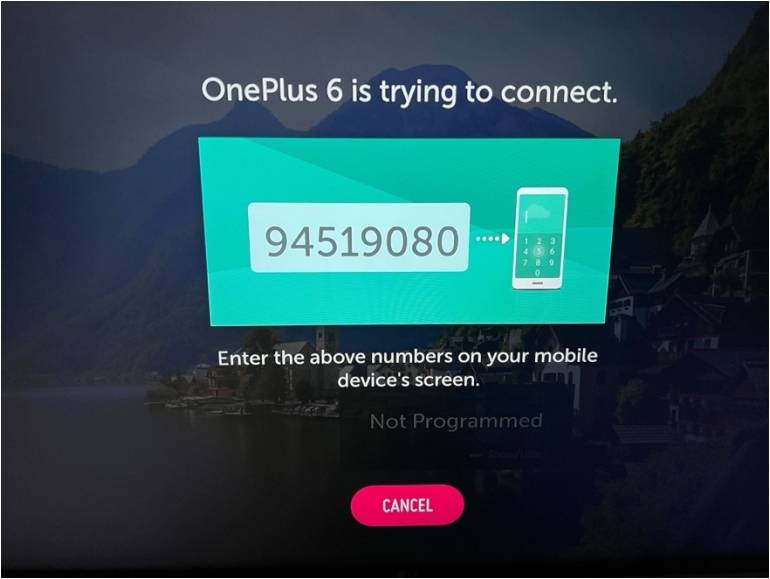

潜在的攻击取决于使用在端口 3000/3001 上运行的服务在设备上创建任意帐户的能力,该服务可用于使用 PIN 的智能手机连接。

连接电视的 PIN

安全研究人员解释说,虽然易受攻击的 LG WebOS 服务应该只在局域网 (LAN) 设置中使用,但 Shodan 互联网扫描显示, 91000 个暴露的设备可能容易受到这些缺陷的影响。

这四个缺陷总结如下:

·CVE-2023-6317允许攻击者利用变量设置绕过电视的授权机制,从而在没有适当授权的情况下向电视机添加额外的用户。

·CVE-2023-6318是一个特权提升漏洞,允许攻击者在 CVE-2023-6317 提供的初始未经授权的访问之后获得 root 访问权限。

·CVE-2023-6319涉及通过操纵负责显示音乐歌词的库来注入操作系统命令,从而允许执行任意命令。

·CVE-2023-6320允许通过利用com.webos.service.connectionmanager/tv/setVlanStaticAddress API 端点进行经过身份验证的命令注入,从而以 dbus 用户身份执行命令,该用户具有与 root 用户类似的权限。

这些漏洞影响 LG43UM7000PLA上的 webOS 4.9.7–5.30.40、OLED55CXPUA上的 webOS 04.50.51–5.5.0、OLED48C1PUB 上的 webOS 0.36.50–6.3.3-442 以及 OLED48C1PUB上的 webOS 03.33.85–7.3.1-43 OLED55A23LA。

安全研究人员于 2023 年 11 月 1 日向 LG 报告了其调查结果,但该供应商直到 2024 年 3 月 22 日才发布相关安全更新。

尽管 LG 电视会在重要的 WebOS 更新可用时提醒用户,但这些更新可能会无限期推迟。因此,受影响的用户应通过转到电视的“设置”>“支持”>“软件更新”并选择“检查更新”来应用更新。可以从同一菜单启用在可用时自动应用 WebOS 更新。

尽管电视在安全性方面要求不高,但在这种情况下,远程命令执行的严重性仍不容忽视,因为它可能为攻击者提供一个枢纽点,以到达连接到同一网络的其他更敏感的设备。

此外,智能电视通常具有需要帐户的应用程序,例如流媒体服务,攻击者可能会窃取这些帐户来达到控制目的。

最后,易受攻击的电视可能会受到恶意软件僵尸网络的危害,这些僵尸网络会将其纳入分布式拒绝服务 (DDoS) 攻击或用于加密货币挖矿。

文章翻译自:https://www.bleepingcomputer.com/news/security/over-90-000-lg-smart-tvs-may-be-exposed-to-remote-attacks/如若转载,请注明原文地址