2024-3-29 23:1:47 Author: www.cybersecurity360.it(查看原文) 阅读量:13 收藏

Google ha implementato la correzione di sette vulnerabilità di sicurezza nel browser web Chrome, tra cui due zero-day il cui possibile sfruttamento è stato dimostrato durante la competizione di hacking Pwn2Own Vancouver 2024.

Le versioni di Chrome interessate dalle vulnerabilità sono le seguenti:

- versioni precedenti alla 123.0.6312.86/.87 per Windows e Mac

- versioni precedenti alla 123.0.6312.86 per Linux

Il rollout degli aggiornamenti è previsto nei prossimi giorni o settimane.

Secondo il bollettino di sicurezza pubblicato dal CSIRT Italia, l’impatto delle vulnerabilità è alto/arancione (65,12/100)

I dettagli delle vulnerabilità corrette in Chrome

La vulnerabilità più importante corretta in Chrome con il pacchetto cumulativo di aggiornamenti rilasciato da Google è stata tracciata come CVE-2024-2887 e consiste in una debolezza “Type confusion” che consente l’accesso a una risorsa in memoria utilizzando un file di tipo incompatibile.

Il bug, identificato nello standard WebAssembly (Wasm) e classificato come di alta gravità, è stato scoperto dal ricercatore Manfred Paul che ha dimostrato lo sfruttamento di questa vulnerabilità nel primo giorno del Pwn2Own, utilizzando un exploit di esecuzione di codice remoto (RCE) attraverso una pagina HTML appositamente creata, prendendo di mira sia Chrome sia Edge.

La seconda vulnerabilità zero-day, tracciata come CVE-2024-2886, è stata invece sfruttata da Seunghyun Lee del KAIST Hacking Lab durante il secondo giorno del concorso CanSecWest Pwn2Own.

Questa vulnerabilità è descritta come una debolezza di tipo “use-after-free” (UAF, uso di memoria dinamica, anche se già deallocata, a causa di un errore nel codice) nell’API WebCodecs, utilizzata dalle applicazioni web per codificare e decodificare contenuti audio e video.

Un suo sfruttamento potrebbe consentire ad attaccanti remoti di eseguire letture/scritture arbitrarie tramite pagine HTML appositamente create.

Lee ha inoltre sfruttato la vulnerabilità CVE-2024-2886 per ottenere l’esecuzione di codice remoto utilizzando un singolo exploit che prendeva di mira sia Google Chrome sia Microsoft Edge.

Una vulnerabilità “attraente” per i cyber criminali

Un’altra vulnerabilità potenzialmente attraente per i criminali informatici è la CVE-2024-2883, una vulnerabilità anche questa di tipo Use After Free (UAF) nel componente Angle di Google Chrome, che si occupa del contenuto WebGL (Web Graphics Library), un’API JavaScript per la renderizzazione di grafica interattiva 2D e 3D all’interno dei browser web compatibili, senza necessità di plugin.

Un attaccante potrebbe creare una pagina HTML appositamente progettata – che può essere pubblicata online come un sito web – per sfruttare la vulnerabilità, portando potenzialmente a un sistema compromesso.

Tempi di risposta alla scoperta di vulnerabilità zero-day

Ricordiamo che Google ha prontamente risposto correggendo le due vulnerabilità zero-day nel canale stabile di Chrome, versione 123.0.6312.86/.87 per gli utenti Windows e Mac e 123.0.6312.86 per gli utenti Linux, con un rollout globale previsto nei prossimi giorni.

È interessante notare come Mozilla abbia recentemente corretto due vulnerabilità zero-day in Firefox sfruttate dallo stesso Manfred Paul sempre durante il Pwn2Own Vancouver 2024, il giorno stesso in cui queste sono state dimostrate.

Mentre Mozilla ha impiegato un solo giorno e Google cinque giorni per patchare queste vulnerabilità, i fornitori di solito si prendono il loro tempo per rilasciare patch per i difetti di sicurezza dimostrati a Pwn2Own, avendo a disposizione 90 giorni prima che i dettagli dei bug vengano divulgati pubblicamente dall’iniziativa Zero Day di Trend Micro.

Una curiosità: grazie alla scoperta delle vulnerabilità in Mozilla Firefox e Google Chrome, Manfred Paul è stato il vincitore dell’edizione 2024 del Pwn2Own 2024, portandosi a casa premi in denaro per un totale di 202.500 dollari, sul 1.132.500 vinti complessivamente dagli altri ricercatori di sicurezza che hanno dimostrato 29 exploit zero-day e catene di exploit durante i due giorni della manifestazione.

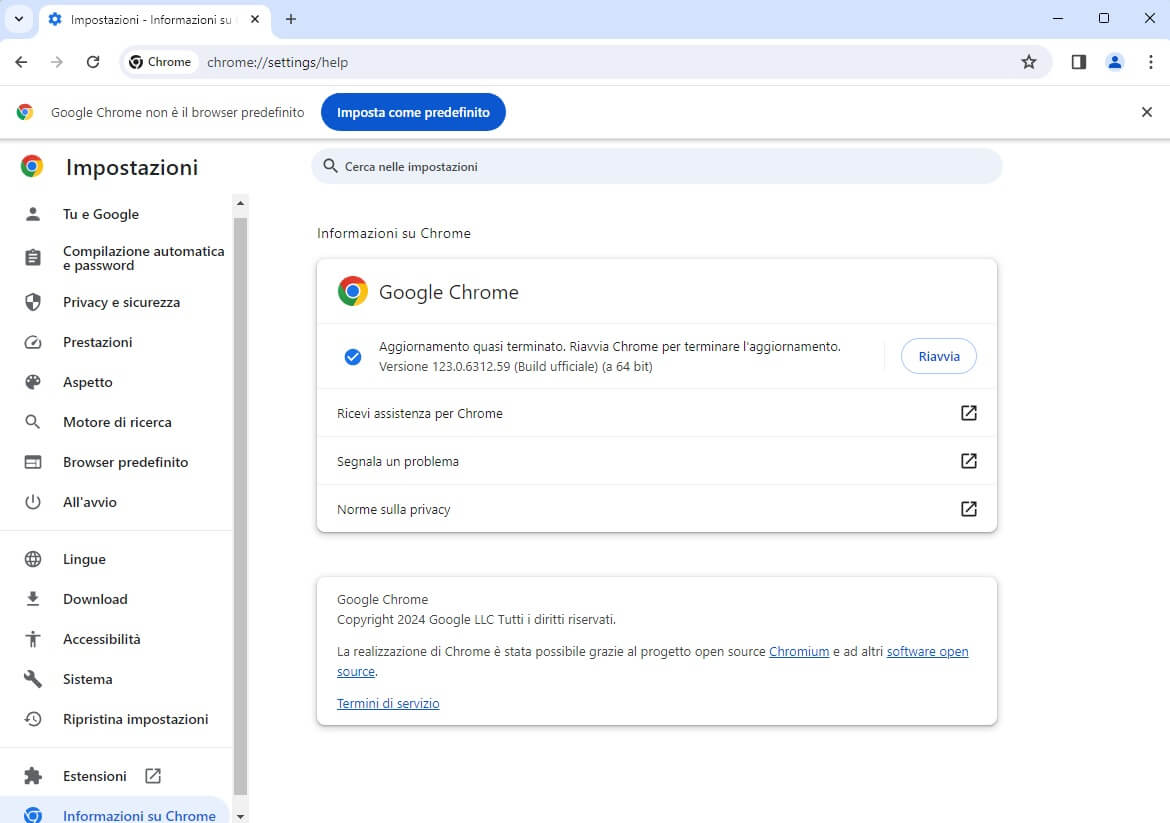

Come aggiornare Google Chrome

Come dicevamo in apertura dell’articolo, le nuove vulnerabilità zero-day sono state risolte in Google Chrome 123.0.6312.86/.87 per Windows e Mac e 123.0.6312.86 per Linux.

Come impostazione predefinita, il browser web controlla automaticamente la presenza di nuovi aggiornamenti e li installa dopo il riavvio successivo del programma.

Per verificare la disponibilità dell’aggiornamento e installare subito la patch, è sufficiente avviare Chrome, cliccare sul pulsante con i tre puntini in alto a destra per accedere al menu Personalizza e controlla Google Chrome e spostarsi nella sezione Guida/Informazioni su Google Chrome.

Terminato il download dell’aggiornamento, è sufficiente cliccare sul pulsante Riavvia per applicare la patch.

Al successivo riavvio del browser, è sufficiente accedere nuovamente allo stesso menu Personalizza e controlla Google Chrome.

Da qui potremo verificare la corretta installazione del nuovo aggiornamento.

如有侵权请联系:admin#unsafe.sh