导语:Elcomsoft iOS Forensic Toolkit可以无需越狱即可对运行iOS 11和iOS 12的iPhone进行取证分析,执行完整的文件系统获取,并从非越狱的iPhone和iPad设备解密密钥链。

Elcomsoft iOS Forensic Toolkit可以无需越狱即可对运行iOS 11和iOS 12的iPhone进行取证分析,执行完整的文件系统获取,并从非越狱的iPhone和iPad设备解密密钥链。

注意:本文取证的iPhone必须只运行iOS 11或12,iOS 12.3,iOS 12.3.1和12.4.1也都不行,另外,必须使用苹果开发者程序中注册的苹果ID。在本文中,我将介绍一种新的取证分析方法,并比较该方法与传统的需要越狱才能取证的方法之间的优缺点。

为什么传统的取证分析要进行越狱?

在我开始讨论不需要越狱的新提取方法之前,让我先介绍一下传统的取证分析。在许多情况下,越狱设备是获取文件系统和从iOS设备解密钥匙串的唯一方法。越狱设备可提供对设备内部文件和安全密钥的必需的低级访问权限,这是我们执行提取所必须的前提。

但传统的越狱办法也有其很多缺点,比如如果操作不当,越狱可能很危险。越狱设备会修改文件系统,特别是在安装过程中没有密切注意的情况下,越狱会安装许多不必要的东西,一旦提取完成,这些东西将很难被删除。最后,越狱是从第三方渠道获得的,这意味着从不安全的来源获得越狱可能会使设备暴露于恶意软件中。因此对于取证专家而言,越狱可能不是一种更好的选择,这正是本文要介绍无需越狱即可取证的原因。

基于代理的提取

新的提取方法基于对文件系统的直接访问,不需要越狱设备。使用基于代理的提取,你可以执行完整的文件系统提取并解密钥匙串,而不会发生与第三方越狱相关的风险和占用空间的问题。

基于代理的提取是最新的提取方法,以前从来没有人提过。在以前的版本中,iOS Forensic Toolkit提供了高级逻辑提取(所有设备)和带钥匙串解密的完整文件系统提取(仅限越狱设备)的选择,第二种获取方法需要安装越狱。

EIFT 5.30引入了基于直接访问文件系统的第三种提取方法,新的获取方法利用了iOS Forensic Toolkit研究人员开发的获取工具。安装后,该代理将与你的计算机对话,与基于越狱的提取相比,其速度和可靠性大大提高。此外,基于代理的提取是完全安全的,因为它既不会修改系统分区,也不会挂载文件系统,同时对要提取的信息执行自动即时哈希处理。基于代理的提取不会对用户数据进行任何更改,而是直接进行数据提取。文件系统映像和所有钥匙串记录均被提取并解密。完成后,你可以使用单个命令删除代理。

代理提取方法的选择范围

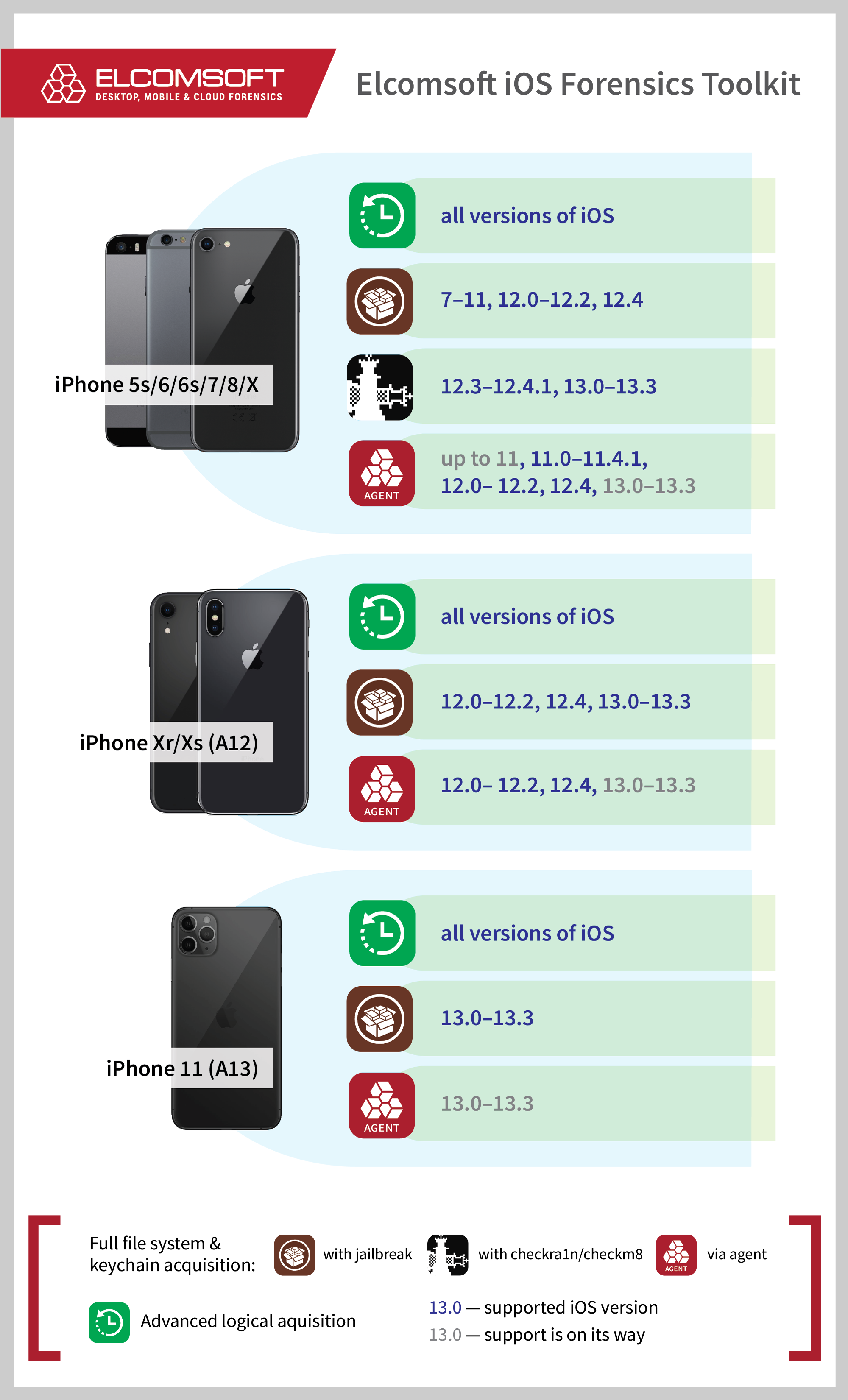

无越狱提取只适用于有限范围的iOS设备。支持的设备从iPhone 5s一直到iPhone Xr、Xs和Xs Max,但前提是它们运行iOS 11到iOS 12.4的任何系统(iOS 12.3和12.3.1除外)。另外,运行在相应SoC上的苹果iPad设备也适合无越狱提取。与其他获取方法相比,这里是基于代理的提取方法:

四种提取方法之间的差异如下:

逻辑获取:适用于iOS的所有设备和版本,提取备份(一些日志)可以解密钥匙串项(不是全部),提取媒体文件和应用程序共享数据。

越狱提取:完整的文件系统提取和钥匙串解密,只有在iOS版本和硬件的特定组合可用的情况下才有可能越狱。

使用checkra1n/checkm8进行提取:完整文件系统提取和钥匙串解密。利用硬件漏洞,适用于iOS 12.3-13.3.1。兼容性仅限于A7..A11设备(最高包括iPhone X)。如果密码未知,则只能进行有限的BFU提取。

基于代理的提取:完整的文件系统提取和钥匙串解密,不需要越狱。仅适用于有限范围的iOS版本(iOS 11-12,但12.3.1、12.3.2、12.4.1除外)。

先决条件

在开始之前,您必须在苹果的开发者程序中注册一个Apple ID,才能将该代理安装到要购买的iOS设备上。连接到该帐户的Apple ID必须启用双因素身份验证。此外,你将需要在Apple帐户中设置特定于应用程序的密码,并在代理安装期间使用该特定于应用程序的密码,而不是常规的Apple ID密码。

重要提示:你最多可以将自己的开发者帐户用于每种类型的100台设备(例如100台iPhone和100台iPad)。你可以删除以前注册的设备,以便为其他设备腾出空间。

使用基于代理提取的详细步骤

一旦你的苹果ID加入了苹果的开发者程序,并创建了一个特定于应用程序的密码,你就可以开始使用代理了。

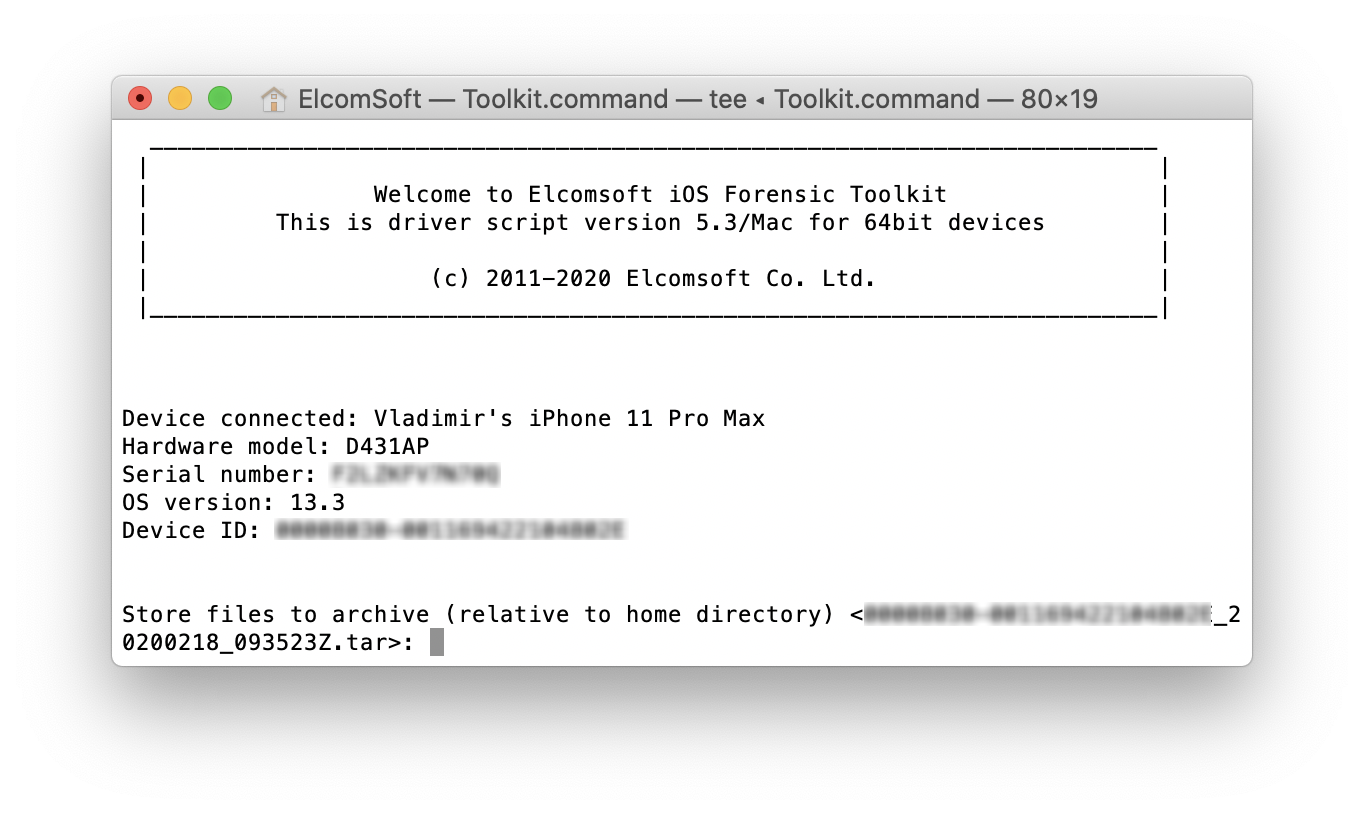

1. 将要获取的iOS设备连接到计算机,批准配对请求(你可能必须在设备上输入密码才能执行此操作)。

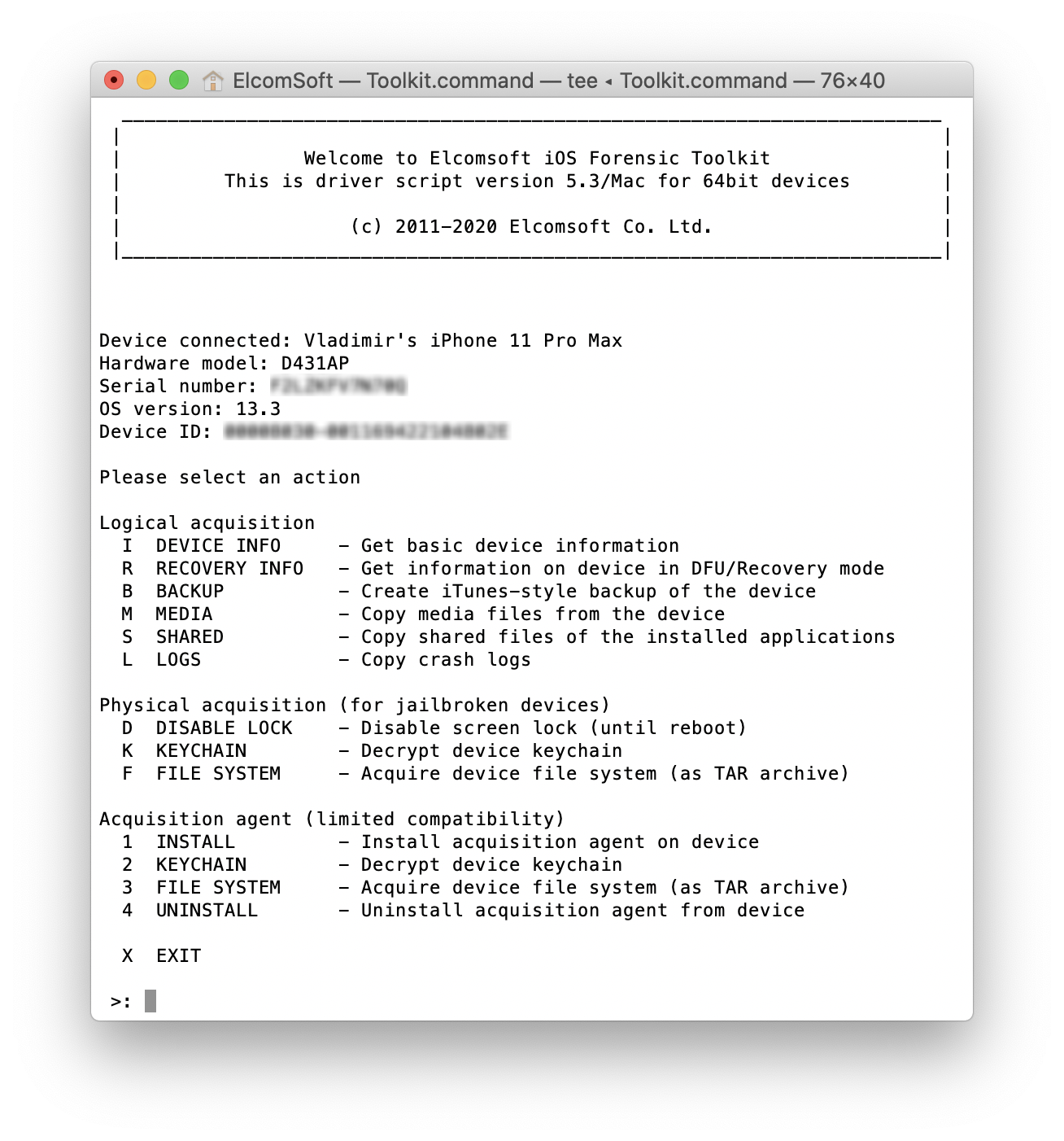

2. 启动Elcomsoft iOS Forensic Toolkit 5.30或更高版本,出现主菜单。

3. 强烈建议先执行逻辑获取(通过创建备份,提取媒体文件等);

4. 对于基于代理的提取,你将使用数字命令;

5. 使用“1”(安装代理)命令安装代理,你将必须输入凭据(Apple ID和你生成的特定于应用程序的密码)。然后输入与你的开发者帐户相关的“Team ID”。请注意,非开发人员的Apple ID帐户不足以安装代理。安装完成后,在设备上启动代理,然后返回桌面继续;

6. 获取步骤与基于越狱的获取类似,只是不需要使用' D '(禁用锁定)命令,让代理(iOS应用)在前台运行;

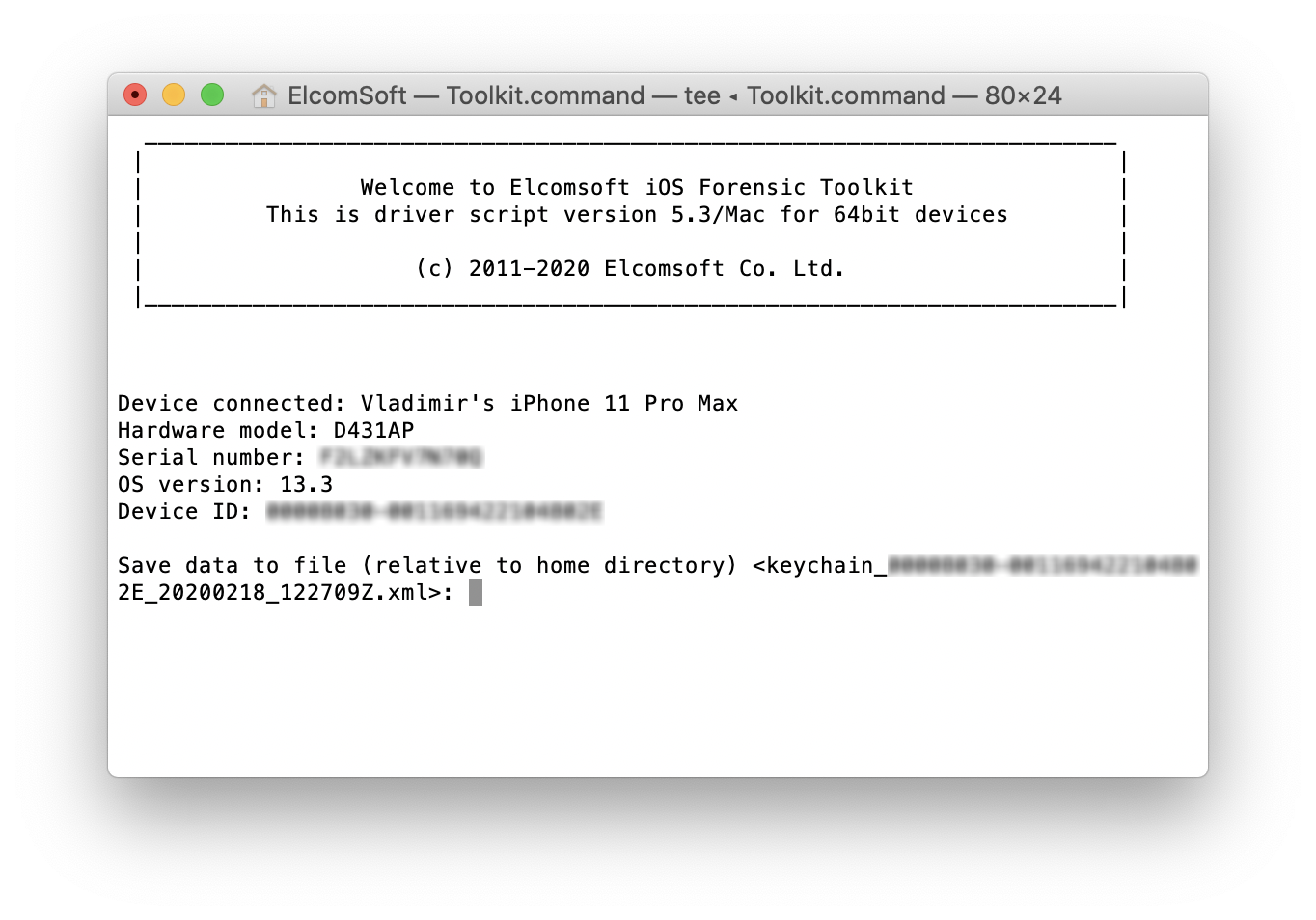

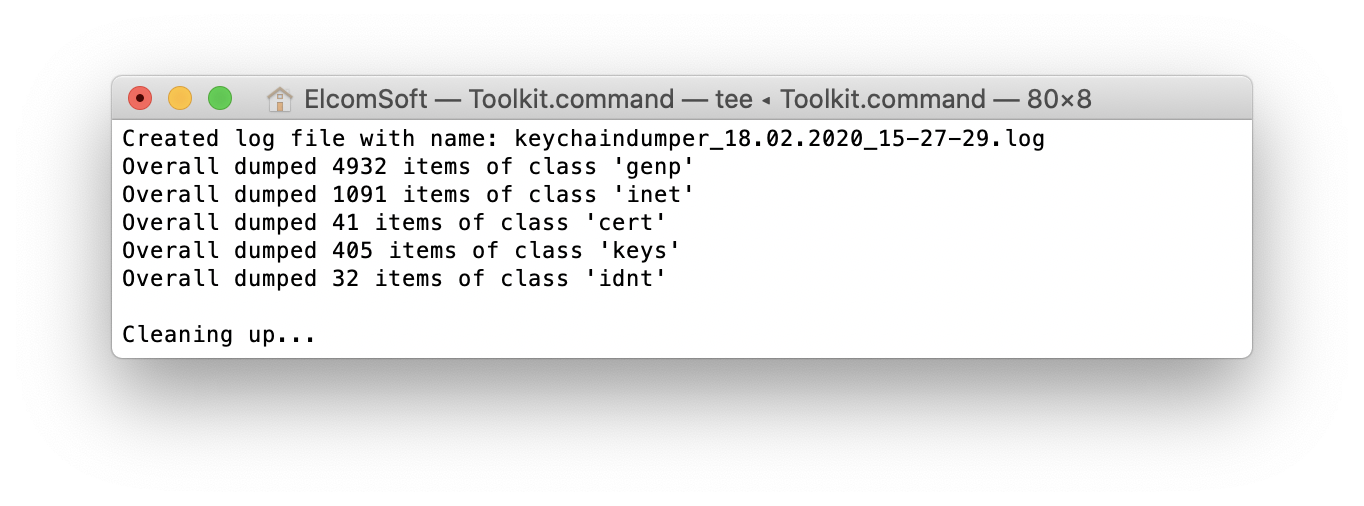

7. 通过输入“2”命令获取钥匙串,钥匙串的副本将被保存;

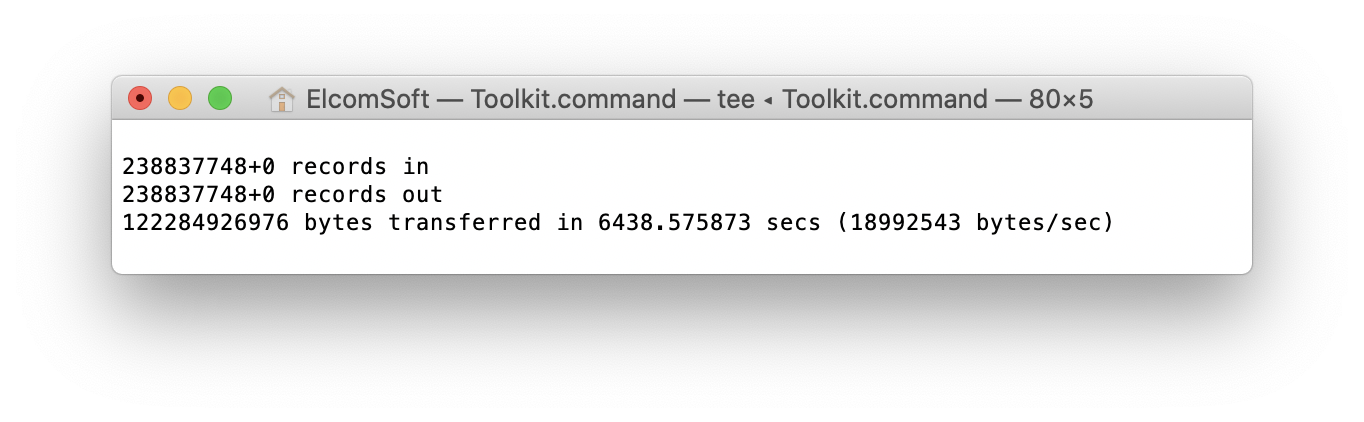

8. 使用“ 3”命令解压缩文件系统,将创建TAR格式的文件系统映像;

9. 完成提取后,请使用' 4 '命令从设备中删除代理。

要分析文件系统映像,请使用Elcomsoft Phone Viewer或支持.tar映像的替代取证工具。要分析钥匙串,请使用Elcomsoft Phone Breaker。为了进行手动分析,请挂载或解压缩映像(我们建议使用UNIX或macOS系统)。

总结

如果你使用的是iOS 11 - 12.2或12.4的未越狱过的苹果设备,如果你因为这样或那样的原因无法越狱,尝试一下新的提取模式。 iOS Forensic Toolkit 5.30可以提取文件系统并解密钥匙串,不留下明显痕迹,不会重新安装,也不会修改文件系统,同时提供安全,快速和可靠的提取。

本文翻译自:https://blog.elcomsoft.com/2020/02/iphone-acquisition-without-a-jailbreak-ios-11-and-12/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh