ClearSky安全团队近期发现了一款新型恶意软件PowDesk。它是一个简单的、基于powershell的恶意软件,可能来自伊朗威胁组织APT34(OilRig/HelixKitten),目标是运行LANDesk的主机。

该恶意软件兼容32位和64位系统,能通过存储在C&C服务器上的PHP页面窃取受感染计算机的名称。在分析恶意软件的行为之后,研究人员推测攻击者可能创建了一份白名单,记录有使用LANDesk管理软件的公司。

文件分析

该样本已于2019年12月13日首次上传至VirusTotal,被26家杀毒软件厂商检测为恶意。

文件名称:CBA8REINSTALL [1] . exe

文件类型:Win32 EXE

档案大小:66.50 KB

创建日期:21/01/2017

MD5: 2 de2e528991ac2d85aa8f12fce5351ad

sha - 1: 7 e14e661a577e7cb502717e9570c6651932ab4b8

ca490c60ec41569b35f31f1860ff4663bba44d1daac64760ecdfe694203d sha - 256: 8406

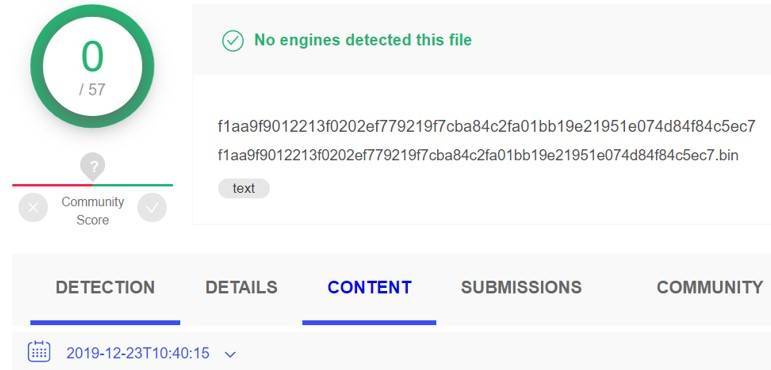

初始可执行文件运行后,PowerShell文件被放入%TEMP%文件夹中,PowerShell文件名随机生成,包含四个大写字母或数字的组合。该脚本最早在12月23日上传到VirusTotal,当时没有引擎检测到该文件为恶意文件:

但一天之后,有三个引擎将脚本检测为恶意:

PowDesk包含端点验证机制,检查结果发送给攻击者后再由他们决定是否继续攻击。此机制可能用于验证公司是否有使用LANDesk。PowDesk运行如下命令进行检验:

PowerShell代码中定义的第一个赋值变量是“$ld32”和“$ld64”(对应的系统版本是32位和64位),变量的值是程序文件的文件夹。两个文件夹的名称都是“LANDesk”。之后,一些函数被激活:

“Send-Results”函数

“Send-Results”函数用于检查是否存在名为“ cba8”的服务且处于活动状态,并检查LANDesk文件夹是否存在于上述变量中定义的目标位置。检查后的结果以“计算机名称+预定义字段”的形式,通过HTTP请求发送到C&C服务器:

hXXp://lcepos[.]com/php/reclaimlandesk[.]php?devicename=$name&result=$result

预定义字段似乎可以过滤掉未安装LANDesk Agent的目标,具体字段如下:

在调查过程中, 研究人员试图绕过验证机制,但C&C服务器拒绝了实验室环境中的通信。 研究人员推测,攻击者已在服务器上创建了被攻击公司IP范围的白名单,或者是特定计算机名称的白名单(可能性较低)。

记录了C&C通信的WireShark截图:

C&C响应页面:

在进一步的源代码中,可以看到一个条件,即如果LANDesk的文件夹确实存在于被攻击的计算机上,则将定义四个变量$exe、$Invscan、$reg、$pol以更新系统组件的位置:

“ Start-LDProcesses”函数

在第一阶段,该函数查找系统中的两个进程sdclient和vulscan并将其中止。“ sdclient”进程可以使管理界面在端站上运行项目扫描或漏洞扫描。

此后,该函数使用命令“ / r”激活“ brokerconfig.exe” 进程,该命令向LANDesk Management Suite的基于云的管理服务器请求证书。

接下来,将使用命令“ / sync”和“ / noui”激活“ ldiscn32.exe”进程,以与系统的数据库同步。“ / noui”命令负责在后台执行操作而无需用户通知。

最后,负责规则同步的“ policysync.exe”进程将运行。

恶意软件激活机制

在PowerShell文件的底部,可以找到一些核心检查机制,检查包括验证LANDesk的“ cba8”服务是否存在及其运行状态,步骤如下:

首先,检查“ cba8”服务的状态是否为“正在运行”,如果是则激活“Send-Results”函数以更新攻击者的C&C服务器。

如果该服务未运行,则将其激活,并且激活“ Start-LDProcesses”函数。

如果该服务根本不在受攻击的系统上,则将使用“ / register”命令激活“ residentAgent.exe”进程,该命令将安装LANDesk Management Agent Service,之后再激活“ cba8”以及相关的系统进程。

IOCs

SHA-256:

8406ca490c60ec41569b35f31f1860ff4663bba44d1daac64760ecdfe694203d

域名:

lcepos[.]com

URL:

hxxp://lcepos[.]com/php/reclaimlandesk[.]php?devicename=$name&result=$result

本文翻译自:https://www.clearskysec.com/powdesk/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh