read file error: read notes: is a directory 2024-1-18 16:43:12 Author: 微步在线研究响应中心(查看原文) 阅读量:52 收藏

事件概要

关键信息

1、根据公开信息,我们发现了受害者与Lockbit团伙谈判的聊天截图,根据截图可以看到相关聊天会话被创建于1月8日:

2、事件被公开:2024年01月16日勒索组织通过其官网进行公开勒索信息后,就被大量的宣传和报道,且官网被攻击者篡改为勒索页面;

同时各类相关媒体平台都进行了公开信息报道如下:

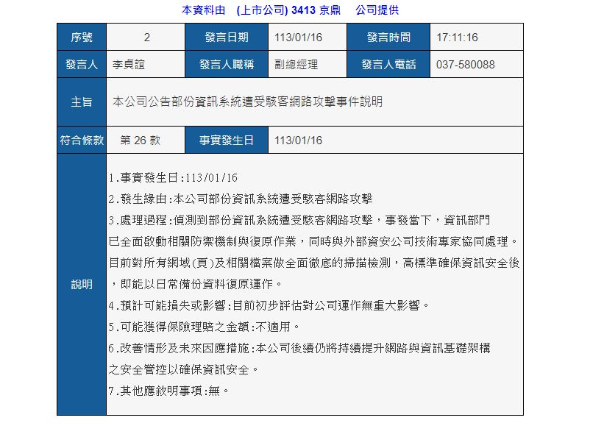

3、官方公告:

17日17时11分,京鼎在傍晚股市公开咨询观测站发布重大信息,证实部分资讯系统遭到攻击,初步评估对公司运作无重大影响。该公司表示检测到攻击行为后,他们已全面启动相关防御机制与恢复作业,并与外部安全公司协同处理:

此次事件是中国台湾首次有黑客团伙窃取资料后还明目张胆,直接到公司官网公开勒索,台湾地区“调查局”十分重视。据了解,京鼎已致电口头向“调查局”联络,台湾地区“调查局”也已立案追查,将于17日做笔录,并提供相关资料。

台湾地区“调查局”表示,若京鼎保存的资料都有在3至6个月内,办案人员才有机会追踪黑客的IP地址,倘若保存资料的时间不够长,在追查上较为困难,但京鼎资料应该都有备份,初判运营不会被影响。

事件分析

1、该攻击事件背后黑客组织疑似LockBit组织

根据官网公开发布的勒索信发现该勒索组织黑客团伙为lockbit组织:

利用微步网络空间测绘系统微图的分析,此次事件涉及公开勒索受影响的网站域名及IP如下:

foxsemicon.com | 211.75.203.138 |

foxsemicon.com.tw | 211.75.203.132 |

www.foxsemicon.com | 211.75.203.138 |

www.foxsemicon.com.tw | 211.75.203.138 |

nas.foxsemicon.com | 60.249.78.168 |

2、此次攻击事件大约发生在2024年1月6日至8日前后:

结合官网域名www.foxsemicon.com及解析IP地址,通过X社区-资产测绘发现在2024年1月6日至8日这两天平台无法正常访问,随后官网访问正常。

3、测绘发现该企业存在NAS及SPAM SQR邮件暴露再公网,且近期相关产品曝光过高危漏洞

截至此刻,京鼎的NAS站点还挂着勒索信息,相关测绘查询地址:https://x.threatbook.com/v5/survey?q=ip="60.249.78.168"

根据微步X社区-资产测绘数据分析发现,京鼎集团曾在外网开放 SPAM SQR 电子邮件安全网关和 NAS系统;

我们发现该SPAM SQR 电子邮件安全网关系统再2023年曾经曝光过高危漏洞,详情可以参考:https://x.threatbook.com/v5/vul/XVE-2023-5582?searchStr=CVE-2023-24835,但暂时没有更多证据证明此次攻击事件的入侵源头与该漏洞有关,我们建议使用了该产品的企业进一步排查。

资产相关详情可参考X社区-资产测绘链接:https://x.threatbook.com/v5/survey?q=ip="60.249.78.168"

4、测绘拓线发现相关可疑攻击线索

随着我们对数据的进一步分析,通过X社区-资产测绘(相关查询语法:https://x.threatbook.com/v5/survey?q=body="TOTAL DATA VOLUME: 5TB")检索勒索公开信息我们发现位于芬兰的一个IP地址上也公布了完全一致的信息,该IP地址95.216.100.213早在2024-01-14号的时候就进行了公开信息的发布:

结合其他平台信息发现,该IP地址81端口上在2023-12-19被发现曾经有部署过CS Beacon木马,如下信息:

基于以上信息,我们怀疑该IP地址可能与此次攻击事件有关联,但因为缺乏更多关联信息,暂时无法确认,我们建议相关行业及企业可以利用该情报进行内部的排查。

黑客组织

1、Lockbit勒索组织简介

LockBit勒索病毒首次攻击于2019年9月被发现,最开始被称作为ABCD勒索病毒,因为它加密后的文件后缀名为abcd,随后它加密后的文件后缀修改为lockbit,并被更名为LockBit勒索病毒,于2021年6月该勒索病毒推出了它的更新版本LockBit2.0,并加入了磁盘卷影和日志文件删除等新功能,同时还推出了它的专用窃密木马StealBit,对受害者进行双重勒索攻击。

自2022年3月微软发现LockBit2.0存在代码缺陷可以实现文件解密后,LockBit团伙于2022年6月底发布了3.0版本的勒索木马(又名LockBit Black),并向研究人员提供“漏洞赏金”计划,以此来完善自身功能。

自今年观察到的攻击活动来说,LockBit也正如它的“宏愿”一般,号称自2019年以来世界上最快最稳定的勒索病毒,成为全球最活跃的勒索病毒。

2、组织画像

根据微步情报局的黑客画像系统,Lockbit勒索组织的团伙画像如下:

团伙画像 | |

特点 | 描述 |

平台 | Windows、Linux、Mac |

攻击目标 | 金融、专业服务、制造和建筑等行业 |

攻击地区 | 美洲、西欧和亚太等地区 |

攻击向量 | Web组件漏洞、弱口令、钓鱼邮件 |

武器库 | Psexec、nmap、Zmap、StealBit、Filezilla、TOX messenger、ADExplorer、Rclone、MEGASync |

支持解密 | 否 |

勒索后缀 | .abcd、.lockbit、.lock2bits、扩展名改为随机9位字符 |

勒索信 | Restore-My-Files.txt、{9}. README.txt (QUh2IBhbp.README.txt) |

是否窃取数据 | 是 |

疑似IOC

95.216.100.213

参考地址

https://www.taipeitimes.com/News/biz/archives/2024/01/17/2003812190

- END -

如有侵权请联系:admin#unsafe.sh