从黑客视角深入剖析DDoS攻防实践

星期五, 二月 7, 2020

自2000年“黑手党男孩”Yahoo攻击事件起,DDoS攻击带来的威胁就一直浮于网络空间安全环境之上。2019年上半年,我国互联网产值已达5409亿元,面对这千亿的市场,谁又能不想分上一杯羹,而黑客无疑是其中最为恶劣的“分羹者”,伴随着5G、IPv6等新技术的应用,DDoS攻击威胁势必会跟随互联网市场一同攀升。

攻防之道,亦如太极两仪,互相对立互相克制。从黑客视角深入剖析DDoS攻击链的各组成部分,并形成系统性的DDoS防御思路,方能知己知彼百战不殆,游刃有余地应对当下以及未来的互联网攻击风险。

一、DDoS攻击产业链

典型的DDoS攻击产业链:“金主”即动机,金主通过接单平台联系到打手,打手使用武器库向目标受害者发起DDoS攻击。

金主主要有以下三个形式:

- 商业竞争

- 敲诈勒索

- 威胁报复

接单平台最常见的有以下三类:

- QQ群

- 社区论坛

- 电商平台

打手大致可以分为以下四种:

- 代理人:通过包装国外DDoS平台于国内进行兜售,技术含量较低

- 个体户:通过接单获利的个体黑客,攻击规模基本在100G以内

- 专业组织:呈现组织性的专业黑客组织,攻击规模大约在100G-300G之间

- 大型团伙:团队职责划分明确,呈现产业链结构的大型黑客团伙,攻击规模可达上T

黑客的武器库:

-

控制端: 肉鸡远控软件、手机群控软件、DDoS攻击SaaS平台

-

攻击端:

-

攻击方式:

黑灰产的发展日益蓬勃,伴随着DDoS攻击的产业化、自动化、平台化,黑客实施DDoS攻击成本的不断下降,攻击资源的不断增长,逐渐将攻防天平朝着黑灰产一侧倾斜,持续演变的环境对互联网业务安全防御提出了更高的要求。

二、典型DDoS攻防思想

知己知彼,百战不殆。作为提供一站式纵深安全加速服务的云安全厂商,本次分享剖析了目前主流DDoS防御厂商内部高防机房中的DDoS防御系统的主要部署方式,以及在面对典型的攻击流量时的防御思路,方能在知己的同时,去针对性地解析各类典型DDoS攻击思想的实现原理,并构建相应的防御思路。

DDoS防御系统部署方式:

- 串接——将DDoS防御系统串接在用户的业务链路上。

- 静态引流——DDoS防御系统旁路部署在用户的业务上,通过路由协议将入向的流量静态牵引到DDoS防御系统进行清洗,最后将清洗后的出向流量回注至用户业务。

- 动态引流——在静态引流的拓扑上加了检测墙,当检测到有异常流量时才将流量牵引至DDoS防御系统进行清洗。

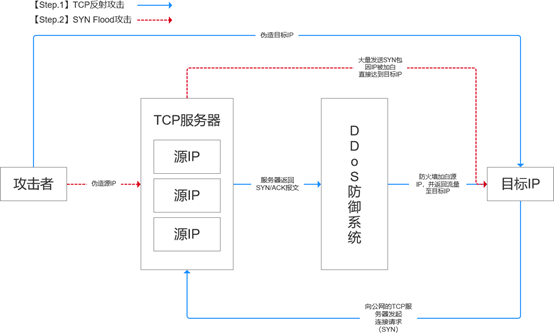

“变种”TCP反射攻击:

攻击原理:

第一步:攻击者发动TCP反射攻击,伪造攻击目标IP向公网服务器发起SYN请求。由于参与TCP反射攻击的公网服务器IP均为真实服务,返回的SYN-ACK包可以通过DDoS防火墙的源认证,直接达到攻击目标IP处,同时将服务器IP加入白名单(白名单内的IP发送的数据包将直接被放行)。

第二步:攻击者实施SYN Flood攻击,伪装公网服务器IP(第一步中参与TCP反射攻击的公网服务器IP)向攻击目标源IP发送大量SYN数据包,由于攻击使用IP已经处于白名单内,因此SYN数据包穿透DDoS防御系统,直接传至攻击目标IP处,最大化DDoS攻击效果。

防御思路:

1. 针对“变种”TCP反射攻击的防御,限制数据包类型,例如服务器IP通过syn-ack的认证,就封禁该IP其他类型数据包通过,只允许syn-ack数据包通过。

2. 如果业务中是确实有服务器需要对外访问接受SYN-ACK回包,可以将源站IP加白,因为源站IP可能是可枚举的。

3. 接入上海云盾的云/端安全加速产品。上海云盾历经十年线上线下的实战,对各类DDoS攻击均有针对性的防御算法,帮助客户实现安全看得清、威胁防得住、攻击追得到的全生命周期安全闭环,满足合规要求,同时支持对接企业自有中心系统。

UDP反射攻击:

攻击原理:

黑客伪造攻击目标IP,通过发包机集群向公网的反射服务器发送请求数据包,公网服务器接受到请求后,会向攻击目标IP返回响应数据包,因为反射服务器上的协议处理响应数据包大小一般为请求数据包的数十倍,甚至数万倍,最终会对攻击目标IP发起上T的DDoS攻击。

防御思路:

1. UDP反射放大攻击造成的大规模DDoS攻击带宽,很可能会堵死IDC机房出口带宽,所以需要通过运营商层面对UDP数据包进行限速或者封禁。

2. 通过DDoS防御系统对UDP数据包进行限速或者封禁。

3. 因为反射源基本上都是公网知名的服务,向DNS、SSDP这种,源端口都比较固定,所以可以根据源端口判断反射来源,针对性的进行封禁。

4. 如果实际业务中确实用到UDP协议,前面几种防御思路对UDP数据包的封禁或者限速,就会影响到业务运行。 可以通过在特定的业务里面插入指纹数据包,通过这些指纹数据包进行针对性的防御。

5. 如果实际的UDP业务是结合TCP业务同时使用,可以通过TCP的syn认证进行数据包过滤。

扫段攻击:

攻击原理:

为了绕过DDoS防御系统的清洗,黑客对IP段内每个IP均施以小流量DDoS攻击,致使每个IP遭受的攻击流量都不会达到DDoS防御系统的清洗阈值,但是一个段256个IP攻击流量汇聚就会超出接入交换机的最高带宽,间接影响整个IP段的用户业务。

防御思路:

黑客利用DDoS防御系统清洗阈值相对较高的漏洞,绕过DDoS防御系统的清洗策略,来进行扫段攻击。可以相对应的调小DDoS防御系统的清洗阈值,强制让DDoS防御系统清洗攻击流量。

深入了解黑灰产业链,从攻击者的角度来剖析攻击手法和攻击目的,并结合全网威胁情报进行对创新攻击手法的预判,以攻促防持续升华DDoS防御能力。攻防对抗是一场持久战,唯有不断创新,构建主动、智能、纵深的防御体系,才能保证业务稳定运行,致力于企业长久发展。

如有侵权请联系:admin#unsafe.sh