通用/事件态势感知任意用户登录2.0态势:sessionkey修复后,再出大量任意用户登录通用漏洞感知-第2期-任意用户登录通用今天我们欢聚,为未来喝彩!网安路上的跳板,你我终将为网络安全尽绵薄之力! 2024-1-4 10:50:28 Author: 天擎攻防实验室(查看原文) 阅读量:23 收藏

通用/事件态势感知

任意用户登录2.0

态势:sessionkey修复后,再出大量任意用户登录通用

漏洞感知-第2期-任意用户登录通用

今天我们欢聚,为未来喝彩!

网安路上的跳板,你我终将为网络安全尽绵薄之力!

本文主要内容:

1、漏洞安全态势感知:sessionkey被修复后,问题反而更加严重

2、漏洞测试步骤:漏洞点-测试过程

(重点:本文只做技术研究,请遵守相关法律法规,切勿非法测试,所产生的后果需自行承担)

声明:绿色软件接口无任何问题,是厂商使用接口不当

发展态势

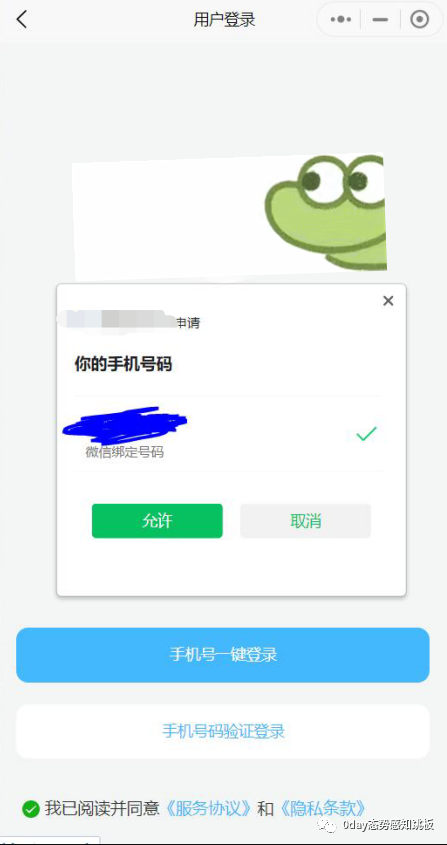

微信一键注册/登录

任意手机号登录通用

手机验证码注册

sessionkey+iv泄露

厂商修复后,后端调用,同时……

任意用户登录1.0版本(sessionkey+iv+密文)

前置知识点:

那个绿色软件的官方原文:https://developers.weixin.qq.com/community/minihome/doc/000806202400280b0edd5866156c01

第一步:

一键登录功能点(短信验证一般是不存在sessionkey泄露的)

第二步:拦截数据包

寻找sessionkey+iv+加密数据包

小插曲:

原本的数据包是没有sessionkey(需要在history中查找)

插曲结束

第三步:

使用sessionkey和iv,那么我们就可以解密被加密的数据并重新加密修改。

第四步:

然后把新的密文和原来的密文替换。

成功实现任意手机号注册/登录成功

任意用户登录2.0版本(自动登录漏洞)

厂商开发者:我太难了

接下来,带大家来了解其中一个自动登录-任意用户登录

第一步:

前提:在打开小程序之前要开启拦截数据包

(否则再也抓不到这个数据包了)

因为它是自动登录的

第二步:

修改id可以登录任意用户

我们直接遍历一下

第三步:

每个用户的token、个人信息等等都获取到了

小插曲:

如果第一次打开没抓住这个数据包,下次就抓不住了,除非清空缓存

插曲结束

在这场盛宴中。翘首拥抱新一天、新的一洞,愿我们积极奋进,砥砺成长!

寄语

不同厂商修复的方法不一样,我只举例了其中之一(言尽于此)

”大家都是打工人,何必相互为难呢,我们只是帮助企业解决安全问题,一人一个cnvd就行了“

不负过往·不畏将来

END

关注我,了解更多漏洞态势!

【通用/事件-第1期】弱口令2.0时代-小程序后台通用弱口令

2024-01-03

如有侵权请联系:admin#unsafe.sh