【通用/事件-第1期】弱口令2.0时代-小程序后台通用弱口令

通用/事件态势感知弱口令2.0态势:小程序后台批量弱口令后漏洞感知-第1期-小程序弱口令通用今天我们欢聚,为未来喝彩!网络安全路上的跳板,你我终将为网络安全尽绵薄之力! 本文主要内容: 1 2024-1-3 18:11:27 Author: 天擎攻防实验室(查看原文) 阅读量:14 收藏

通用/事件态势感知弱口令2.0态势:小程序后台批量弱口令后漏洞感知-第1期-小程序弱口令通用今天我们欢聚,为未来喝彩!网络安全路上的跳板,你我终将为网络安全尽绵薄之力! 本文主要内容: 1 2024-1-3 18:11:27 Author: 天擎攻防实验室(查看原文) 阅读量:14 收藏

通用/事件态势感知

弱口令2.0

态势:小程序后台批量弱口令

漏洞感知-第1期-小程序弱口令通用

今天我们欢聚,为未来喝彩!

网络安全路上的跳板,你我终将为网络安全尽绵薄之力!

本文主要内容:

1、漏洞安全态势感知:小程序后台弱口令

2、漏洞测试步骤:漏洞点-常见漏洞形式-批量测试

(重点:本文只做技术研究,请遵守相关法律法规,切勿非法测试,所产生的后果需自行承担)

发展态势

账号密码泄露

后台未授权访问

web网站后台弱口令

弱口令字典爆破

后台登录绕过

漏洞测试步骤

第一步:

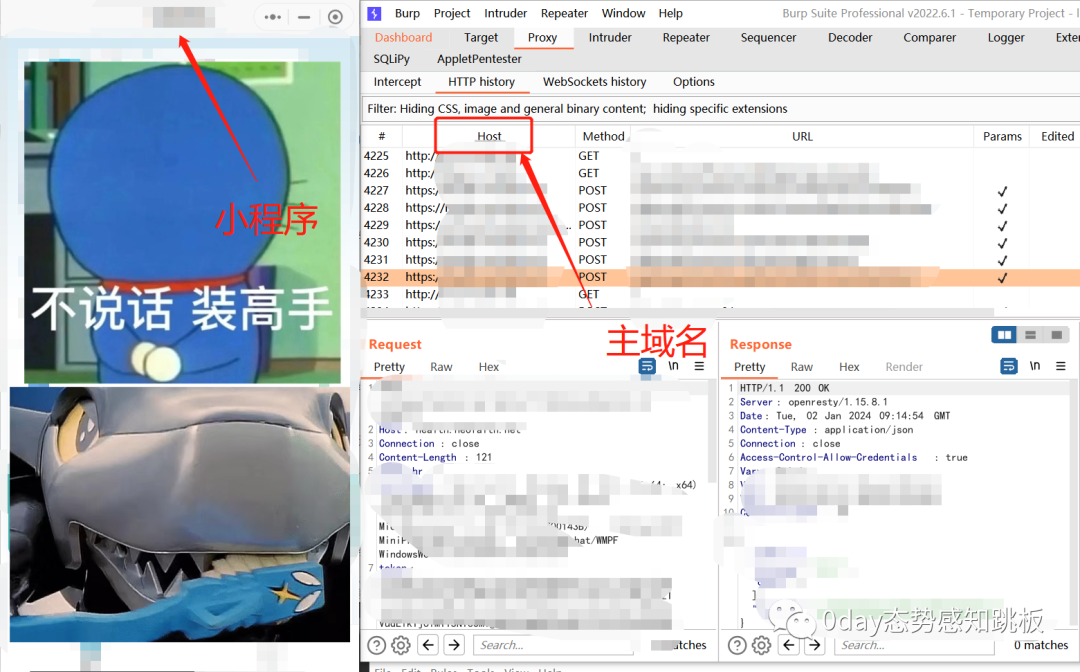

抓住小程序数据包

第二步:

直接访问主域名

会自动跳转到后台管理界面

第三步:

默认账号密码、弱口令

1、有的小程序后台,账号密码可能都直接在登录窗口上直接登录即可

2、尝试弱口令

个人认为:最常见的小程序弱口令

admin/123456

admin/admin123

(以及test账号)

小插曲:

(插曲过后还有批量步骤)

可能会的情况遇见

无法自动跳转或者出现空白等界面(可能被防护了)

such as

1、this one

403

2、this two

404

3、this three

跳到公司官网

4、this four

其他的功能后台

5、this five

小程序--->网页版

插曲结束

第四步:

使用fofa搜同类型后台界面

(使用关键路径,代码等特征来搜索)

上W资产

注:直接搜后台的缺陷是可能是ip,无法反查到域名

(对于类似问题,最好通过后台内数据来确定单位,必须是有效数据,而不能直接后台写几个xxx单位就判断)

第五步:

py脚本+后台资产+弱口令

批量挖掘漏洞

在这场盛宴中。翘首拥抱新一天、新的一洞,愿我们积极奋进,砥砺成长!

不负过往·不畏将来

END

关注我,了解更多漏洞态势!

文章来源: http://mp.weixin.qq.com/s?__biz=MzU2MzQyMjA1NA==&mid=2247484313&idx=1&sn=ac906bc71084099d1d1d3dc3e32c0d4e&chksm=fd86bbdd079516b6307f8144e599be3d7abb3f6cc68b4e951a67d300f10da5aad75d854b1873&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh