新型JavaScript恶意软件横扫多家银行,五万多用户凭证面临风险

![]() Tag:JavaScript,银行

Tag:JavaScript,银行

事件概述:

来源:

https://securityintelligence.com/posts/web-injections-back-on-rise-banks-affected-danabot-malware/

RusticWeb行动:新APT攻击针对印度政府人员,采用Rust和加密PowerShell技术

![]() Tag:印度政府

Tag:印度政府

事件概述:

https://www.seqrite.com/blog/operation-rusticweb-targets-indian-govt-from-rust-based-malware-to-web-service-exfiltration/

CISA 发布两项工业控制系统公告

![]() Tag:CISA,工业系统

Tag:CISA,工业系统

事件概述:

https://www.cisa.gov/news-events/alerts/2023/12/21/cisa-releases-two-industrial-control-systems-advisories

Chameleon银行木马新变种,生物识别禁用下窃取PIN

![]() Tag:Chameleon,银行木马,PIN

Tag:Chameleon,银行木马,PIN

事件概述:

Chameleon银行木马新变种的狡猾手法凸显了对生物识别安全措施的攻击。通过深入了解这一策略,可以更全面地理解了这一威胁的本质。在移动威胁不断演进的环境中,对Chameleon的深入理解对于保护用户安全至关重要。

来源:

https://www.threatfabric.com/blogs/android-banking-trojan-chameleon-is-back-in-action

Seedworm网络间谍组织针对非洲电信组织展开网络攻击

![]() Tag:Seedworm,电信

Tag:Seedworm,电信

事件概述:

此外,攻击工具还包括SimpleHelp、Venom Proxy、Revsocks、AnyDesk等,展示了攻击者多元化的技术手段。这些工具的使用揭示了攻击者的高度技术水平和对多样化攻击手段的熟练运用。

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/iran-apt-seedworm-africa-telecoms

漏洞通告 | OpenSSH ProxyCommand命令执行漏洞

![]() Tag:命令执行漏洞

Tag:命令执行漏洞

事件概述:

https://mp.weixin.qq.com/s/mE1oUn9hznayF3EjmbmadQ

2023年12月23日

LockBit勒索软件组织威胁曝光Xeinadin会计公司1.5TB客户数据

外媒报道称 LockBit勒索软件宣称成功攻破Xeinadin会计公司,威胁将窃取的1.5TB客户数据公之于众。Xeinadin在英国和爱尔兰拥有超过60,000客户,曾在2021年获得英国主要私人股权投资者之一Exponent的重要认可,成为英国前20家会计公司之一。LockBit团伙将Xeinadin列入其Tor泄漏网站的受害者名单,声称窃取的数据包括所有内部数据库、客户财务信息、护照、账户余额、Xeinadin公司注册局客户的个人账户访问权限、客户法律信息等。勒索组织威胁称若Xeinadin公司在截至2023年12月25日的截止日期内未与其联系,将公开英国和爱尔兰数百家公司的法律、税收、财务等私人数据。LockBit团伙在其Tor泄漏网站上发布的消息中呼吁Xeinadin管理层与其联系,并在72小时内采取行动以防范大规模客户数据泄露,并附带了三张截图展示数据库架构和构成受损基础设施的存储结构。 来源:

https://securityaffairs.com/156303/cyber-crime/lockbit-gang-xeinadin.html

LockBit勒索软件组织威胁曝光Xeinadin会计公司1.5TB客户数据

外媒报道称 LockBit勒索软件宣称成功攻破Xeinadin会计公司,威胁将窃取的1.5TB客户数据公之于众。Xeinadin在英国和爱尔兰拥有超过60,000客户,曾在2021年获得英国主要私人股权投资者之一Exponent的重要认可,成为英国前20家会计公司之一。LockBit团伙将Xeinadin列入其Tor泄漏网站的受害者名单,声称窃取的数据包括所有内部数据库、客户财务信息、护照、账户余额、Xeinadin公司注册局客户的个人账户访问权限、客户法律信息等。勒索组织威胁称若Xeinadin公司在截至2023年12月25日的截止日期内未与其联系,将公开英国和爱尔兰数百家公司的法律、税收、财务等私人数据。LockBit团伙在其Tor泄漏网站上发布的消息中呼吁Xeinadin管理层与其联系,并在72小时内采取行动以防范大规模客户数据泄露,并附带了三张截图展示数据库架构和构成受损基础设施的存储结构。 来源:

https://securityaffairs.com/156303/cyber-crime/lockbit-gang-xeinadin.html

LockBit勒索软件组织威胁曝光Xeinadin会计公司1.5TB客户数据

https://securityaffairs.com/156303/cyber-crime/lockbit-gang-xeinadin.html

2023年12月20日

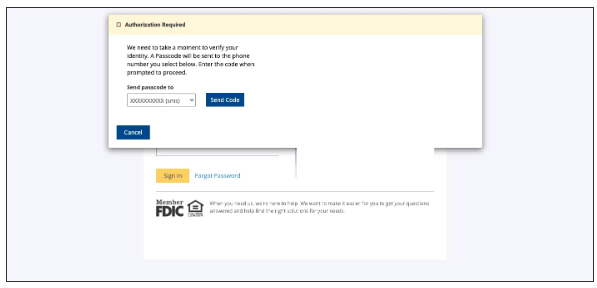

Instagram“侵权”钓鱼升级:威胁演变为窃取备用代码外媒报道称 Instagram“侵权”钓鱼邮件的新变体,不仅专注于窃取Instagram凭证,而且攻击者还试图获取受害者的Instagram备用代码。这次钓鱼活动自称为Meta公司发送,宣称收件人的Instagram账户侵犯了版权,要求在12小时内点击电子邮件中的“申诉表”按钮,否则将永久删除帐户。一旦用户点击按钮,他们将被重定向到一个伪造的Meta网站,该站点通过收集用户信息,包括用户名、密码、两步验证和备用代码等,构成攻击链。这次钓鱼攻击升级版本通过窃取备用代码扩大了攻击范围,对用户账户安全构成潜在威胁。此外,攻击者还通过Bio Sites平台托管伪造的Meta网站,不断改进诱饵以提高成功欺骗的可能性。在点击链接时,用户应格外谨慎,防范此类网络钓鱼行为。

来源:

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/instagram-phishing-targets-backup-codes/

Instagram“侵权”钓鱼升级:威胁演变为窃取备用代码外媒报道称 Instagram“侵权”钓鱼邮件的新变体,不仅专注于窃取Instagram凭证,而且攻击者还试图获取受害者的Instagram备用代码。这次钓鱼活动自称为Meta公司发送,宣称收件人的Instagram账户侵犯了版权,要求在12小时内点击电子邮件中的“申诉表”按钮,否则将永久删除帐户。一旦用户点击按钮,他们将被重定向到一个伪造的Meta网站,该站点通过收集用户信息,包括用户名、密码、两步验证和备用代码等,构成攻击链。这次钓鱼攻击升级版本通过窃取备用代码扩大了攻击范围,对用户账户安全构成潜在威胁。此外,攻击者还通过Bio Sites平台托管伪造的Meta网站,不断改进诱饵以提高成功欺骗的可能性。在点击链接时,用户应格外谨慎,防范此类网络钓鱼行为。

来源:

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/instagram-phishing-targets-backup-codes/

Instagram“侵权”钓鱼升级:威胁演变为窃取备用代码

外媒报道称 Instagram“侵权”钓鱼邮件的新变体,不仅专注于窃取Instagram凭证,而且攻击者还试图获取受害者的Instagram备用代码。这次钓鱼活动自称为Meta公司发送,宣称收件人的Instagram账户侵犯了版权,要求在12小时内点击电子邮件中的“申诉表”按钮,否则将永久删除帐户。一旦用户点击按钮,他们将被重定向到一个伪造的Meta网站,该站点通过收集用户信息,包括用户名、密码、两步验证和备用代码等,构成攻击链。这次钓鱼攻击升级版本通过窃取备用代码扩大了攻击范围,对用户账户安全构成潜在威胁。此外,攻击者还通过Bio Sites平台托管伪造的Meta网站,不断改进诱饵以提高成功欺骗的可能性。在点击链接时,用户应格外谨慎,防范此类网络钓鱼行为。

来源:

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/instagram-phishing-targets-backup-codes/

---End---