HackerNews 编译,转载请注明出处:

Apache OfBiz 是一种开源企业资源规划(ERP)系统。最近发现 Apache OfBiz 存在一种新的零日安全漏洞,这个漏洞可能允许黑客绕过身份验证保护。

该漏洞被标记为 CVE-2023-51467,位于系统的登录功能中,其出现源于对本月初发布的另一个关键漏洞(CVE-2023-49070, CVSS评分:9.8)补丁的不完全修复。

发现这个漏洞的 SonicWall Capture Labs 威胁研究团队在与 The Hacker News 分享的声明中说道,“对 CVE-2023-49070 的修补并未从根本上解决问题,导致身份验证绕过的问题依旧存在。”

CVE-2023-49070 是指一个存在于 Apache OFBiz 18.12.10 及更早版本的预认证远程代码执行漏洞。这个漏洞被利用后,黑客可能完全控制受影响的服务器并访问敏感数据。这是由于 Apache OFBiz 中已弃用的 XML-RPC 组件引起的。

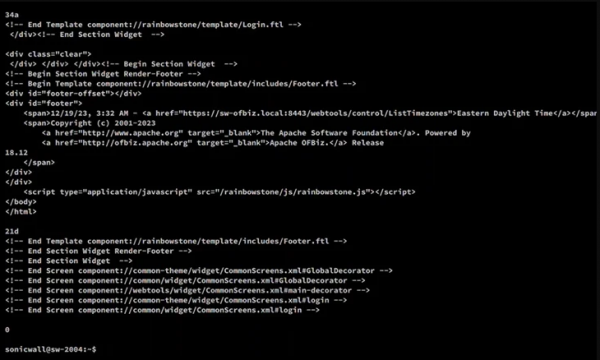

根据 SonicWall 的说法,CVE-2023-51467 可以通过在 HTTP 请求中使用空的或无效的 USERNAME 和 PASSWORD 参数来触发,从而返回一个认证成功消息,有效地绕过保护,使黑客能够访问原本未授权的内部资源。

该攻击取决于 URL 中的参数“requirePasswordChange”被设置为“Y”(即“是”),导致无论在用户名和密码字段中传递了什么值,身份验证都会被轻易绕过。

NIST 国家漏洞数据库(NVD)表示:“这个漏洞允许黑客绕过身份验证,从而实现一个简单的服务器端请求伪造(SSRF)。”

使用 Apache OFbiz 的用户应尽快更新到 18.12.11 版本或更高版本,以避免任何潜在的威胁。

消息来源:thehackernews,译者:Claire;

本文由 HackerNews.cc 翻译整理,封面来源于网络;

转载请注明“转自 HackerNews.cc”并附上原文