RansomCoin

RansomCoin是一款DFIR工具,可以帮助广大研究人员从二进制源码文件中提取加密货币地址以及其他的入侵威胁指标IoC。RansomCoin支持提取的包括勒索软件的元数据以及硬编码的入侵威胁指标IoC,它能够以一种可扩展的、高效的、与Cuckoo集成的形式进行数据采集,在理想情况下,它可以在Cuckoo动态分析的过程中执行,但也可以用于对大量勒索软件**进行静态分析。该工具运行速度非常快,并且针对加密货币地址的误报率非常低。除此之外,该工具针对电子邮件、URL地址、洋葱域名以及其他域名的误报率也比较低,但在这些方面很难做到完美。

简而言之,如果你需要对这些货币化的攻击向量进行简单而快速的初始分类,那么RansomCoin就是你绝佳的选择。

工具下载

广大用户可以直接使用下列命令将项目代码克隆至本地:

git clone https://github.com/Concinnity-Risks/RansomCoinPublic.git工具安装

在使用RansomCoin之前,请确保你的主机中已安装并配置好了Python 3环境。

Linux虚拟机

我们建议广大安全研究人员下载并安装一个虚拟机环境,例如VirtualBox。安装好你的Linux虚拟机之后,请按照下列操作步骤进行配置。

切换到工具所在目录,然后运行下列命令:

sudo apt-get install build-essential libpoppler-cpp-dev pkg-config python-dev python3-tlsh

python3 -m pip install -r requirements.txt

请注意:如果系统提示有关pip命令的错误,请尝试运行下列命令:

sudo apt-get install python3-pip工具使用

下列命令都可以直接从项目目录下的“Tools”文件夹中直接运行,并对该目录下的恶意软件样本直接进行分析。在该目录下运行命令可以直接扫描目录下的所有文件,并通过TQDM提供预计完成分析的时间。在开始之前,我们需要给目录下的Ransomware.csv文件提供可写权限。

工具演示视频:

Coinlector.py

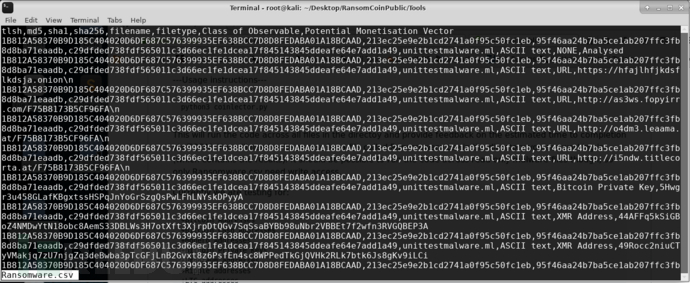

运行完coinlector.py之后,脚本将会把分析结果输出到该目录下的一份名叫Ransomware.csv的文件之中:

python3 coinlector.py运行下列命令即可查看分析结果:

less Ransomware.csv

功能介绍

当前版本的RansomCoin支持下列检测因子:

-比特币地址(BTC)

-比特币现金地址(BCH)

-门罗币地址(XMR)

-比特币私钥

-以太坊地址(ETH)

-XRP地址(XRP)

-莱特币地址(莱特币)

-DOGECOIN地址(DOGE)

-NEO地址(NEO)

-DASH地址(DASH)

-域名(地址)

-电子邮件地址(电子邮件)

-洋葱地址(地址)

我们还可以通过运行下列grep命令来查看URL地址、电子邮件地址和加密货币地址:

less Ransomware.csv | grep URL

less Ransomware.csv | grep Email

less Ransomware.csv | grep Address

针对门罗币地址的grep命令如下:

less Ransomware.csv | grep XMR我们还可以通过替换上述命令中的加密货币名称来搜索其他类型的检测因子。

Tempuscoin.py

tempuscoin.py将会输出带时间戳的赎金交易列表,该脚本运行后将会创建一个名叫TemporalRansoms.csv的文件,其中将存储和显示发送和接收的比特币地址、比特币金额及其交易时等值的欧元和美元兑换价格。

python3 tempuscoin.py运行下列命令即可查看分析结果:

less TemporalRansoms.csv

Eventcoin.py

这个脚本需要进行自定义修改以适用于不同的MISP实例。该脚本可以使用PyMISP来从Ransomware.csv文件中创建事件,并且同一事件组共享相同的事件名称。默认情况下,它会创建未发布的事件,然后需要在发布之前手动添加事件的详细信息。

项目地址

RansomCoin:【GitHub传送门】

* 参考来源:Concinnity-Risks,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh