Il temuto trojan bancario per Android, Chameleon, è tornato in una nuova versione che utilizza un’astuta tecnica per prendere il controllo dei dispositivi: disabilita lo sblocco tramite impronte digitali e riconoscimento facciale per rubare i PIN dei dispositivi.

Per raggiungere il suo obiettivo, il malware Chameleon sfrutta un ingegnoso stratagemma basato su una pagina HTML che consente di ottenere l’accesso al servizio di Accessibilità e di interrompere le operazioni biometriche per rubare i PIN e sbloccare il dispositivo a piacimento.

Come funziona Chameleon, il trojan bancario per Android

Le precedenti versioni di Chameleon, individuate ad aprile di quest’anno, impersonavano agenzie governative australiane, banche e la piattaforma di scambio di criptovalute CoinSpot. Queste versioni erano in grado di eseguire keylogging, iniezione overlay, furto di cookie e furto di SMS sui dispositivi compromessi.

Smart working, conosci le best practice per ridurre il cyber risk?

Gli esperti di ThreatFabric, che stanno monitorando il malware, segnalano che attualmente Chameleon viene distribuito tramite il servizio Zombinder, presentandosi come Google Chrome.

Zombinder, lo ricordiamo, consente di “incollare” il malware alle app Android legittime in modo tale che le vittime possano godere della piena funzionalità dell’app che intendevano installare, mentre nel frattempo il malware infetta il dispositivo.

Questo rende meno probabile sospettare che del codice malevolo sia in esecuzione in background. I creatori della piattaforma Zombinder sostengono, infatti, che i pacchetti malevoli siano indetectable durante l’esecuzione e questo consente loro di bypassare gli avvisi di Google Protect ed eludere qualsiasi prodotto antivirus presente sul dispositivo infetto.

Così Chameleon ottiene il permesso di usare il servizio Accessibilità

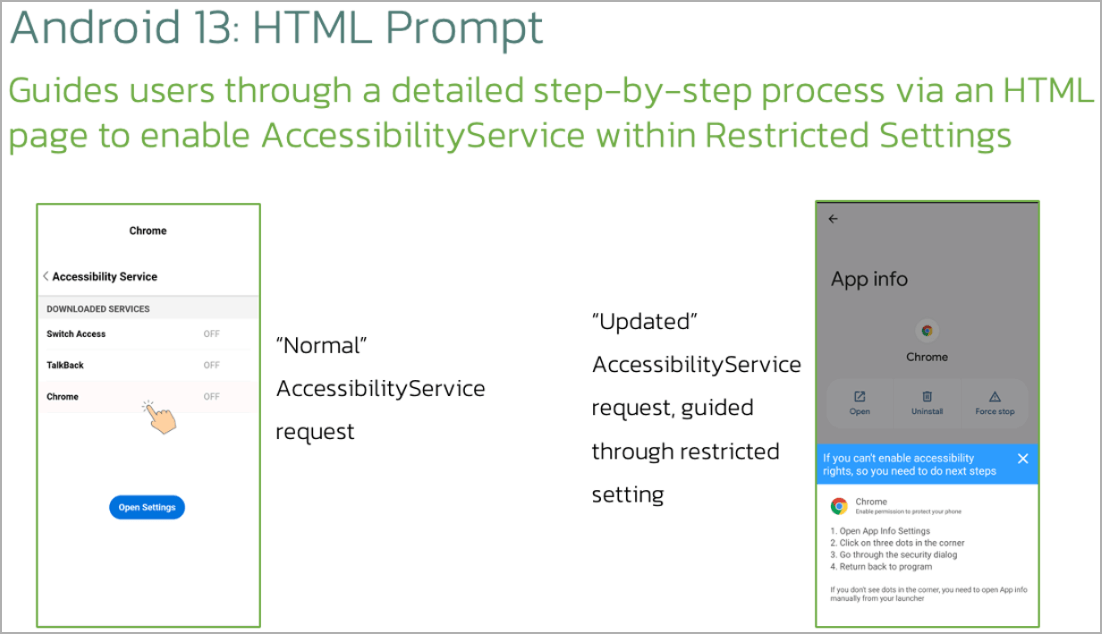

La prima nuova funzionalità dell’ultima variante di Chameleon è la capacità di visualizzare una pagina HTML sui dispositivi che eseguono Android 13 e versioni successive, sollecitando le vittime a concedere all’app il permesso di utilizzare il servizio di Accessibilità.

È importante sottolineare che Android 13 e le successive versioni del sistema operativo di Google sono protetti da una funzione di sicurezza chiamata “Impostazioni con limitazioni “, che blocca l’approvazione di permessi pericolosi come l’Accessibilità, che i malware possono sfruttare per rubare contenuti visualizzati sullo schermo, concedersi ulteriori permessi ed eseguire gesti di navigazione nelle funzionalità del sistema.

Quando Chameleon rileva Android 13 o 14 al lancio, carica una pagina HTML che guida l’utente attraverso un processo manuale per abilitare l’Accessibilità per l’app, bypassando così la protezione del sistema.

Come viene disattivato il riconoscimento biometrico sui dispositivi Android

La seconda nuova funzionalità degna di nota è la capacità di interrompere le operazioni biometriche sul dispositivo, come lo sblocco tramite impronte digitali e riconoscimento facciale, utilizzando il servizio di Accessibilità per forzare un fallback all’autenticazione tramite PIN o password.

Il malware cattura qualsiasi PIN e password inseriti dalla vittima per sbloccare il proprio dispositivo e può successivamente utilizzarli per sbloccare il dispositivo a piacimento ed eseguire attività malevole nascoste alla vista dell’utente.

Infine, ThreatFabric segnala che Chameleon ha aggiunto la pianificazione delle attività attraverso l’API AlarmManager per gestire i periodi di attività e definire il tipo di attività. A seconda che l’Accessibilità sia abilitata o disabilitata, il malware si adatta al lancio di attacchi overlay o alla raccolta di dati sull’uso delle app per decidere il momento migliore per l’iniezione.

“Questi miglioramenti aumentano la sofisticatezza e l’adattabilità della nuova variante di Chameleon, rendendola una minaccia più potente nel panorama in continua evoluzione dei trojan bancari per dispositivi mobili”, avverte ThreatFabric.

Come mitigare la minaccia di Chameleon

Per tenere a bada la minaccia di Chameleon, è fondamentale evitare di scaricare APK (file di pacchetto Android) da fonti non ufficiali, poiché questo è il metodo principale di distribuzione del servizio Zombinder.

Inoltre, assicuriamoci che il Play Protect di Google sia sempre abilitato ed eseguiamo regolari scansioni per garantire che il dispositivo sia privo di malware e adware.

@RIPRODUZIONE RISERVATA