网络安全软件提供商 Qualys Inc.今天发布的一份新报告发现,到 2023 年,只有不到 1% 的漏洞会导致最高风险被广泛利用。

2023 年威胁形势回顾报告详细介绍了漏洞威胁形势、主要漏洞类型和其他相关数据的关键见解,包括平均利用时间、MITRE ATT&CK 策略和技术,以及 2023 年最活跃的勒索软件和黑客。

报告发现,有 97 个可能被利用的高风险漏洞并未列在网络安全和基础设施安全局的已知被利用漏洞目录中。四分之一的高风险漏洞在发布当天就被利用,三分之一的高风险漏洞影响网络设备和 Web 应用程序。

2023 年发现的漏洞数量为 26,447 个,比 2022 年披露的漏洞数量多出 1,500 多个,是有史以来披露的最高数量。

在已披露的漏洞中,超过 7,000 个漏洞具有概念验证漏洞利用代码,可能会导致成功利用漏洞。但漏洞利用代码的质量通常较低,这可能会降低攻击成功的可能性。

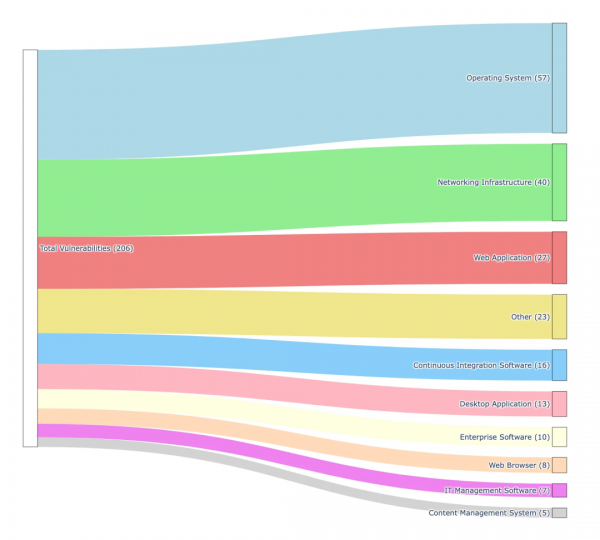

大约 206 个漏洞具有可用的武器化利用代码,这意味着如果使用它们,它们很可能会危害目标系统。有 115 个漏洞经常被黑客、恶意软件和勒索软件组织(例如 Clop)利用。

超过三分之一的已识别高风险漏洞可以被远程利用。五种最常见的漏洞类型占已发现漏洞总数的 70% 以上。

2023 年高危漏洞的平均利用时间约为公开披露后 44 天。报告指出,在许多情况下,利用几乎是在瞬间发生的,有些漏洞在公布当天就被利用了。

据说,利用已知的漏洞代表了攻击者作案方式的转变,突显了黑客效率的不断提高和防御者响应窗口的不断缩小。25% 的高风险常见漏洞和暴露在发布当天就被发现已被利用。

全年被利用的主要漏洞包括针对 PaperCut NG、MOVEit Transfer、各种 Windows 操作系统、Google Chrome、Atlassian Confluence 和 Apache ActiveMQ 的漏洞。许多漏洞可以远程利用,无需物理访问目标系统。

2023 年按产品类型划分的被利用漏洞

2023 年使用的顶级 MITRE ATT&CK 技术和方法包括编号为 T1210 和 T0866 的远程服务漏洞利用,这种情况在企业中发生了 72 次,在工业控制系统中发生了 24 次,凸显了保护远程服务协议安全的重要性。

接下来是面向公众的应用程序的利用,称为 T1190 和 T0819,在企业中观察到 53 次,在 ICS 中观察到 19 次,而特权升级利用(称为 T1068)以 20 次记录的实例位居第三。

MITRE ATT&CK 策略和技术的出现情况

2023 年最活跃的攻击者团伙是Clop勒索软件,有时称为 TA505 或 CL0P。该组织是备受瞩目的网络攻击的幕后黑手,这些攻击利用了GoAnywhere MFT、PaperCut、MOVEit 和SysAid等平台上的0Day漏洞。在勒索软件方面,Clop 和LockBit是领先的威胁组织。

该报告提出了许多安全建议,并指出“很明显,漏洞武器化的快速发展和威胁行为者的多样性给全球组织带来了重大挑战。”

建议包括,企业应采用多层方法,通过使用各种传感器来清查面向公众的应用程序和远程服务的漏洞。还建议根据 CISA KEV 列表中的内容、高利用概率分数以及武器化利用代码的可用性等因素确定修复工作的优先顺序。

最常被利用的漏洞列表

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/ykDuq9BjUNqgua06WKP6Og

封面来源于网络,如有侵权请联系删除