Il nuovo attacco, denominato AutoSpill, è stato presentato alla conferenza sulla sicurezza Black Hat Europe e potrebbe consentire a malintenzionati di rubare le credenziali degli utenti, mettendo a rischio la privacy e la sicurezza dei dati.

Dettagli tecnici dell’attacco AutoSpill

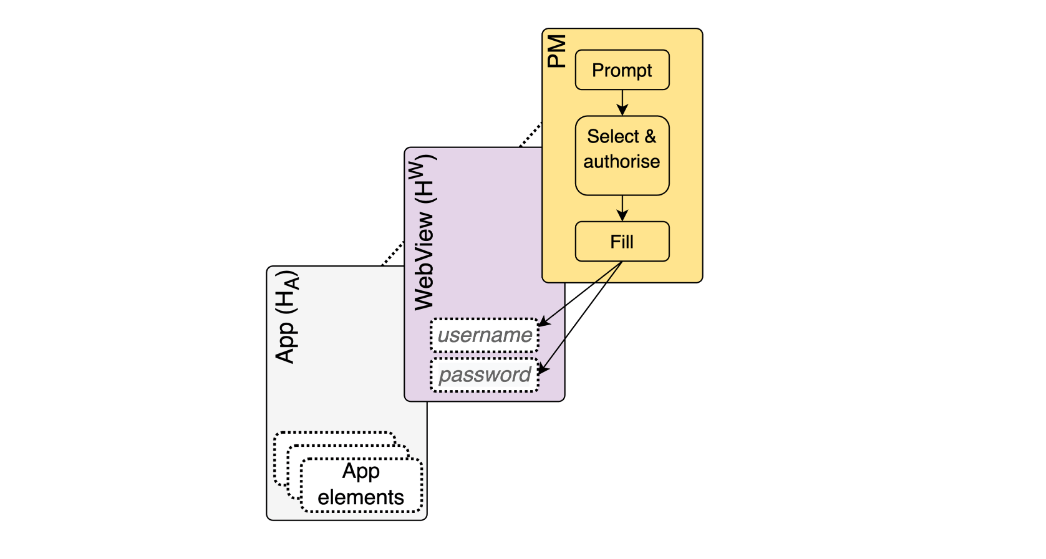

L’AutoSpill sfrutta una falla nei gestori di password per Android, rivelando che la maggior parte di essi è vulnerabile a questo tipo di attacco, anche senza l’utilizzo dell’iniezione di JavaScript. Questa minaccia si concentra sull’utilizzo comune dei controlli WebView nelle applicazioni Android, i quali vengono spesso impiegati per visualizzare contenuti web, inclusi i moduli di accesso, senza reindirizzare gli utenti a un browser esterno.

[White Paper] Come le Case di Comunità aumentano l’empowerment dei pazienti

Il framework WebView di Android consente ai gestori di password di inserire automaticamente le credenziali dell’utente quando un’app carica una pagina di accesso per servizi come Apple, Facebook, Microsoft o Google.

Tuttavia, AutoSpill sfrutta le vulnerabilità presenti in questo processo, consentendo a un’app non autorizzata di acquisire le credenziali senza l’iniezione di JavaScript.

Un aspetto chiave della vulnerabilità è l’incapacità di Android di definire chiaramente la responsabilità per la gestione sicura dei dati compilati automaticamente. Questo vuoto potrebbe portare a perdite o acquisizioni indebite da parte delle app host, senza lasciare tracce evidenti di compromissione.

Al momento non ci sono soluzioni di mitigazione

Durante i test condotti su diverse versioni di Android (10, 11 e 12), è emerso che gestori di password popolari come 1Password, LastPass, Enpass, Keeper e Keepass2Android sono vulnerabili a causa del loro utilizzo del framework di compilazione automatica di Android.

Alcuni gestori di password, come Google Smart Lock e DashLane, hanno adottato approcci tecnici differenti per il processo di compilazione automatica, trasmettendo dati sensibili all’app host solo in presenza di un’iniezione JavaScript.

Nonostante il rapporto dettagliato presentato dai ricercatori sia stato riconosciuto valido, al momento non sono stati forniti dettagli sui piani per risolvere il problema. Non si sa se siano stati condivisi con i fornitori di software interessati e con il team di sicurezza di Android.

La mancanza di una soluzione potrebbe mettere a rischio milioni di utenti Android, sottolineando l’importanza di affrontare tempestivamente questa nuova minaccia per garantire la sicurezza online degli utenti.

@RIPRODUZIONE RISERVATA