1月3日凌晨,美军用MQ9无人机暗杀了伊朗“圣城旅”指挥官苏莱曼尼,1月4日晚,美国联邦存储图书馆网站(www.fdlp.gov)遭到自称为伊朗黑客的攻击,攻击者用两张带有污蔑性言语的图片替换掉了网站主页,一度引发网友对美伊网站战的热议。首先来说,这种挂黑页的行为并不足为奇,尤其在过去几年一些带有宗教政治宣传的黑客攻击中屡屡出现,但正好这件事情如此突然,被炒得像是拉开网络战的前奏,所以借此机会,从威胁情报视角,来对它做个简要的技术分析(文中所述观点仅代表个人立场)。

www.fdlp.gov被挂的黑页非常简单,黑客上传了两张图片完全替换掉了网站主页,从图片底部透露出来的一些信息可知,这是一种标准的炫耀式攻击,很可能使用了自动化扫描工具,黑客估计测试了大批量的其它美国网站才发现了www.fdlp.gov这个目标。图片中传达的信息如下:

“We will not stop supporting our friends in the region: the oppressed people of Palestine, the oppressed people of Yemen, the people and the Syrian government, the people and government of Iraq, the oppressed people of Bahrain, the true Mujahideen resistance in Lebanon and Palestine, [they] will always be supported by us.”

(我们将一如既往地支持以下地区盟友:巴勒斯坦被压迫人民、也门被压迫人民、叙利亚人民和政府、伊拉克人民和政府、巴林被压迫人民、黎巴嫩和巴勒斯坦真正的圣战者抵抗组织,他们将继续得到我们的扶持。)

简要技术分析

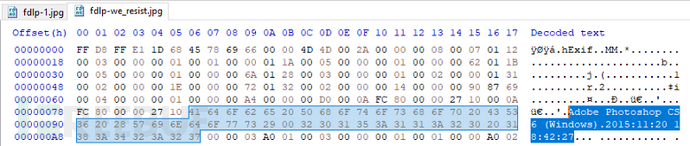

经过对网站www.fdlp.gov被挂黑页的及时了解,攻击者自称为伊朗黑客,隶属SpadSecurityGroup,我在黑页中上面那副图片(we_resist.jpg)中发现了一个有意思的东西,这也是让我感兴趣的一个点,那就是其中包含的EXIF数据显示,该图片是于2015年用Adobe Photoshop CS6创建的;而下面那副特朗普的图片(1.jpg)却不包含任何多余数据信息,即使是其它主要图片托管网站转发的该张图片也找不到任何其它EXIF信息,有点反常。we_resist.jpg图片EXIF信息如下:

经过对we_resist.jpg的一番Google查找,终于发现了一些线索,在一个名为Izumino.jp的网站中,我发现了其对we_resist.jpg的详细分析。

Izumino.jp专注于收集分析黑客攻击网站后的挂载黑页,它还给出了以前伊朗黑客攻击网站并使用过该图片的受害者镜像存储链接 -http://www.zone-h.org/mirror/id/25299386,如下:

从Zone-h的上述镜像中可以看到,自称为 Iran-Cyber的伊朗黑客于2015年12月攻击了日本手工协会官方网站(http://handmade.or.jp/),并用we_resist.jpg图片替换掉了网站主页。且该图片最早被上传到了一个***语网站中,现在还能在其中找到该图片的下载链接:http://s6.picofile.com/file/8223803084/we_resist.jpg,该图片最早于2015年12月2日被黑客用于挂黑页的网站是:supersexshop.com.br,之后在15年的12月被多次使用过,黑客多次以Iran Cyber Security Group自称。

在Zone-H的存档镜像中可以看到,Iran-Cyber自2015年至2019年持续对全球各国网站发起了攻击,据Zone-H数据显示其挂黑页的攻击多达2447次,在最近一年中多以美国网站为主要攻击目标。 从Iran-Cyber的这些黑页攻击存储镜像中可以发现很多有意思的东西,在这里我们不做详细展开。但在美国联邦存储图书馆网站被挂黑页后,Zone-H到现在却一直没有显示镜像存档。

美国联邦存储图书馆网站的被攻击历史

从Wayback Machine2008年的镜像中显示,美国联邦存储图书馆网站(www.fdlp.gov)最早是Joomla架构,之后的几年里一直在演变更新,2014年曾做过模板变化,更新了一些插件。在此次被挂黑页之前,从它的源码镜像中可以看到,很多插件和第三方依赖库,如MooTools以及Bootstrap,似乎从2012年就从没更新过。并且,在2012年5月,www.fdlp.gov的Joomla架构网站还被黑客攻击挂过黑页。

另外,在2014年8月还被黑客入侵,把整个网站主页替换成了一个搞笑视频(Internet Archive镜像链接):

此次挂黑页事件的攻击面分析

从以上分析可知,www.fdlp.gov自2012年就从未更新过一些网站组件,从其现在的网站源码中我们也可以发现一些有意思的插件或目录:

media/com_rsform

media/com_hikashop

media/mod_rsseventspro_upcoming

modules/mod_djmegamenu

plugins/system/maximenuckmobile

其中的RSForm是Joomla的一款表单组件,用于用户对表单的输入接收。我从fdlp.gov/collection-tools/claims 镜像页面中看到了2014年3月对RSForm的版本描述是1.4 r48 ,从这里我们也可以大概知道Joomla的版本更新进程。

简单搜索一下就可以发现,在2019年2月,昵称为KingSkrupellos的用户在Packet Storm上披露过一个Joomla RSForm 1.5版本的漏洞数据库注入漏洞,虽然其漏洞只针对RSForm 1.5,但我认为,该漏洞一样也适用于早期版本。而恰巧,该昵称为KingSkrupellos的用户在Zone-H也有过多达4172次挂黑页的攻击存档记录。

到此为止吧,再写下去就不叫简要分析了。感谢围观。

*参考来源:medium,clouds 编译整理,转载请注明来自 FreeBuf.COM

如有侵权请联系:admin#unsafe.sh