Google ha rilasciato un aggiornamento urgente per correggere una nuova vulnerabilità zero-day in Chrome, la sesta dall’inizio dell’anno. Tracciata come CVE-2023-6345, risulta essere già attivamente sfruttata in rete, probabilmente da attori state-sponsored per condurre attacchi spyware contro obiettivi di alto profilo.

Google non ha fornito ulteriori informazioni sugli attacchi analizzati, specificando che “l’accesso ai dettagli del bug e ai link potrebbe essere mantenuto limitato fino a quando la maggior parte degli utenti non effettuerà l’aggiornamento”.

Una scelta comunicativa responsabile che contribuisce a mitigare il rischio che altri attori delle minacce creino i propri exploit e li distribuiscano in scenari reali.

Vulnerabilità zero-day in Chrome: i dettagli

L’azienda ha riconosciuto l’esistenza di un exploit per la falla di sicurezza, che è stata affrontata nel canale Stable Desktop del browser, con versioni corrette che vengono distribuite a livello globale agli utenti Windows (119.0.6045.199/.200) e agli utenti Mac e Linux (119.0.6045.199).

Sicurezza informatica: NIS2 e Regolamento DORA, cosa devono fare banche e aziende Fintech

La nuova vulnerabilità zero day è stata classificata ad alta gravità e deriva da una debolezza di tipo integer overflow nella libreria grafica 2D open source Skia, che viene utilizzata come motore grafico anche da altri prodotti, tra cui ChromeOS, Android e Flutter.

Segnalata lo scorso 24 novembre, la vulnerabilità è stata tracciata dai due ricercatori di sicurezza Benoît Sevens e Clément Lecigne del TAG di Google, il gruppo di analisi delle minacce noto per scoprire zero-day spesso sfruttate da gruppi di hacking sponsorizzati dallo stato in campagne spyware mirate a individui di alto profilo come giornalisti e politici dell’opposizione.

Qualora venisse sfruttata, la vulnerabilità potrebbe consentire l’esecuzione di codice remoto da parte di un attaccante o un Denial of Service (negazione di servizio) sui dispositivi esposti: due condizioni che potrebbero compromettere l’integrità dei dispositivi esposti fino alla perdita completa del controllo.

Come aggiornare Chrome

La nuova vulnerabilità zero-day CVE-2023-6345 è stata risolta in Google Chrome 119.0.6045.199/.200, che risulta essere già in distribuzione in tutto il mondo per gli utenti Windows, Mac e Linux nel canale Stable Desktop.

Come impostazione predefinita, il browser web controlla automaticamente la presenza di nuovi aggiornamenti e li installa dopo il riavvio successivo del programma.

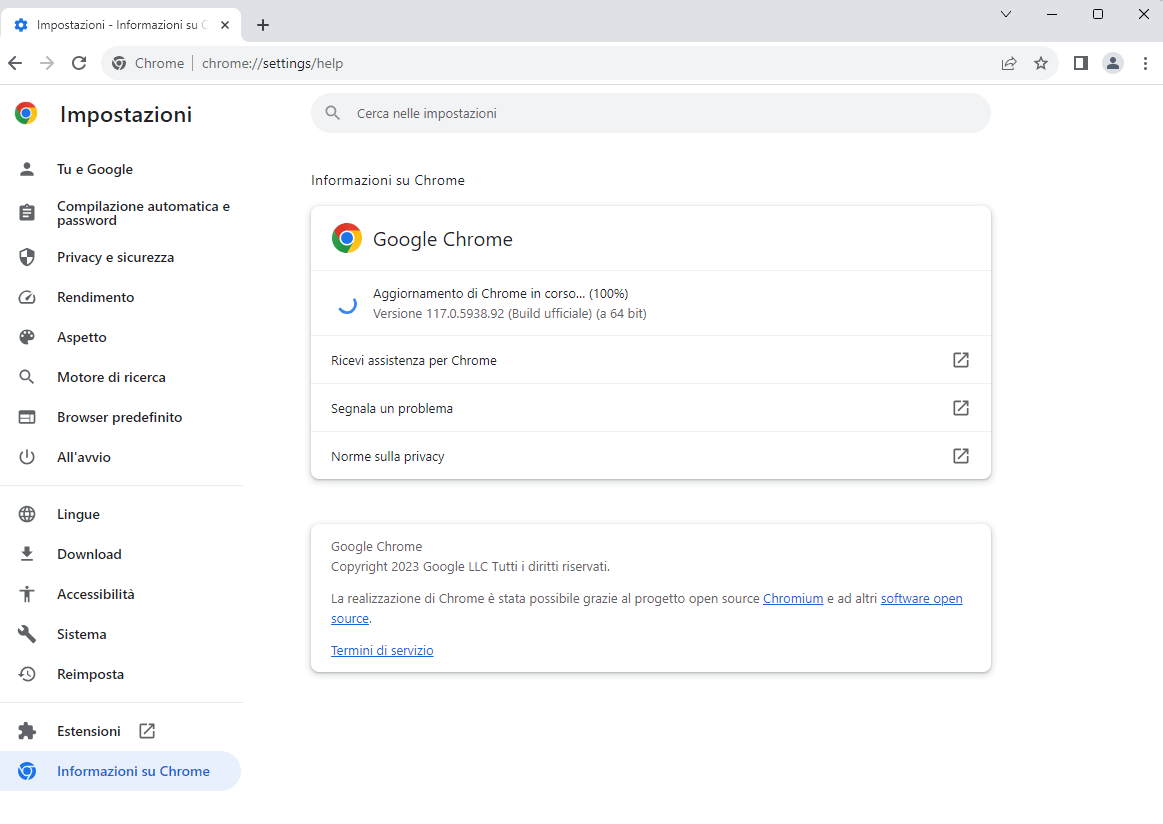

Per verificare la disponibilità dell’aggiornamento e installare subito la patch, è sufficiente avviare Chrome, cliccare sul pulsante con i tre puntini in alto a destra per accedere al menu Personalizza e controlla Google Chrome e spostarsi nella sezione Guida/Informazioni su Google Chrome.

Terminato il download dell’aggiornamento, è sufficiente cliccare sul pulsante Riavvia per applicare la patch.

Al successivo riavvio del browser, è sufficiente accedere nuovamente allo stesso menu per verificare la corretta installazione del nuovo aggiornamento.

@RIPRODUZIONE RISERVATA