导语:本文里,研究人员将通过80d7f95b7231cc857b331a993184499d示例来说明间谍mod的工作过程。

一些流行的即时通讯服务经常会缺乏某些自定义功能,为了解决这个问题,第三方开发者会开发出一些mod(修改或增强程序),来提供一些受欢迎的功能。但其中一些mod在提供增强功能的同时也会加入一些恶意软件。去年,卡巴斯基实验室的研究人员在WhatsApp的一个mod中发现了Triada木马。最近,他们又发现了一个嵌入间谍mod的Telegram mod,可通过Google Play传播。

WhatsApp现在的情况与此相同:研究人员发现几个之前无害的mod包含一个间谍mod,他们将该mod检测为Trojan-Spy.AndroidOS.CanesSpy。

间谍mod是如何运行的?

研究人员将通过80d7f95b7231cc857b331a993184499d示例来说明间谍mod的工作过程。

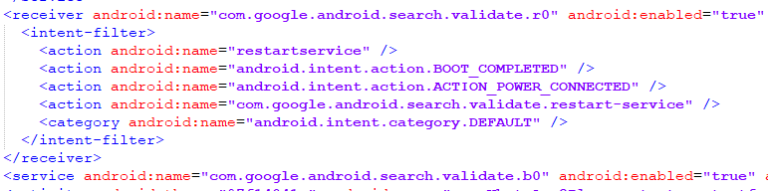

木马化的客户端清单包含在原始WhatsApp客户端中找不到的可疑组件(服务和广播接收器)。广播接收器侦听来自系统和其他应用程序的广播,例如手机开始充电,收到的文本消息或下载程序完成下载;当接收方收到这样的消息时,它调用事件处理程序。在WhatsApp间谍mod中,当手机开机或开始充电时,接收方会运行一项服务,启动间谍mod。

可疑的应用组件

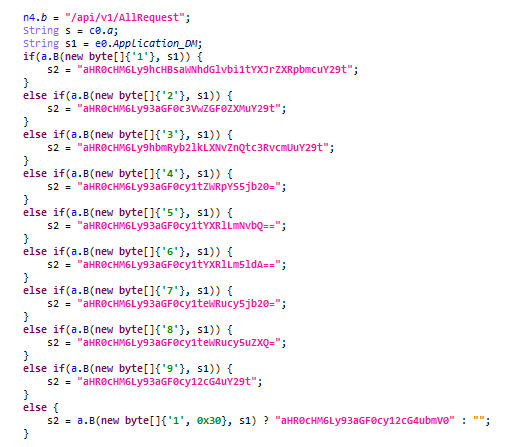

该服务查看恶意软件代码中的Application_DM常量,以选择受攻击设备将继续联系的命令与控制(C&C)服务器。

选择命令和控制服务器

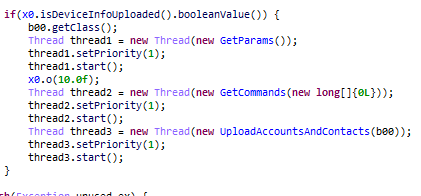

当恶意植入启动时,它会沿着路径/api/v1/AllRequest向攻击运营商的服务器发送包含设备信息的POST请求。这些信息包括IMEI、电话号码、移动国家代码、移动网络代码等。该木马还请求配置细节,例如上传各种类型数据的路径、向C&C请求之间的间隔等。此外,该mod每五分钟传送一次有关受害者联系人和账户的信息。

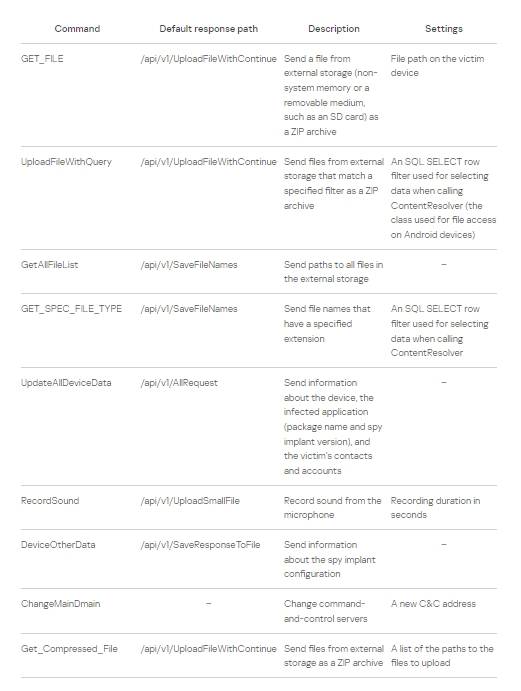

在设备信息成功上传后,恶意软件开始以预先配置的间隔(默认为一分钟)向C&C询问指令,开发人员称之为“命令”。下表包含恶意软件用于向服务器发送响应的命令和路径的详细描述:

发送到指挥控制服务器的信息引起了研究人员的注意,它们都是阿拉伯语,这表明开发者会说阿拉伯语。

WhatsApp间谍mod的攻击目标

在发现WhatsApp mod中的间谍mod后,研究人员决定找出它们是如何传播的。分析发现,Telegram是主要来源。研究人员发现了一些Telegram通道,主要是阿拉伯语和阿塞拜疆语,其中最受欢迎的节目就有近200万订阅者。研究人员提醒Telegram,这些通道被用来传播恶意软件。

在从每个通道下载最新版本的mod (1db5c057a441b10b915dbb14bba99e72, fe46bad0cf5329aea52f8817fa49168c, 80d7f95b7231cc857b331a993184499d)后,研究人员发现它们包含上述间谍mod,这验证了假设。

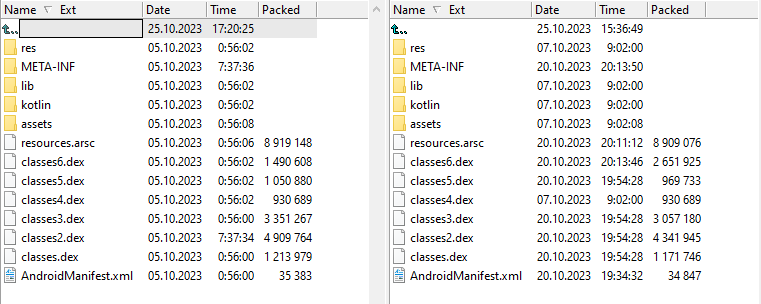

鉴于恶意软件组件不是原始mod的一部分,研究人员检查了几个最近的版本,并确定了第一个被攻击的版本。根据调查结果,该间谍软件自2023年8月中旬以来一直活跃。在撰写本文时,自那时以来在通道上发布的所有版本都包含恶意软件。然而,后来(如果根据APK中的时间戳判断,大约在10月20日左右),至少一个通道中的至少一个最新版本被替换为一个干净的版本。

受攻击应用程序中的DEX时间戳(左)和未攻击版本中的DEX时间戳(右)

除了Telegram渠道,受攻击的mod还通过各种可疑的网站传播,这些网站专门用于修改WhatsApp。

新型WhatsApp间谍软件的攻击范围

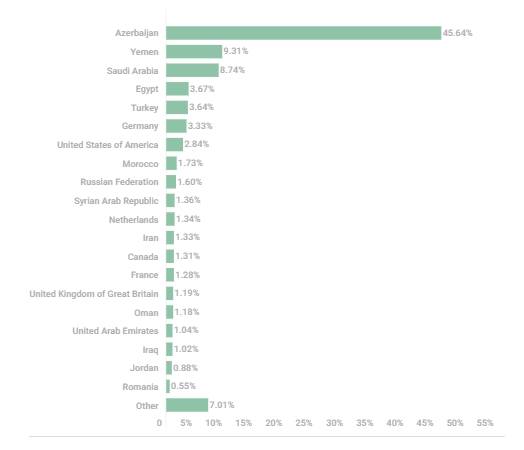

10月5日至31日期间,卡巴斯基安全解决方案在100多个国家发现了34万多次由WhatsApp间谍mod发起的攻击。不过,如果考虑到传播渠道的性质,实际安装数量可能会高得多。攻击次数最多的五个国家是阿塞拜疆、沙特阿拉伯、也门、土耳其和埃及。

按发现的WhatsApp间谍mod攻击次数排名的前20个国家

总结

研究人员看到包含恶意软件代码的即时通讯应用mod数量有所增加。WhatsApp的mod大多是通过第三方Android应用商店传播的,这些应用商店往往缺乏筛选,无法清除恶意软件,其中如第三方应用商店和Telegram通道,很受欢迎。但为避免丢失个人数据,建议只使用官方即时通讯客户端;如果用户需要额外的功能,建议使用一个可靠的安全解决方案,可以检测和阻止恶意软件,以防被mod攻击。

文章翻译自:https://securelist.com/spyware-whatsapp-mod/110984/如若转载,请注明原文地址