2023.11.03~11.09 攻击团伙情报Agrius针对以色列教育和科技行业的攻击新兴APT组织DarkCasino的燎原之火,WinRAR零日漏洞CVE-2023-38831的利用现状疑似响尾 2023-11-10 09:53:32 Author: 奇安信威胁情报中心(查看原文) 阅读量:16 收藏

2023.11.03~11.09

攻击团伙情报

Agrius针对以色列教育和科技行业的攻击

新兴APT组织DarkCasino的燎原之火,WinRAR零日漏洞CVE-2023-38831的利用现状

疑似响尾蛇组织利用Nim后门刺探南亚多国情报

BlueNoroff 再次使用新恶意软件发起攻击

Turla在近期活动中使用Kazuar新变种开展攻击活动

SideCopy 的多平台攻击:利用 WinRAR 零日和 Linux 变体 Ares RAT

Arid Vipe利用SpyC23针对 Android 设备进行攻击

MuddyWater 使用新的 TTP 进行鱼叉式网络钓鱼

Lazarus试图用新型 macOS 恶意软件感染区块链工程师

Caracal Kitten组织在近期在伊朗地区活跃

攻击行动或事件情报

Rootkit病毒利用“天龙八部”私服传播,可劫持网页

披露Jupyter新变体在近期激增的攻击活动

TellMeTheTruth:利用 CVE-2023-46604 开发勒索软件

Kinsing 利用的 Looney Tunables 漏洞进行攻击

WhatsApp 间谍模组通过 Telegram 传播,攻击阿拉伯语用户

针对中国网民的钓鱼攻击

田马组织使用CHM对财务等人员进行钓鱼攻击活动

恶意代码情报

揭开 AsyncRAT 新感染链的面纱

揭晓 Socks5Systemz:通过 PrivateLoader 和 Amadey 兴起的新代理服务

基于Java的Sayler RAT瞄准波兰语用户

Phobos勒索软件通过RDP服务进行传播

漏洞情报

Microsoft WordPad 信息泄露漏洞(CVE-2023-36563)相关通告

攻击团伙情报

01

Agrius针对以色列教育和科技行业的攻击

披露时间:2023年11月6日

情报来源:https://unit42.paloaltonetworks.com/agonizing-serpens-targets-israeli-tech-higher-ed-sectors/

相关信息:

研究人员在11月6日称其发现了Agrius针对以色列教育和科技行业的攻击。这些攻击从1月一直持续到10月,旨在窃取PII和知识产权等敏感信息。一旦窃取了信息,攻击者就会安装各种擦除程序,来掩盖其踪迹并使被感染的终端无法使用。最近的攻击还使用的3种新的擦除程序,MultiLayer Wiper、PartialWasher和BFG Agonizer Wiper,以及一个从数据库服务器提取信息的自定义工具Sqlextractor。

02

新兴APT组织DarkCasino的燎原之火,WinRAR零日漏洞CVE-2023-38831的利用现状

披露时间:2023年11月7日

情报来源:https://mp.weixin.qq.com/s/Ic7wNUWA1OIYI1w74-K52w

相关信息:

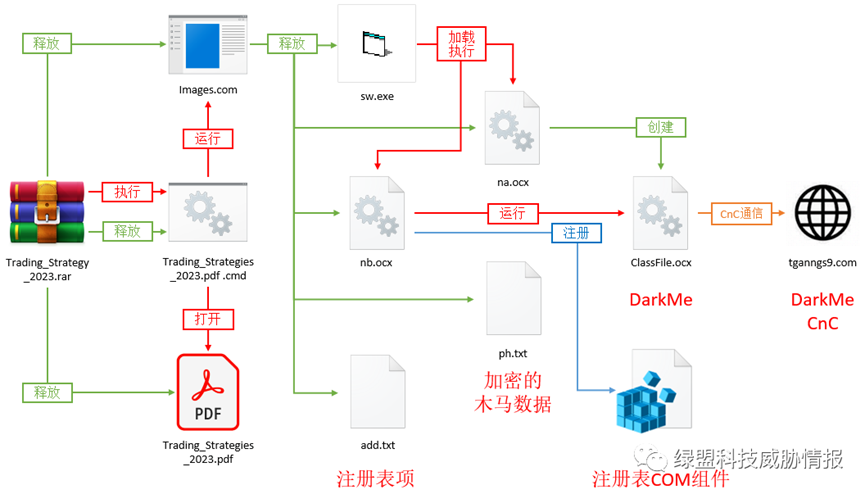

DarkCasino组织(别名鬼轮盘、APT-N-12)是一个以经济利益为驱动的APT组织,最早出现于2021年,攻击目标是全世界范围内的加密货币交易平台、线上赌场、网络银行等,主要针对线上交易平台,常用攻击手段是钓鱼攻击,代表性工具是DarkMe木马,攻击地区包括欧洲、亚洲、中东等地区。CVE-2023-38831是一个WinRAR软件的任意执行漏洞,最早于2023年4月被DarkCasino攻击者利用,在2023年8月的WinRAR新版本v6.23中被修复,该漏洞常常被攻击者结合钓鱼攻击进行利用。

近期,研究人员发现DarkCasino组织针对线上交易论坛开发了一种新的攻击模式,攻击者利用WinRAR漏洞,将恶意代码插入精心构建的压缩文件中,攻击者在各类论坛中发布与各种赚钱心得、投资建议有关的帖子,投递恶意压缩文件,诱骗用户下载执行。当受害者打开使用存在漏洞的WinRAR解压文件时,程序将由于漏洞执行压缩包中的恶意文件,释放后续组件,加载最终载荷DarkMe木马。DarkMe是一种Visual Basic间谍木马,其初始版本出现在2021年9月25日,目前支持主机信息收集、屏幕截图、文件操作、注册表操作、cmd指令运行、自更新、持久化等功能。

03

疑似响尾蛇组织利用Nim后门刺探南亚多国情报

披露时间:2023年11月8日

情报来源:https://mp.weixin.qq.com/s/iWx2tGCLOR0JtDBnC3FOwQ

相关信息:

响尾蛇,又名Sidewinder,奇安信内部跟踪编号APT-Q-39。该组织被普遍认为具有南亚地区背景,由国内外安全厂商在2018年披露,而它的最早攻击活动可追溯到2012年。该组织攻击目标一般为中国和南亚多国的政府、军事部门,部分攻击活动还涉及高校和科研机构。

近期,奇安信威胁情报中心在日常样本跟踪分析过程中,发现针对不丹的恶意样本。样本使用的诱饵内容直接来自不丹政府网站发布的通告。

文档携带的宏代码通过一系列VBS和BAT脚本,最终执行Nim编写的后门。根据该Nim后门的代码特征,我们关联到针对尼泊尔和缅甸的攻击样本,其中针对缅甸的攻击时间可追溯到去年11月。该Nim后门实际上是2021年底国内安全厂商披露的“幼象”(别名BabyElephant)组织C++后门的变种。基于相关情报信息,本文将此次发现的攻击活动统一归属为响尾蛇组织。

04

BlueNoroff 再次使用新恶意软件发起攻击

披露时间:2023年11月7日

情报来源:https://www.jamf.com/blog/bluenoroff-strikes-again-with-new-macos-malware/

相关信息:

研究人员发现了APT 组织 BlueNoroff 的新恶意软件变种。BlueNoroff 的活动是出于经济目的,经常针对加密货币交易所、风险投资公司和银行。在威胁追踪过程中,研究人员发现了一个 Mach-O 通用二进制文件与之前归类为恶意的域进行通信。在分析时,VirusTotal 上尚未检测到该可执行文件。

该恶意软件是用 Objective-C 编写的,作为一个非常简单的远程 shell 运行,执行从攻击者服务器发送的 shell 命令。尽管尚不完全清楚初始访问是如何实现,但该恶意软件很可能被用作在破坏系统后手动运行命令的后期阶段。乍一看,该恶意软件与之前提到的其他攻击中使用的 RustBucket 恶意软件有很大不同,但攻击者在这两种情况下的重点似乎都是提供简单的远程 shell 功能。研究人员将此恶意软件跟踪为 ObjCShellz,并作为 RustBucket 活动的一部分。

05

Turla在近期活动中使用Kazuar新变种开展攻击活动

披露时间:2023年10月31日

情报来源:https://unit42.paloaltonetworks.com/pensive-ursa-uses-upgraded-kazuar-backdoor/

相关信息:

近期,研究人员在追踪Pensive Ursa组织时观察到一个Kazuar的新变种。Kazuar是一个先进的.NET后门,常被Pensive Ursa使用。Pensive Ursa是一个具有俄罗斯背景的黑客组织,据传,该组织至少自2004年开始活跃,与俄罗斯联邦安全局(FSB)有关联。研究人员对Kazuar变种进行了深入分析,本次发现的新样本只针对Windows系统。当Kazuar运行时,Kazuar将通过Assembly.Location属性来接收其自己的文件路径并检查其名称,当返回的值为空时,Kazuar才将继续执行。随后,Kazuar进行初始化,创建配置文件,生成互斥体,创建数据存储目录。Pensive Ursa使用劫持的合法网站作为其C2基础设施。Kazuar使用两种机制来接收远程命令或任务,支持45种不同的命令,这些命令主要分为9类,分别是主机数据采集、法医数据收集、文件操作、任意命令执行、与Kazuar的配置交互、注册表查询和操作、脚本执行(VBS、PowerShell、JavaScript)、自定义网络请求、凭证和敏感信息窃取。Kazuar还会对受害主机进行全面的系统分析,收集和分析系统的各类信息,同时将信息发送到C2服务器。

06

SideCopy 的多平台攻击:利用 WinRAR 零日和 Linux 变体 Ares RAT

披露时间:2023年11月6日

情报来源:https://www.seqrite.com/blog/sidecopys-multi-platform-onslaught-leveraging-winrar-zero-day-and-linux-variant-of-ares-rat/

相关信息:

研究人员发现了过去几个月针对印度政府和国防实体的 SideCopy多个活动。该威胁组织目前正在利用最近的 WinRAR 漏洞CVE-2023-38831来部署 AllaKore RAT、DRat 和其他有效负载。受感染的域用于托管 SideCopy 的有效负载,可多次重复使用,解析为相同的 IP 地址。它还部署了名为 Ares RAT 的基于开源代理的 Linux 变体,在 stager 有效负载中发现了与其父威胁组织透明部落 (APT36) 的代码相似性。SideCopy 和 APT36 都使用相同的诱饵和命名约定同时进行多平台攻击,共享基础设施和代码,以积极针对印度。

在本博客中,研究人员将深入研究遥测分析过程中遇到的两个此类活动的技术细节。

07

Arid Vipe利用SpyC23针对 Android 设备进行攻击

披露时间:2023年11月6日

情报来源:https://www.sentinelone.com/labs/arid-viper-apts-nest-of-spyc23-malware-continues-to-target-android-devices/

相关信息:

Arid Viper 组织有着使用移动恶意软件的悠久历史,其中包括至少四个 Android 间谍软件系列和一个短的 iOS 植入程序 Phenakite。SpyC23恶意软件家族至少从 2019 年就已经存在,尽管 Arid Viper 间谍软件家族之间的共享代码可以追溯到 2017 年。

在整个 2022 年和 2023 年初,Arid Viper 开发了几个更新的 SpyC23 版本,这些版本共享这些主题:两个应用程序模仿 Telegram,而另一个内部称为 APP-UPGRADE,基于一个名为 Skipped Messenger 的浪漫主题消息应用程序。

研究人员将这些较新版本的 SpyC23 与较早的 2020 版本以及与 Arid Viper 相关的几个较早的安卓间谍软件家族进行了比较:GnatSpy、FrozenCell 和 VAMP。二者之间有明显代码重叠,但其开发者也为SpyC23新增了许多变化。SpyC23伪装成交友软件,但比起正规程序,SpyC23会请求获取更多权限,还要求启用辅助功能。

08

MuddyWater 使用新的 TTP 进行鱼叉式网络钓鱼

披露时间:2023年11月2日

情报来源:https://www.deepinstinct.com/blog/muddywater-en-able-spear-phishing-with-new-ttps

相关信息:

11月2日,研究人员发布报告称,MuddyWater正在执行新一轮的鱼叉式钓鱼攻击,针对以色列的公司。10月30日,研究人员发现了“Storyblok”上托管的两个档案,其中包含新的多阶段感染载体。它包括隐藏文件、启动感染的LNK文件以及旨在在执行Advanced Monitoring Agent(一种远程管理工具)的可执行文件。研究人员称,这是伊朗APT团伙首次使用N-able的远程监控软件。

09

Lazarus试图用新型 macOS 恶意软件感染区块链工程师

披露时间:2023年11月1日

情报来源:https://www.elastic.co/security-labs/elastic-catches-dprk-passing-out-kandykorn

相关信息:

研究人员披露了针对加密货币交易平台的区块链工程师的新型入侵活动。该入侵利用了自定义和开源功能的组合来进行初始访问和后期利用。

研究人员在分析将二进制文件反射加载到 macOS 端点内存中的尝试时发现了这种入侵。这次入侵被追溯到一个 Python 应用程序,该应用程序冒充加密货币套利机器人,通过公共 Discord 服务器上的直接消息传递。

研究人员将此活动归因于 DPRK,并根据对技术、网络基础设施、代码签名证书和定制 Lazarus 组织检测规则的分析,认识到与 Lazarus 组织存在重叠;于是将此入侵设置为 REF7001 进行跟踪。

10

Caracal Kitten组织在近期在伊朗地区活跃

披露时间:2023年11月9日

情报来源:https://mp.weixin.qq.com/s/f6T_ZQHyLcDcJZrHiHDxFA

相关信息:

近日中东地区黑客活动频发,研究人员捕获了Caracal Kitten组织的移动端RAT样本。该RAT程序会收集感染者手机设备信息、通讯录、手机文件等一些列敏感信息回传黑客服务器。

攻击行动或事件情报

01

Rootkit病毒利用“天龙八部”私服传播,可劫持网页

披露时间:2023年11月8日

情报来源:https://mp.weixin.qq.com/s/OgY_2v6mXB0DLLb2wvDEWg

相关信息:

近期,研究人员监测到一种Rootkit病毒正通过“天龙八部”游戏私服进行传播。该病毒通过劫持用户访问的网页来推广自己的私服网站,并且具有广告推广功能。此外,其还采用多种对抗手段来对抗杀毒软件查杀,对用户构成较大威胁。

用户登录“天龙八部”游戏私服后,Rootkit病毒会被释放,随后进行网页劫持、广告推广等恶意行为。用户再次访问“天龙八部”相关网页时,会跳转到指定的私服网站。

02

披露Jupyter新变体在近期激增的攻击活动

披露时间:2023年11月6日

情报来源:https://blogs.vmware.com/security/2023/11/jupyter-rising-an-update-on-jupyter-infostealer.html

相关信息:

研究人员在11月6日披露了Jupyter Infostealer变体新一轮的攻击活动。该恶意软件于2020年底首次被发现,主要针对教育和卫生部门。过去两周,研究人员观察到的Jupyter Infostealer感染数量逐步上升,目前感染总数为26例。它针对Chrome、Edge和Firefox浏览器,利用SEO中毒和搜索引擎重定向来传播。新一轮的攻击利用了PowerShell命令来修改签名私钥,试图将恶意软件冒充为合法签名的文件。

03

TellMeTheTruth:利用 CVE-2023-46604 开发勒索软件

披露时间:2023年11月3日

情报来源:https://arcticwolf.com/resources/blog/tellmethetruth-exploitation-of-cve-2023-46604-leading-to-ransomware/

相关信息:

2023 年 10 月,研究人员观察到多起涉及利用 Apache ActiveMQ 中的远程代码执行漏洞 CVE-2023-46604 的勒索软件案例。该漏洞于2023 年 10 月 27 日披露,允许威胁行为者通过滥用 ActiveMQ 实现的 OpenWire 协议来执行任意代码。

Apache ActiveMQ 是一个实现 Java 消息服务 (JMS) 协议的开源消息代理。它用作在不同应用程序之间发送消息的中间件。它与各种企业和开源软件解决方案捆绑在一起。

证据显示,CVE-2023-46604 早在 2023 年 10 月 10 日(即 CVE 或概念验证利用代码披露之前)就已在野外被利用。利用 CVE-2023-46604 后,在45.32.120[.]181观察到部署 SparkRAT。最近,观察到两个独立的勒索软件活动利用此漏洞进行初始访问,其IP 地址为172.245.16[.]125。据观察,该 IP 地址在勒索软件攻击中提供了额外的有效负载。

本文是对最近观察到的勒索软件变体与之前名为 TellYouThePass 的勒索软件变体的行为和结构进行比较的分析。

04

Kinsing 利用的 Looney Tunables 漏洞进行攻击

披露时间:2023年11月3日

情报来源:https://blog.aquasec.com/loony-tunables-vulnerability-exploited-by-kinsing

相关信息:

研究人员成功拦截了 Kinsing 对云环境的实验性入侵,其利用基本但典型的 PHPUnit 漏洞进行攻击。研究人员发现威胁参与者手动操纵 Looney Tunables 漏洞 ( CVE-2023-4911 )。有趣的是,攻击者还通过从云服务提供商 (CSP) 提取凭据来扩大云原生攻击的范围。

Kinsing 威胁参与者对云原生环境构成了重大威胁,特别是 Kubernetes 集群、docker API、Redis 服务器、Jenkins 服务器等。他们快速适应新漏洞的能力以及利用相关错误配置使他们成为可怕的对手。威胁行为者一直积极参与加密劫持活动。

这篇博文将深入研究了 Kinsing 活动及其运作。

05

WhatsApp 间谍模组通过 Telegram 传播,攻击阿拉伯语用户

披露时间:2023年11月2日

情报来源:https://securelist.com/spyware-whatsapp-mod/110984/

相关信息:

由于官方客户端应用程序不能满足所有用户需要的功能,第三方开发者提出了模组的概念,模组可为用户提供原始应用程序没有的功能,还可以对应用程序的外表进行美化。不幸的是,攻击者也利用模组来传播恶意软件。近期,安全人员发现几个此前无害的模组,现已包含恶意间谍代码。经过分析,接收器广播接收来自系统和其他应用程序的信号,例如手机开始充电、收到短信或下载器完成下载等,接收器接收到信息后将调用事件处理程序。此外,接收器还会在手机开机或开始充电时运行间谍代码。当间谍代码运行时,代码将通过路径/api/v1/AllRequest向攻击者的服务器发送包含有关设备信息的POST请求。这些信息包括IMEI、电话号码、移动国家代码、移动网络代码等。代码还请求配置详细信息,例如上传各类数据的路径、向C&C请求的时间间隔等。此外,该恶意模块还会每五分钟传输一次有关受害者的联系人和帐户的信息。配置协商完成后,恶意代码将开始按照预先配置的时间接收C2服务器下发的命令,命令包括获取文件、录制声音、获取压缩文件等。经过深入分析,安全人员发现这些恶意模块的主要来源是Telegram频道,这些频道多使用阿拉伯语和阿塞拜疆语,其中最受欢迎的频道有将近200万订阅者。安全人员进一步深挖发现这些间谍模块最早出现于2023年8月,此后频道中发布的所有版本都包含恶意代码。据统计,此次攻击活动的主要受害者包括阿塞拜疆、沙特阿拉伯、也门、土耳其、埃及等国。

06

针对中国网民的钓鱼攻击

披露时间:2023年11月2日

情报来源:https://mp.weixin.qq.com/s/m5Rckv-DH_T9dEXt0F307g

相关信息:

近期,研究人员在内存防护数据中监测到一款针对中国网民的钓鱼攻击。该木马伪装相对隐蔽,通过钓鱼下载站伪装成输入法、驱动等程序。每个IP仅可访问一次下载页面,再次访问服务端不会返回恶意钓鱼链接。诱骗用户下载“双击安装.exe”运行后释放pro.exe和dess.exe,其中pro.exe另辟蹊径使用WFP对各大安全产品云查IP进行过滤屏蔽,为后续木马做环境铺垫。dess.exe负责内存加载Gh0st远控木马,对目标实施监控。

07

田马组织使用CHM对财务等人员进行钓鱼攻击活动

披露时间:2023年11月1日

情报来源:https://mp.weixin.qq.com/s/PqZfqtvZoeyOSqqnc_QFUA

相关信息:

近期,研究人员在反钓鱼专项中发现,有一个攻击团伙频繁的使用CHM文件对财务等金融行业从业者钓鱼攻击活动。CHM 文件格式代表Microsoft HTML 帮助文件,它由HTML 页面的集合组成。由于攻击者伪装成帮助文件,且CHM为非可执行文件,往往会让被攻击者降低警惕。

该团伙也习惯使用国内某云厂商的服务器作为下载服务器。由于在样本中存在"tianma"等字样,且该团伙一直未被详细披露和命名,因此研究人员将该团伙命名为"田马"。

恶意代码情报

01

揭开 AsyncRAT 新感染链的面纱

披露时间:2023年11月3日

情报来源:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/unmasking-asyncrat-new-infection-chain/

相关信息:

AsyncRAT 是“异步远程访问木马”的缩写,是一种复杂的恶意软件,旨在危害计算机系统的安全并窃取敏感信息。AsyncRAT 与其他恶意软件品种的区别在于其隐匿性,使其成为网络安全领域的强大对手。

研究人员观察到最近通过恶意 HTML 文件分发的 AsyncRAT 活动。整个感染策略采用了一系列文件类型,包括 PowerShell、Windows 脚本文件 (WSF)、VBScript (VBS) 等,以绕过防病毒检测措施。

收件人收到一封包含恶意网络链接的垃圾邮件。访问时,此链接会触发 HTML 文件的下载。在该 HTML 文件中,嵌入了一个 ISO 文件,并且该 ISO 映像文件包含一个 WSF(Windows 脚本文件)。WSF 文件随后与各种 URL 建立连接,并继续执行 PowerShell、VBS (VBScript) 和 BAT 等格式的多个文件。这些执行的文件用于将进程注入到合法的 Microsoft .NET 实用程序 RegSvcs.exe 中。对 RegSvcs.exe 的这种操纵允许攻击者在受信任的系统应用程序中秘密隐藏其活动。

02

揭晓 Socks5Systemz:通过 PrivateLoader 和 Amadey 兴起的新代理服务

披露时间:2023年11月2日

情报来源:https://www.bitsight.com/blog/unveiling-socks5systemz-rise-new-proxy-service-privateloader-and-amadey

相关信息:

研究人员发现了由 PrivateLoader 和 Amadey 提供的代理僵尸网络,这两个加载程序经常被威胁行为者用来分发恶意软件和构建僵尸网络,研究人员将此代理机器人恶意软件命名为 Socks5Systemz,这也是与所有活动代理机器人 C2 服务器中始终存在的唯一登录面板相关联的名称。

在研究和绘制该僵尸网络背后的基础设施后,发现了与该恶意软件操作相关的多个服务器,以及一名利用该代理僵尸网络构建了完整代理服务的 Telegram 用户。代理服务允许客户选择从 1 美元到 4000 美元不等进行订阅,并使用加密货币全额支付。根据网络遥测分析,估计该僵尸网络有大约 10,000 个受感染系统,受害者遍布全球。

这篇博文将深入研究该代理机器人的功能,探索其基础设施,识别受害者,并揭示建立在该僵尸网络之上的代理服务。

03

基于Java的Sayler RAT瞄准波兰语用户

披露时间:2023年11月2日

情报来源:https://cyble.com/blog/new-java-based-sayler-rat-targets-polish-speaking-users/

相关信息:

近期,研究人员捕获到一个Virustotal零检测率的样本文件。经分析该样本是一个远控木马,名为Sayler,主要针对波兰语用户包含多种恶意功能,包括键盘记录器、信息窃取器、屏幕捕获、勒索模块等。木马运行后将进行初始化,通过Settings类进行设置,设置用于发送通知的Discord WebhookURL、键盘记录器的文件路径、设置同步通信或异步通信等,随后与攻击者控制的服务器建立通信通道。该木马的主要功能集中在Client方法,Client方法首先调用registerGlobalScreenListeners函数,该函数使用GlobalScreen库为键盘和鼠标事件设置全局输入事件侦听器。这些侦听器捕获低级键盘和鼠标输入事件,允许记录和处理这些事件,用于进一步处理或记录。此外,Sayler木马通过ProcessKiller类来阻止安全检测和干扰,通过RansomWare类来负责勒索攻击。RansomWare类加密文件后,将为文件后缀添加.locked文件。Sayler还通过CaptureLiveScreen定时捕获计算机的实时屏幕,通过NativeKeyListener类监视键盘输入事件。Sayler还具有信息窃取模块,从各种网络浏览器非法获取敏感数据,包括登录凭据(用户名和密码)、浏览历史记录和网络数据(例如信用卡信息)等,涉及浏览器包括Google Chrome、Opera、360Browser等。

04

Phobos勒索软件通过RDP服务进行传播

披露时间:2023年11月2日

情报来源:https://asec.ahnlab.com/ko/58511/

相关信息:

近期,研究人员监测到Phobos勒索软件正在积极传播。Phobos勒索软件是一种已知的勒索软件变种,与Dharma和CrySis勒索软件在技术和操作上有相似之处,主要通过RDP服务作为初始攻击媒介。Phobos勒索软件在加密文件后将重命名文件,文件以<原始文件名>.<原始扩展名>.id[-<4位固定号码>].[<攻击电子邮件地址>].<勒索软件扩展名>格式命名。勒索信以info.txt和info.hta为名,勒索信中包含攻击者用于付款的电子邮件信息。Phobos勒索软件的主要功能有建立持久性、排除指定文件、终止目标进程、禁用防火墙并删除卷影副本、加密本地和网络共享文件夹。Phobos通过Run键建立持久性,排除的指定文件后缀包含多个Phobos系列勒索软件后缀,目前已知后缀有phobos、eking、makop、faust等。加密过程中采用AES CBC算法进行加密。

漏洞情报

01

Microsoft WordPad 信息泄露漏洞(CVE-2023-36563)相关通告

披露时间:2023年11月1日

情报来源:https://mp.weixin.qq.com/s/Ih0F2tHk4LnsHFMXxrQugA

相关信息:

写字板(WordPad)是简单的文字处理器。自从Windows 95开始,Microsoft Windows大部分的版本都内建了这个软体。它的功能比记事本强,但比Microsoft Word弱。WordPad 的功能发源自于Windows 1.0x时期的小作家。

近日,奇安信CERT监测到 Microsoft WordPad 信息泄露漏洞(CVE-2023-36563),wordpad在解析rtf文件包含的ole对象时会尝试访问Linked object的Topic指向的文件,如果Topic是一个UNC路径则会尝试通过网络访问,并尝试使用NTLM认证,导致泄露NTLM hash。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh