评论留言,看见封面这么漂亮的妹妹你是不是心动了。到底是想学技术点进来的,还是为了看美女点进来的。怎奈,我本将心向明月,奈何明月照沟渠。你图妹子的漂亮脸蛋和身材,妹子图你卡里的钱。今天就来聊聊裸聊诈骗的 2023-11-10 07:2:6 Author: 网络安全透视镜(查看原文) 阅读量:96 收藏

评论留言,看见封面这么漂亮的妹妹你是不是心动了。到底是想学技术点进来的,还是为了看美女点进来的。

怎奈,我本将心向明月,奈何明月照沟渠。

你图妹子的漂亮脸蛋和身材,妹子图你卡里的钱。

今天就来聊聊裸聊诈骗的套路与实战渗透思路

前世

通过搜索引擎检索我们发现最早的一起被打掉的网络裸聊诈骗案发生在2017年7月,其被称为“三湘跨国反诈第一案”,经过法院审理查明,该团伙自2016年2月就已经开始了网络裸聊诈骗活动。

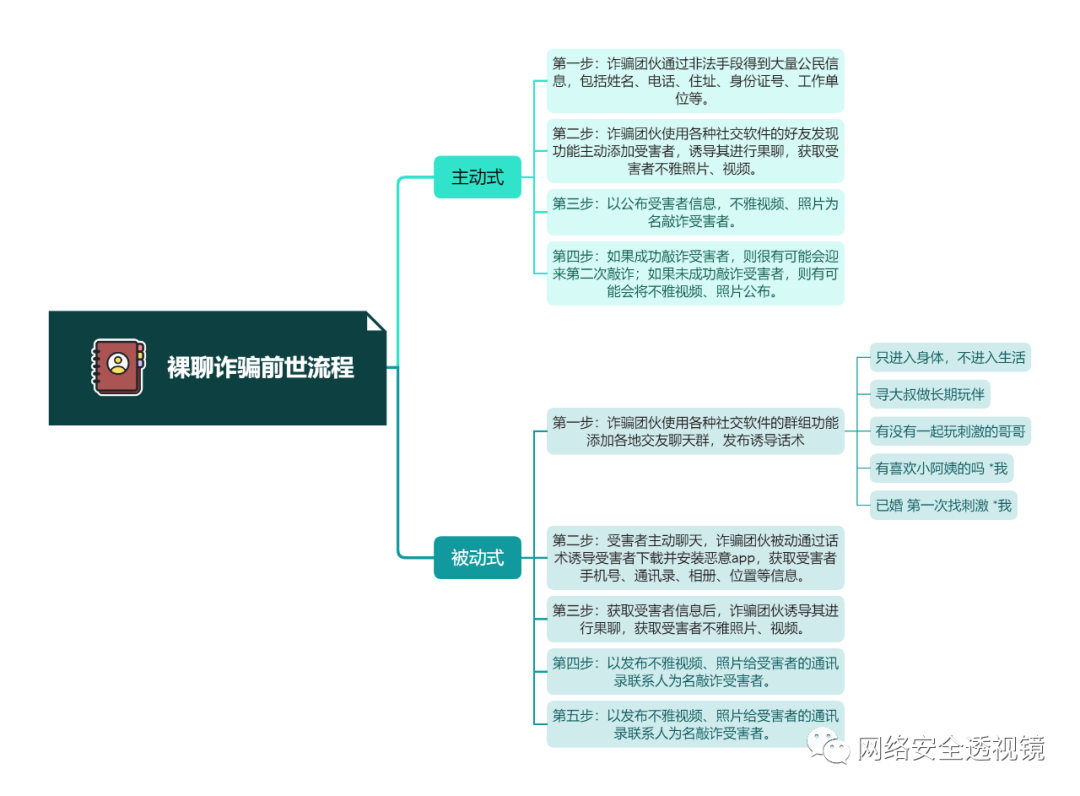

前世诈骗流程

主动式:

第一步:

诈骗团伙通过非法手段得到大量公民信息,包括姓名、电话、住址、身份证号、工作单位等。

第二步:

诈骗团伙使用各种社交软件的好友发现功能主动添加受害者,诱导其进行裸聊,获取受害者不雅照片、视频。

第三步:

以公布受害者信息,不雅视频、照片为名敲诈受害者。

第四步:

如果成功敲诈受害者,则很有可能会迎来第二次敲诈;如果未成功敲诈受害者,则有可能会将不雅视频、照片公布。

(我们还遇到过受害者没有被成功敲诈,个人信息被卖或被挂到同性交友平台上的情况)

被动式:

第一步:

诈骗团伙使用各种社交软件的群组功能添加各地交友聊天群,发布诱导话术,例如:

只进入身体,不进入生活寻大叔做长期玩伴有没有一起玩刺激的哥哥有喜欢小阿姨的吗 *我已婚 第一次找刺激 *我已婚,互不影响,有素质的私

话术语句中出现频率较高的关键词为“已婚”,“素质”。

第二步:

受害者主动聊天,诈骗团伙被动通过话术诱导受害者下载并安装恶意app,获取受害者手机号、通讯录、相册、位置等信息。

第三步:

获取受害者信息后,诈骗团伙诱导其进行裸聊,获取受害者不雅照片、视频。

第四步:

以发布不雅视频、照片给受害者的通讯录联系人为名敲诈受害者。

第五步:

如果成功敲诈受害者,则很有可能会迎来第二次敲诈;如果未成功敲诈受害者,则有可能会将不雅视频、照片公布。

(我们还遇到过受害者没有被成功敲诈,个人信息被卖或被挂到同性交友平台上的情况)

前世渗透思路

(完整的渗透、取证、打击流程需要保密,所以本版块仅对平台入口点的渗透思路进行讨论。)

通过搜索引擎检索我们发现freebuf、微信公众号、知乎等平台发布的对前世版本裸聊诈骗平台进行的渗透思路多为:

第一步:

通过app抓包得到诈骗平台的web地址。

第二步:

对该web地址进行后台路径爆破等行为,发现后台地址。

第三步:

对后台用户名与密码进行爆破(大多数被纰漏出来的文章都是弱口令)。

第四步:

至此,成功登录诈骗后台。

(也有少数通过xss,thinphp rce等漏洞利用方式直接拿到后台或web权限的)

今生

今生追溯

随着弱口令、xss盲打、通用漏洞利用等渗透方式的曝光,裸聊诈骗团伙也开始在诈骗平台的网络安全方面进行了加固。起初诈骗团伙只是对app进行了加壳,混淆等操作,现在已经发展到了通信加密、反调试的阶段。此加固版本最先出现的时间不得而知,但新型平台的特征可以追溯到2021年9月。

该新型平台名为“社会工程营销系统”,由dotnet开发,页脚版权写着“爱可信台湾软体研发股份有限公司”,不知道是不是这个公司开发的。

今生诈骗流程

主动式:

相关步骤与前世诈骗流程中的主动式几乎一致,但诈骗团伙利用的平台却是那么的出其不意,我是万万没想到,诈骗团伙的手竟然伸向了外卖小哥。

被动式:

相关步骤与前世诈骗流程中的被动式几乎一致,但自我国开展大规模反诈活动后,通过群组广撒网的被动诈骗行为似乎消失在了今年的9月底。

其他撒网行为有:

1、QQ附近的人(其他社交软件附近的人功能也存在)

可以看到被圈出来的头像会带有彩色泡泡的图形,这个泡泡放大后是微信号,受害者添加微信号或通过微信号的主页信息诱导添加其他QQ导致被骗。

2、其他平台,例如推特发布信息

其他管控不严格的平台发布的信息就相对肆无忌惮了,诈骗团伙会直接以约P关键字发布成百上千个帖子诱导受害者去发私信。

PS:诈骗团伙诱导受害者下载安装恶意app的方式由以直播软件拉人气为由变为了以远程操控情趣小玩具为由。

今生渗透思路

(完整的渗透、取证、打击流程需要保密,所以本版块仅对平台入口点的渗透思路进行讨论。)

近期我们惊奇的发现,裸聊诈骗团伙已经开始使用云存储技术来制作诈骗平台了,我们共发现了两个不同的团伙使用了华为云obs对受害者信息进行存储或作为通信的一个桥梁。

第一步:

通过apk逆向得到两个obs链接,访问会下载两个txt

base64解码得到诈骗后台web地址

第二步:

通过app抓包得到通信加密后的信息。

通过apk逆向找到通信加密方式。

第三步:

编写解密脚本,对加密后的信息尝试解密。

第四步:

解密测试成功,那么通信加密传输问题就解决了,使用该加密方式把xss的payload进行加密传输过去即可。

总结

诈骗分子套路与技术手段不断升级,反诈工作道阻且长,路漫漫其修远兮,吾将上下而求索,愿诸君共同努力!!!

如有侵权请联系:admin#unsafe.sh