一、前言

这个漏洞百出的CMS的源码在文件夹中躺着挺久了,最远可以追溯到实习的时候。今年在翻阅移动硬盘的时候,我又看到了那个熟悉的文件夹和熟悉的代码,不多说了开干继续审计。

二、思路历程

这是个基于ThinkPHP二次开发的CMS,但是基本上所有代码都做了改动。

其中三个文件上传的漏洞挖掘思路如下:

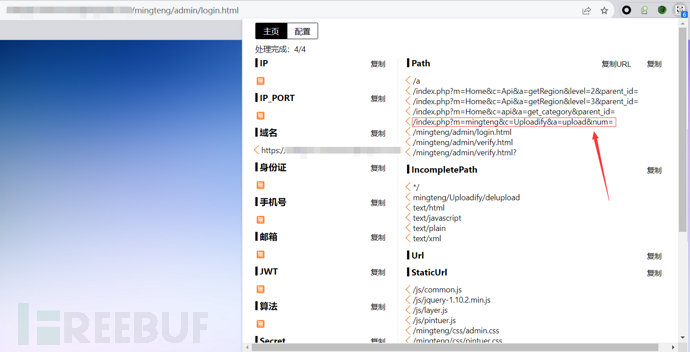

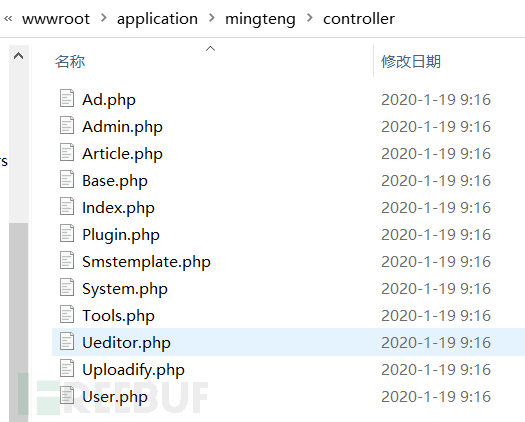

首先是CMS的文件路径如下:

一般ThinkPHP二次开发的框架都基于以下规律:

比如请求路径参数index.php?m=mingteng&c=Uploadify&a=upload

m 代表application下的名称

c 代表controller文件

a 代表文件中写的具体方法

文件上传一

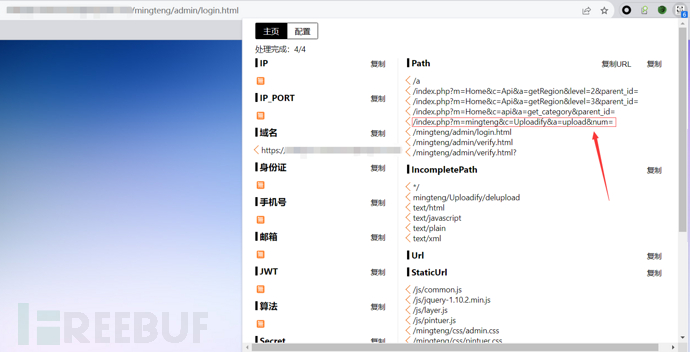

第一个漏洞是通过js文件接口发现的,该接口存在未授权文件上传

访问该路径页面如下:

访问该路径页面如下:

点击选择图片,可以直接抓包改文件后缀、文件内容,然后即可getshell