2023-10-30 17:23:54 Author: www.aqniu.com(查看原文) 阅读量:17 收藏

全球安全分析师峰会(SAS)落幕,知道创宇404实验室APT高级威胁情报团队独家揭秘APT PatchWork’s 组织武器库!

日期:2023年10月30日 阅:57

近日,由国际著名信息安全领导厂商卡巴斯基(Kaspersky Labs)举办的安全分析师峰会(Security Analyst Summit,简称 SAS)于泰国普吉岛落下帷幕,知道创宇受邀参加了本次峰会。

基于对 APT PatchWork 组织长期的追踪和研究,知道创宇 404 实验室 APT 高级威胁情报团队成员 K&NaN 为峰会带来了题为《APT PatchWork’s “Herbminister Operation”》的演讲,揭秘了该组织“Herbminister”行动的武器库。

洞悉“杀手”,揭秘 PatchWork 攻击链

本次分享着重介绍了知道创宇在对 APT PatchWork 组织 “Herbminister”行动攻击链和武器库方面的最新研究成果。

在武器库方面,PatchWork 组织武器库大量采用开源红队工具,并在此基础上进行二次开发工作,其武器库存在多套攻击手法,全流程武器库包括不限于:信息收集、ByPass、域内横移、隔离网传播、安装部署、同种类多种武器类型(武器数目共计:76 款)。

- Post exploitation toolkits(后渗透工具包)

- Herbminister Chain(Herbminister 链)

- PatchInfecter Chain(PatchInfecter 链)

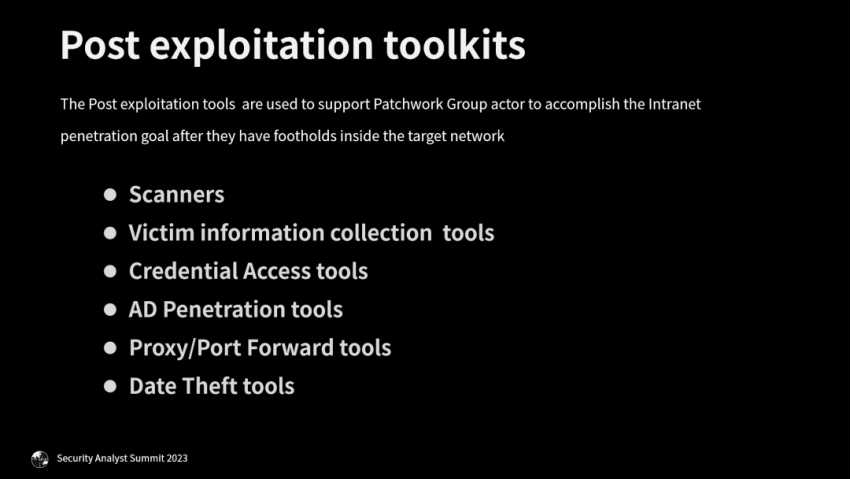

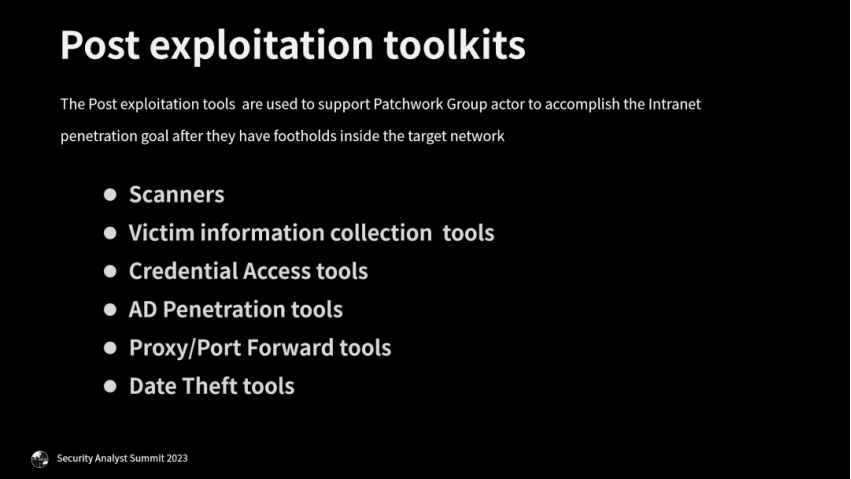

1.后渗透工具包

后渗透工具被 PatchWork 组织用于在目标网络内立足后,完成内网渗透的目标,其可以划分为 6 大类别,分别是:

- 扫描器

- 受害者信息收集工具

- 凭证访问工具

- AD 渗透工具

- 代理/端口转发工具

- 数据窃取工具

2.Herbminister 链

Herbminister 链(其套件名称与武器库重名),是由 Python 开发的 C/S 架构的窃密套件,支持 HTTP&HTTPS 上传,支持 XOR&RC4 加解密传输,同时套件支持 Socks 代理功能。

简而言之,Herbminister 链是一个远程命令与控制工具包,具备经典 RAT 功能。通过它,攻击者能够实现对受害者计算机的远程控制,并在目标系统中下载其他黑客工具,进一步扩大其攻击范围。

3.PatchInfecter 链

受害者的联系人也是 PatchWork 组织攻击的目标,PatchInfecter 链被攻击者用来传播 RAT(远程访问工具)给受害者的联系人。

跟常见的钓鱼文档不同,此种感染白文件的方式,完全可以造成一个身份受信任的人不通过邮件方式将恶意文件传给其他人的情况,那么会极大地提高恶意文档的点开率。

与时俱进,构建安全防线

作为网络安全企业的代表,知道创宇一直以来密切关注新兴安全威胁,针对当今严峻的 APT 攻击形势自主研发推出了创宇猎幽 – APT 流量监测系统(NDR),结合 ZoomEye 多年测绘情报数据,辅以异常网络行为模型分析技术,能够深度检测所有可疑活动,挖掘网络空间中的已知和未知的威胁,并及时进行报警通知。

在过去的两年里,知道创宇 404 实验室 APT 高级威胁情报团队多次提前和即时发现 PatchWork 组织针对国内重点高校、研究院、科研所等相关研究组织机构发起的攻击活动,并多次成功发出预警。

未来,知道创宇将继续深化在网络安全领域的研发与创新,积极响应国家网络安全战略,提升产品性能与服务品质,加强预警与响应能力,为客户提供全面、高效的安全防护,为推动网络安全行业的发展贡献力量。

![]()

知道创宇

知道创宇是一家基于AI和大数据驱动的云安全公司,专注于为政府机构、企事业单位提供全方位的网络安全解决方案。公司成立于2007年,由数位资深的安全专家创办,总部位于北京,2013年获得腾讯投资,拥有北京、成都、武汉三大研发中心和近百位国内一线安全人才组成的核心安全研究团队,在深圳、广州、上海、香港等地区设有35个分公司和办事处。知道创宇是国内较早提出云监测与云防御理念的网络安全公司,目前在云防御产品上建设有由创宇盾、抗D保、加速乐等组成的云安全防御平台,形成了从网站防护到加速,再到品牌线上商业保护的一整套解决方案;在云监测方面,形成了从区域资产,到漏洞威胁,再到攻击态势全面的获取能力。招商银行、中信证券、广发证券、腾讯、京东、今日头条、新浪微博、抖音、比特大陆、火币网、和讯网、云南卫视等都是知道创宇的客户。

如有侵权请联系:admin#unsafe.sh