È stata osservata quella che è stata descritta come l’ultima evoluzione degli attacchi Magecart. Si tratterebbe di una sofisticata campagna che sfrutta la pagina di errore 404 predefinita dei siti Web per nascondere uno skimmer web.

Colpiti i siti Magento e WooCommerce

L’attività, secondo Akamai, avrebbe preso di mira i siti Web Magento e WooCommerce, molti dei quali appartenenti a grandi organizzazioni del settore alimentare e della vendita al dettaglio.

Content Marketing: genera più lead attraverso i contenuti!

“Gli attacchi Magecart in genere iniziano sfruttando le vulnerabilità nei siti Web presi di mira o infettando i servizi di terze parti utilizzati da questi siti Web. In questa campagna, tutti i siti web delle vittime da noi rilevati sono stati sfruttati direttamente, poiché lo snippet di codice dannoso è stato inserito in una delle loro risorse proprietarie”, spiega Roman Lvovsky, ricercatore di sicurezza di Akamai.

L’infrastruttura di attacco tipica di Magecart

Come in molte altre campagne Magecart, anche l’infrastruttura di attacco di questa campagna è composta da tre componenti principali come riportato in figura: il loader, il codice malevolo e l’esfiltrazione dati.

Fonte: Akamai.

In pratica, il codice Javascript del loader recupera il payload principale nascosto e lo segue allo scopo di acquisire le informazioni sensibili inserite dai visitatori nelle pagine di checkout e di esfiltrarle su un di server remoto C2.

“Lo scopo di separare l’attacco in tre parti è quello di nasconderlo in un modo che lo renda più difficile da individuare”, commenta l’esperto Lvovsky. “Ciò rende l’attacco più discreto e più difficile da rilevare da parte dei servizi di sicurezza e degli strumenti di scansione esterni che potrebbero essere presenti sul sito web preso di mira”.

L’insolita tecnica di occultamento

Sebbene la maggior parte delle campagne Magecart condividano in genere la stessa infrastruttura di attacco, in realtà ciò che distingue una campagna dall’altra sono le varie tecniche di occultamento impiegate per rendere più complicato il rilevamento e portare a segno l’esfiltrazione dei dati di pagamento.

Questa campagna, in particolare, si caratterizzerebbe per tre diversi modi, di cui uno del tutto insolito, con cui il codice dello skimmer web viene annidato e nascosto.

Fonte: Akamai.

Mentre due delle tre tecniche rilevate prevederebbero uno occultamento con codifica Base64 dello script dello skimmer rispettivamente in un tag di immagine HTML non valido con attributo “onerror” e in uno script inline che si maschera da snippet legittimo e insospettabile di codice Meta Pixel (un noto servizio di monitoraggio delle attività dei visitatori di Facebook), la terza tecnica si distinguerebbe invece per l’insolita strategia di occultamento che sfrutta la manipolazione delle pagine di errore predefinite presenti sui siti compromessi.

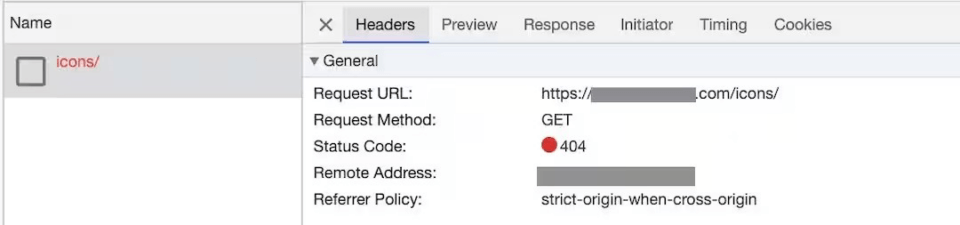

In questo caso il loader, inserito in uno script inline random o in snippet di codice Meta Pixel di una pagina del sito compromesso, invierebbe una richiesta di recupero “/icons” inesistente nel sito web, attivando così una risposta “404 Not Found” che punta ad una pagina di errore modificata che nasconde al suo interno il codice dello skimmer.

Fonte: Akamai.

“Il loader conteneva una corrispondenza regex per la stringa “COOKIE_ANNOT”, che avrebbe dovuto essere eseguita sulla pagina di errore 404 restituita come parte della richiesta icons”, spiega Lvovsky e prosegue, “Abbiamo scoperto un commento nascosto verso la fine della pagina che conteneva la stringa “COOKIE_ANNOT”. Accanto a questa stringa è stata concatenata una lunga stringa con codifica Base64. Questa stringa codificata rappresenta l’intero codice di attacco JavaScript offuscato. Il loader estrae questa stringa dal commento, la decodifica ed esegue l’attacco progettato per rubare le informazioni personali inserite dagli utenti”.

Fonte: Akamai.

Come avviene l’esfiltrazione in pratica

Secondo quanto verificato dagli stessi ricercatori, lo skimmer web in esecuzione mostrerebbe, ai visitatori del sito web che si accingono al pagamento, un falso modulo di checkout.

Fonte: Akamai.

Quando l’utente invia i dati nel modulo falso, verrebbe pertanto:

- presentato un errore di “Session time out”;

- nascosto il modulo falso;

- visualizzato il modulo di pagamento originale e richiesto all’utente di inserire nuovamente i dati necessari, mentre in background tutte le informazioni inserite vengono inviate al server C2 con un URL di richiesta immagine che trasporta una stringa codificata Base64 come parametro query.

Fonte: Akamai.

Misure di mitigazione degli attacchi

Come evidenziato dallo stesso rapporto questo nuovo modus operandi evidenzia “il fatto che le tecniche di web skimming sono in continua evoluzione. Stanno diventando sempre più sofisticati, il che rende sempre più impegnativi il rilevamento e la mitigazione tramite analisi statica e scansione esterna”.

Purtroppo, questi tipi di attacchi, sfruttano una varietà di vulnerabilità alle quali le piattaforme di commercio elettronico sono spesso esposte, per iniettare codice malevolo all’interno delle risorse interne delle piattaforme stesse.

Per mitigare tali rischi di esposizione, si consiglia per chi eroga servizi e accetta pagamenti online di tenere sempre aggiornati i propri CMS, implementare l’autenticazione a più fattori per gli account amministrativi dei propri siti e di affidarsi a circuiti di credito affidabili, sicuri e collaudati.

Il buyer B2B è cambiato! Ecco come evolvere le tue strategie di marketing

@RIPRODUZIONE RISERVATA