当今,人们对安全措施必要性的整体认识正在增强,因此也反向促使着网络犯罪分子不断精进他们的攻击目标。回顾过去三年,在所有被恶意软件攻击的用户中,勒索软件的占比似乎呈现出下降趋势——2017年上半年的比例为3.53%,2019年上半年比例为2.94%。虽然这一变化看似不大,但现实中勒索软件往往能够造成严重的损害,我们也不应掉以轻心。

图1.受勒索软件攻击的用户在被恶意软件攻击的所有用户中占比

卡巴斯基观察到,每半年间大约有90万至120万的用户受到勒索软件攻击。

图2.2017年上半年至2019年上半年受到勒索软件攻击的用户数量

各类形形色色的勒索软件其原理都是共通的:将计算机上的文件转换为加密数据,并要求受害者赎金换取文件解密。加密文件的密钥通常由攻击者创建,没有密钥,就无法操作感染设备。勒索软件既有可能由其创作者分发,也有可能交给“外包”团队来负责。

卡巴斯基观察到,2019年,这一类威胁的最新的攻击趋势是市政机构。今年最出名的勒索软件攻击事件恐怕要归“巴尔的摩勒索攻击事件”莫属,该市于5月份遭受了一场大规模的勒索行为,攻击者破坏了多个市政系统,并要求政府支付11.4万美元的赎金。

据卡巴斯基统计数据显示,2019年至少有174个市政组织受到过勒索软件攻击,与一年前报告的数量相比增加了大约60%。要求的赎金范围在5,000美元至5,000,000美元之间,平均每例1,032,460美元,数字差异很大,往往是由攻击目标的大小和影响范围来决定。

但现实中,攻击造成的实际损失通常不等同于攻击者要求的赎金金额。首先,市政机构和网络供应商对这类事件一般都预先买有保险,这可以算是一种成本补偿;其次,及时的事件响应一般也是可以消除此类攻击;最后,并非所有城市都决定向攻击者服软,以巴尔的摩为例,政府宁愿花费1800万美元来恢复IT基础架构,也不愿向犯罪分子妥协,支付这11.4万美元,他们认为支付赎金只是一种短期的解决方案,会鼓励犯罪分子继续作恶。要知道,一旦城市的IT基础架构遭到破坏,需要进行严格的审查才能预防类似事件再次发生,此外还需要实施强大的安全解决方案,这也会带来额外的成本。

虽然勒索软件的攻击场景各不相同,比如可以通过不受保护的远程访问来实施攻击,但就市政机构而言,攻击途径一般是有两个:社交媒体和软件漏洞。卡巴斯基观察到,每季度在用户设备上最经常被阻止的勒索软件是WannaCry——哪怕微软早就发布了相应补丁,但WannaCry仍然影响了全球数十万台设备,且仍在持续发展壮大中。2019年第三季度数据表明,在WannaCry的感染高峰过去了两年半之后,仍有五分之一的勒索案例中出现WannaCry的身影。

还有一种情况是,攻击者利用人为因素——这可以说是当前最被低估的攻击手段,因为对员工的安全普及远未达到应有水平。恶意软件安装程序和网络钓鱼的垃圾邮件能轻易突破员工这一关,有些可能还是管理公司的帐户财务的关键角色,许多行业由于这类员工而损失了巨大损失。

在2019年遭受攻击的市政组织中,最被针对的无疑是教育组织,约占所有攻击的61%,有105多个学区受损,530所学校成为目标;市政厅和市政中心约占案件总数的29%;其次是医院,占所有攻击的7%;还有2%是市政公用事业服务机构或其承包商。

接下来我们看看在针对市政机构的攻击中一直活跃使用的恶意软件类型。

恶意软件类型

Ryuk

虽然并非每个组织都公开了攻击相关细节,但Ryuk勒索软件(检测名称:Trojan-Ransom.Win32.Hermez)确是常出现的一类。Ryuk首次出现在2018年下半年,以攻击大型组织、政府和市政网络而闻名,在整个2019年Ryuk一直在积极进化和传播。

· 地理分布

前十名国家:

*全球范围内,各个国家/地区受到Ryuk攻击的用户比例

可以看到,Ryuk的影响范围遍及全球大多数国家。根据卡巴斯基的统计数据,德国占比第一(8.6%),其次是中国(8%)和阿尔及利亚(6.8%)。

· 分发

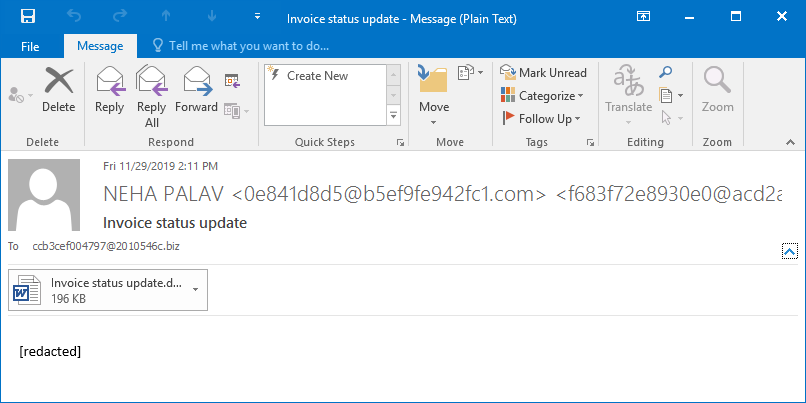

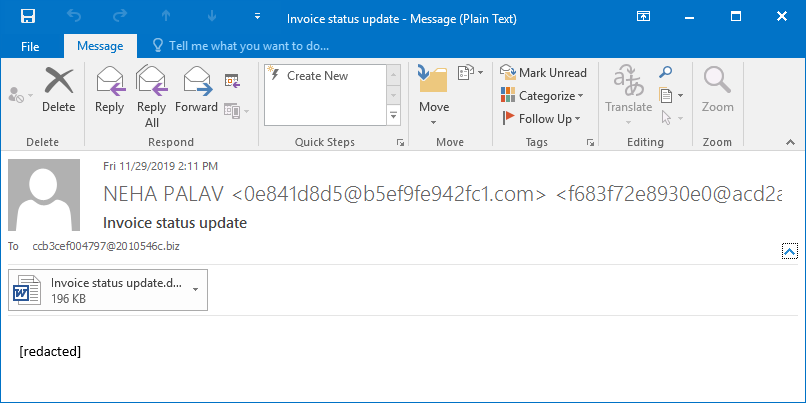

Ryuk采用了多阶段传播机制:初始阶段通过Emotet bot(检测名称:Trojan-Banker.Win32.Emotet)感染大量计算机。此步通常由发送带有恶意宏的文档的垃圾邮件来实现,宏执行后自动下载Emotet。

图4.附有恶意文件的垃圾邮件

图5.恶意文件

感染的第二阶段,Emotet接收服务器的命令,下载并安装Trickbot(检测为Trojan.Win32.Trickster)。Trickbot能使攻击者进行网络侦察。

如果犯罪分子发现他们已渗透进一个大型机构,比如市政网络或公司,则很可能会继续进行感染的第三阶段,并将Ryuk勒索软件部署到受影响网络中的众多节点。

· 技术简介

Ryuk自诞生以来一直在进化,二进制文件有32位的也有64位的,选择注入的进程、加密方案有时也因样本的不同而不同。

我们以在2019年10月下旬发现的最新版本之一进行描述(MD5:fe8f2f9ad6789c6dba3d1aa2d3a8e404)。

文件加密

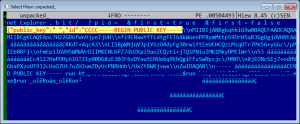

此版Ryuk使用了混合加密方案,该方案采用AES算法对文件进行加密,同时用RSA算法对AES密钥进行加密。Ryuk使用Microsoft CryptoAPI提供的加密例程的标准实现。

木马样本中包含攻击者嵌入的2048位RSA密钥。Ryuk为每个文件生成一个新的唯一256位AES密钥,此密钥将用于加密文件内容。AES密钥再由RSA加密,并保存在加密文件的末尾。

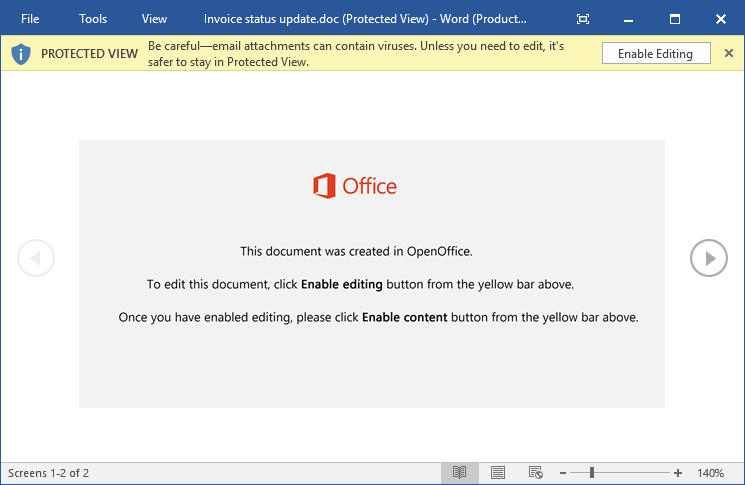

Ryuk加密本地驱动器和网络共享。加密后的文件附加扩展名为.RYK,赎金通知则保存在加密文件附近。

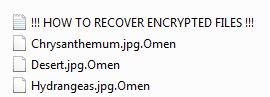

图6.赎金票据

附加功能

这种Ryuk变种使用了一种我们未曾在其他勒索软件家族中见过的技术:试图唤醒其他处于睡眠状态、但已配置为使用网络唤醒技术(Wake-on-LAN,WOL)的机器。

Ryuk这样做是为了最大化攻击面:驻留在休眠pc上的网络共享上的文件无法访问,但是如果设法唤醒它们,就将能够加密这些文件。为此,Ryuk从受感染系统的本地ARP缓存中检索附近机器的MAC地址,并将以魔术值{0xff,0xff,0xff,0xff,0xff,0xff}开头的广播UDP数据包发送到端口7唤醒目标计算机。

图7.实现网络唤醒(Wake-on-LAN,WOL)数据包广播的程序片段

相比其他勒索软件,Ryuk也有一些较为传统的功能,比如将代码注入合法进程中以避免检测;试图终止与业务应用程序相关的进程,进而让自己修改这些程序使用的文件;试图终止与业务应用程序和安全解决方案相关的各种服务。

Purga

Purga(也被称为Globe, Amnesia或Scarab)出现在2016年中期,目前也在积极地开发中。除了市政机构外,Purga也会被用于攻击大型公司或是常规用户。

· 地理分布

前10个国家:

*全球范围内,各个国家/地区受到Purga攻击的用户比例

· 分发

攻击者使用了各类感染媒介,其中主要的是垃圾邮件和RDP暴力攻击。最常见的攻击情形如下:

1、攻击者扫描网络查找开放的RDP端口

2、尝试暴力破解凭据登录到目标计算机

3、成功登录后尝试使用各种提权漏洞

4、启动勒索软件

· 技术简介

Purga勒索软件是一个高度密集开发的勒索软件示例。在过去的两年中,攻击者对加密算法,密钥生成功能,密码方案等都做了多次更改。

本文将简要介绍最新的修改版本:

命名方案

Purga的每次修改都会更改扩展名,但命名方案只有两种,具体取决于配置:

1.[原始文件名].[原始扩展名].[新扩展名]

2.[加密文件名].[新扩展名]

· 文件加密

Purga使用了一种结合对称和非对称算法的标准方案。每个文件都使用随机生成的对称密钥进行加密,然后使用非对称密钥对这个对称密钥进行加密,结果存储在文件的特定结构中。

Stop

Stop勒索软件(也称为Djvu STOP)于2018年底首次检测到。2019年,Stop攻击了全球2万多名受害者,在最常见的勒索软件中排名第七。

· 地理分布

前10个国家:

*全球范围内,各个国家/地区受到Stop攻击的用户比例

· 分发

主要是跟盗版软件捆绑在一起进行分发。

· 技术简介

对于文件加密,Stop勒索软件使用随机生成的Salsa20密钥,然后使用公共RSA密钥对其进行加密。

图12.文件加密例程中的代码片段

根据C&C服务器的可用性,Stop勒索软件会使用在线或离线RSA密钥。离线公共RSA密钥可以在每个恶意样本的配置中找到。

图13.恶意软件的转储片段

结论与建议

2019年是市政机构遭受勒索软件攻击的一年,这种趋势很可能在2020年继续下去。这类攻击增长的原因有多种。

首先,市政机构的网络安全预算通常更侧重于保险和应急响应,而不是主动防御措施。在这种情况下,唯一可能的解决办法就是向攻击者支付赎金。

其次,市政部门的网络通常由多个组织组成,打击一个就能打击到一片,从而使整个片区的业务流程陷入瘫痪。

此外,存储在市政网络中的数据对于日常流程的运行至关重要,因为它直接关系到公民和地方企业,攻击者也可能借此获利。

不过,简单的预防措施也可以帮助对抗这类攻击:

· 尽快安装所有安全更新。大多数网络攻击利用的漏洞早已被报告和解决,所以安装最新的安全更新就降低了攻击的机会。

· 通过VPN保护对公司网络的远程访问,并为域帐户使用安全密码。

· 更新操作系统,安装最新的漏洞补丁。

· 重要文件备份,除了储存在物理介质中外,还将它们存储在云中。

· 请记住,勒索软件是刑事犯罪,您不应该支付赎金。如果您不幸成为受害者,请向当地的执法机构报告。也可以自己先尝试先在网上找个解密器来用,比如卡巴斯基免费解密器:https://noransom.kaspersky.com

· 对员工进行网络安全教育。

· 使用安全解决方案,保护企业数据免受勒索软件的侵害。

如有侵权请联系:admin#unsafe.sh